Et helt nyt, meget farlig cryptocurrency minearbejder virus er faktisk blevet spottet af sikkerhed og sikring forskere. den malware, hedder Atixxc.exe kan forurene målramte ved at bruge en række forskellige måder. Hovedidéen bag Atixxc.exe-minearbejderen er at bruge cryptocurrency minearbejde på ofrenes computersystemer for at få Monero-symboler til målpris. The end result of this miner is the elevated electrical energy bills and also if you leave it for longer periods of time Atixxc.exe might even harm your computers elements.

Atixxc.exe: distributionssystemer Metoder

Det Atixxc.exe malware bruger to prominente teknikker, som anvendes til at inficere edb-system mål:

- Payload Levering hjælp Prior Infektioner. If an older Atixxc.exe malware is deployed on the sufferer systems it can automatically update itself or download a newer variation. Dette er muligt ved hjælp af den integrerede opgradering kommando, som erhverver udgivelsen. Dette gøres ved at forbinde til en bestemt foruddefineret hacker-kontrollerede server, som giver malware kode. Den hentet og installere infektion vil erhverve navnet på en Windows-service og placeres i “%systemet% temp” areal. Afgørende bygninger og operativsystem arrangement filer omdannes for at give en vedvarende og tavs infektion.

- Software sårbarhed udnytter. The most recent variation of the Atixxc.exe malware have actually been discovered to be triggered by the some exploits, berømt anerkendt for at blive anvendt i de ransomware angreb. Infektionerne er færdig ved at målrette åbne løsninger gennem TCP port. Strejkerne er automatiseret af en hacker-kontrolleret ramme som søger efter hvis porten er åben. Hvis denne betingelse er opfyldt, vil helt sikkert kontrollere tjenesten samt få oplysninger om det, herunder enhver form for versionen samt arrangement informationer. Udnytter og også populære brugernavn og adgangskode kombinationer kan gøres. Når exploit udløses versus den modtagelige kode for minearbejder vil blive anvendt i tillæg til bagdør. Dette vil præsentere en dobbelt infektion.

Bortset fra disse teknikker andre strategier kan anvendes også. Minearbejdere kan spredes ved phishing e-mails, der sendes i løs vægt i en SPAM-lignende måde samt afhængige af sociale design tricks for at forvirre de syge til at tro, at de rent faktisk har modtaget en besked fra en reel løsning eller virksomhed. Infektionen filer kan være enten direkte forbundet eller placeres i kroppen komponenter i multimedie webindhold eller besked weblinks.

De kriminelle kan også oprette ondsindede touchdown websider, der kan efterligner leverandør downloade og installere websider, software program download hjemmesider og forskellige andre regelmæssigt adgang placeringer. Når de gør brug af sammenlignelige kirkens domænenavne til ægte adresser samt sikkerhedscertifikater de individer kan overtales lige ind at kommunikere med dem. I mange tilfælde bare åbne dem kan modregne minearbejder infektion.

En yderligere strategi ville helt sikkert være at gøre brug af træk udbydere, der kan spredes ud at udnytte disse teknikker eller via dokumenter deler netværk, BitTorrent er blandt en af de mest populære. Det er ofte brugt til at sprede både legit software program samt data og pirat indhold. To af de mest populære træk udbydere er følgende:

Andre metoder, der kan være tænkt som de kriminelle består i at gøre brug af web-browser flykaprere -hazardous plugins, der er lavet egnet med en af de mest fremtrædende internet-browsere. De offentliggøres til de relevante databaser med falske brugerkonti evalueringer og også udvikler kvalifikationer. I mange tilfælde beskrivelserne kan bestå af skærmbilleder, videoer samt indviklede resuméer opmuntrende store attribut forbedringer og effektiviseringer optimeringer. Men efter rate adfærd påvirkede browsere vil helt sikkert ændre- brugere vil sikkert opleve, at de helt sikkert vil blive omdirigeret til en hacker-kontrolleret landing page og også deres opsætninger vil blive ændret – standard startside, online søgemaskine og helt nye faner webside.

Atixxc.exe: Analyse

The Atixxc.exe malware is a traditional instance of a cryptocurrency miner which depending upon its arrangement can trigger a wide range of dangerous activities. Its primary goal is to execute complicated mathematical jobs that will benefit from the available system resources: CPU, GPU, hukommelse og også plads på harddisken. The way they function is by attaching to an unique server called mining pool from where the required code is downloaded and install. Så snart en af opgaverne er hentet det vil helt sikkert blive påbegyndt samtidigt, flere forekomster kan køres på én gang. When a provided task is completed another one will be downloaded in its location as well as the loop will proceed up until the computer is powered off, infektionen fået fjernet eller endnu en lignende lejlighed finder sted. Cryptocurrency vil blive kompenseret for de kriminelle controllere (hacking gruppe eller en enkelt hacker) direkte til deres punge.

A dangerous quality of this classification of malware is that samples such as this one can take all system sources and also almost make the target computer unusable till the risk has been completely eliminated. Most of them include a relentless installment which makes them really tough to remove. Disse kommandoer vil foretage ændringer også alternativer, arrangement files as well as Windows Registry values that will certainly make the Atixxc.exe malware begin instantly once the computer is powered on. Accessibility to recovery food selections as well as options may be blocked which makes numerous hands-on removal guides virtually useless.

Denne særlige infektion vil bestemt oprette en Windows-løsning til sig selv, following the performed safety and security evaluation ther adhering to actions have actually been observed:

. During the miner procedures the associated malware can link to already running Windows solutions as well as third-party mounted applications. By doing so the system administrators may not discover that the resource load comes from a different procedure.

| Navn | Atixxc.exe |

|---|---|

| Kategori | Trojan |

| Sub-kategori | Cryptocurrency Miner |

| farer | Høj CPU-forbrug, reduktion Internet hastighed, PC nedbrud og fryser og etc. |

| Hovedformål | For at tjene penge til cyberkriminelle |

| Fordeling | Torrents, Gratis spil, Cracked apps, E-mail, tvivlsomme hjemmesider, udnytter |

| Fjernelse | Installere GridinSoft Anti-Malware to detect and remove Atixxc.exe |

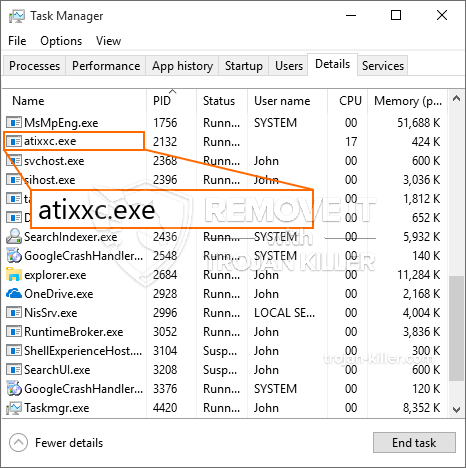

id =”81600″ align =”aligncenter” width =”600″] Atixxc.exe

Atixxc.exe

Denne type malware infektioner er specielt pålidelige på udførelse af avancerede kommandoer hvis det er konfigureret, så. De er baseret på en modulær struktur tillader de kriminelle controllere at orkestrere alle former for farlig adfærd. Blandt de populære forekomster er ændringen af registreringsdatabasen i Windows – justeringer strenge relateret af operativsystemet kan skabe betydelige resultater afbrydelser og også den manglende adgang til Windows-tjenester. Afhængig af omfanget af justeringer kan det desuden gøre computersystemet helt meningsløst. På de forskellige gengæld manipulation af Registry værdier, der kommer fra en hvilken som helst form for tredjepart oprettet kan applikationer underminere dem. Nogle programmer kan stoppe med at arbejde for at indføre helt, mens andre uventet kan afslutte arbejdet.

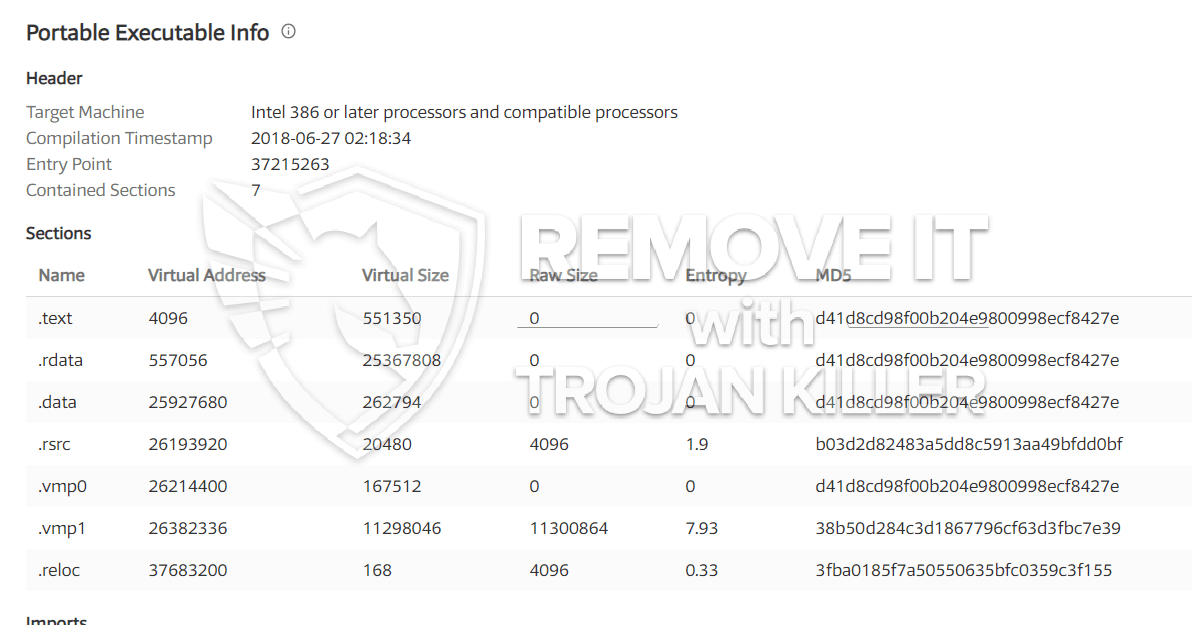

Denne vis minearbejder i sin nuværende udgave er koncentreret på minedrift Monero cryptocurrency indeholder en ændret version af XMRig CPU minedrift motor. If the campaigns confirm successful after that future variations of the Atixxc.exe can be launched in the future. Da malware udnytter software program susceptabilities at forurene mål værter, det kan være bestanddel af en usikker co-infektion med ransomware og trojanske heste.

Removal of Atixxc.exe is highly suggested, siden du tage chancen for ikke kun en enorm magt udgift, hvis det kører på din computer, endnu minearbejder kan ligeledes udføre andre uønskede aktiviteter på det såvel som også skade din PC helt.

Atixxc.exe removal process

TRIN 1. Først og fremmest, skal du downloade og installere GridinSoft Anti-Malware.

TRIN 2. Så skal du vælge “Hurtig scanning” eller “Fuld scanning”.

TRIN 3. Kør til at scanne din computer

TRIN 4. Når scanningen er fuldført, skal du klikke på “ansøge” button to remove Atixxc.exe

TRIN 5. Atixxc.exe Removed!

Video guide: How to use GridinSoft Anti-Malware for remove Atixxc.exe

Hvordan undgår din pc fra at blive inficeret med “Atixxc.exe” i fremtiden.

En kraftfuld antivirus-løsning, der kan detektere og blokere fileless malware er, hvad du har brug for! Traditionelle løsninger opdage malware baseret på virusdefinitioner, og dermed de kan ofte ikke registrere “Atixxc.exe”. GridinSoft Anti-Malware beskytter mod alle typer af malware, herunder fileless malware såsom “Atixxc.exe”. GridinSoft Anti-Malware giver cloud-baseret adfærd analysator at blokere alle ukendte filer, herunder zero-day malware. Sådan teknologi kan opdage og helt fjerne “Atixxc.exe”.