Fjern Loadprogressiveoverlytheproduct.vip Vis meddelelser. LokiLocker RaaS er for nylig kommet ud på scenen, og som cybersikkerhedseksperter siger, at det ikke holder den nordiske guds navn for ingenting. I en omfattende artikel gav forskere den detaljerede udgravning i LokiLockers kode, forklaret, hvordan ransomware virker og også skrevet et kort råd om, hvordan brugere kan undgå malwaren.

Så, hvem er fyren?

At tale om nordisk mytologi fra alle guderne derude, Loke, gudetrickeren, kan være den mest interessante. Ifølge Brittanica, denne guddom kunne skifte form og ændre sit køn med kaoset som målet. I nordisk mytologi Loke er portrætteret til altid at have et eller andet trick i ærmet. Det samme kan du sige om navnebror ransomware-familien.

Første gang, forskere opdagede den malware i midten af august 2021. Holdet advarede om ikke at forveksle denne ransomware-familie med LokiBot (til infotyver) og med en ældre ransomware-familie Locky, som var mest kendt i 2016. Selvom forskere tilføjer, at LokiLock deler nogle ligheder med LockBit ransomware (som løsesum note filnavn, registreringsdatabasen værdier) men alligevel kan man ikke med sikkerhed sige, at førstnævnte er den sidstes direkte efterkommer.

Hvad er der i ærmerne på tricksteren- ransomware?

Ny ransomware-familie retter sig mod engelsktalende brugere, der arbejder på Windows OS. Trusselaktører skrev malwaren i .NET og beskyttede den med NETGuard (modificeret ConfuserEX) derudover ved at bruge et virtualiseringsplugin kaldet KoiVM. Pluginnet var engang en licenseret kommerciel beskytter for .NET-applikationer, men i 2018 dens kode blev open source ( muligheden siger, at det var lækket) og nu er den tilgængelig på GitHub. Koi ser ud til at være populær nok med cracks og hackingværktøjer, men forskere indrømme, at de ikke har set så meget malware, der bruger det.

I de tidligste prøver observeret, Trojanized brute-checker hacking-værktøjer såsom PayPal BruteChecker, FPSN Checker fra Angeal (Knækket af MR_Liosion) blev brugt som ransomware-distributører. For dem der ikke ved det, brute-checkers er værktøjer, der trusselsaktører ansætte, når de skal validere stjålne konti og få adgang til andre konti. Teknikken kaldes credentials stuffing. Forskere antager, at grunden til, at det i begyndelsen var disse hackingværktøjer, der distribuerede malwaren, er det måske fordi trusselsaktører udførte en form for beta-test, før de gik til det brede marked.

Nu fungerer malwaren som et Ransomware-as-a-Service-skema med begrænset adgang, der involverer et ret lille antal omhyggeligt kontrollerede tilknyttede selskaber. For hver affiliate er et udpeget brugernavn og et unikt chat-ID-nummer. Blackberrys hold tæller indtil videre ca 30 forskellige LokiLocker-tilknyttede selskaber.

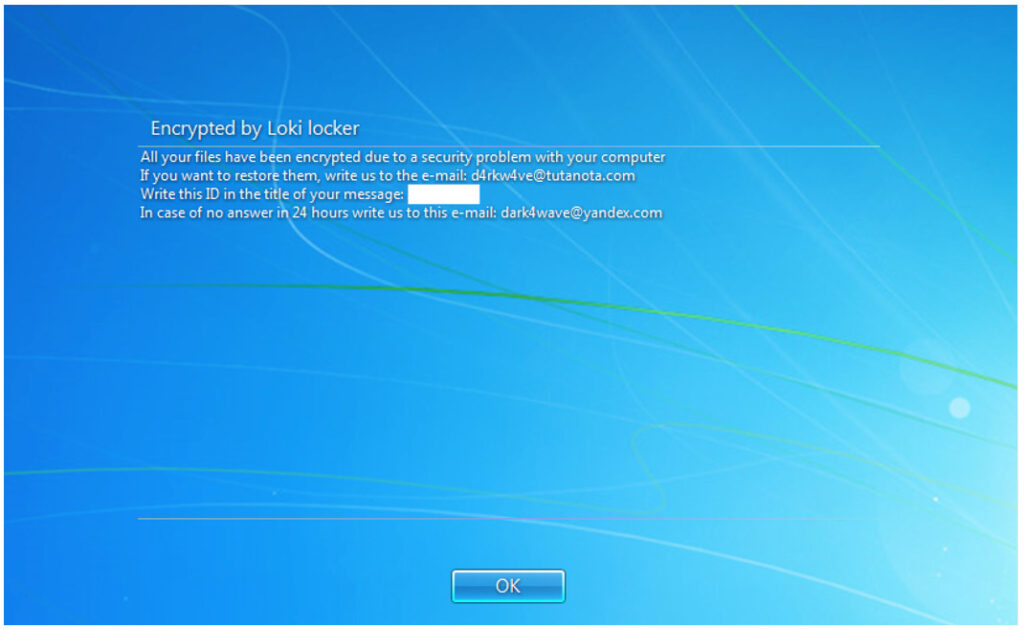

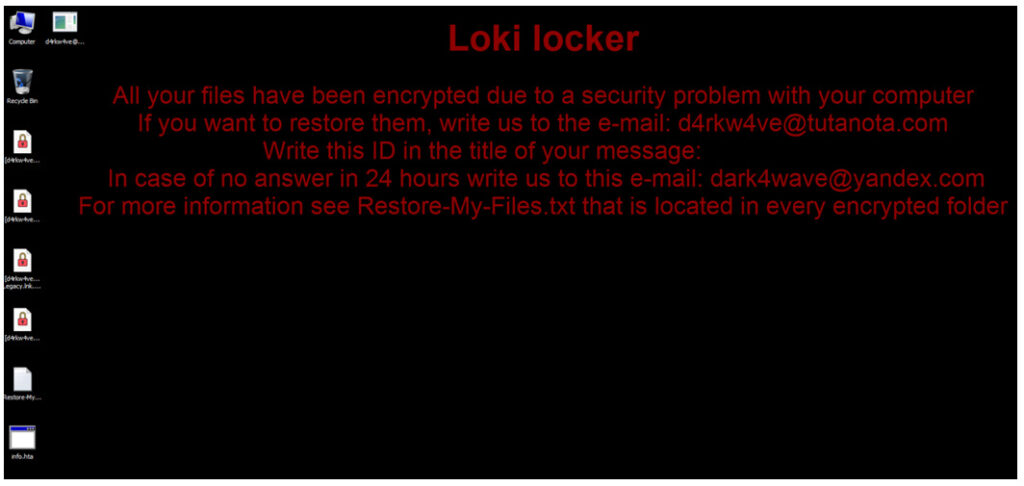

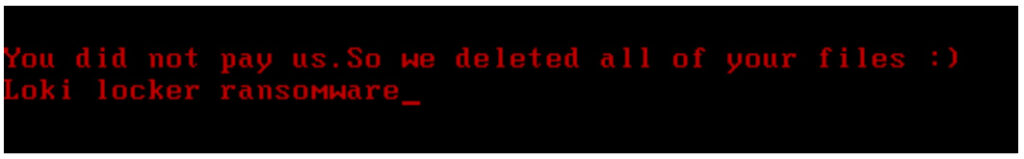

LokiLocker fungerer på den sædvanlige måde for ransomware. Den krypterer ofrets filer på lokale drev og netværksshares og beder derefter offeret om at betale løsesummen. I tilfælde af at få afslag på at betale de krævede penge, malware ødelægger krypterede filer og gør systemet til en fuldstændig ubrugelig tilstand.

Trusselaktører bruger en standardkombination af AES til filkryptering og RSA til nøglebeskyttelse. Kommunikationen vil foregå via en e-mail, hvor kriminelle giver instruktioner om, hvordan de skal betale løsesummen. Når betalingsbetingelserne ikke overholder, ransomware sletter alle ikke-systemfiler og overskriver MBR.

Hvem står bag LokiLocker?

Det ser ikke ud til, at LokiLocker er rettet mod særlig geografi, men forskere bemærker, at det største antal ofre var fra Østeuropa og Asien. Da de analyserede koden, fandt de ud af, at af alle lande var Iran udelukket fra målene. Men tricket er, at denne del af koden ikke virker.

Når trusselsaktører sætter en sådan ikke-målliste i en kode, er det normalt de lande, de personligt ikke ønsker at inkludere, eller dem, der er loyale over for deres ulovlige aktiviteter.

Iran kan være blevet sat på en sådan ufunktionel ikke-målkodeliste for den faktiske dækning af ransomware-oprindelsen, mener forskere. Men vandet kunne ikke blive mere mudret.

Forskere talte mindst tre unikke brugernavne, som LokiLocker-tilknyttede selskaber brugte, og dem, der kan findes på iranske hackerkanaler. Selvom muligheden også siger, at det måske er blevet gjort det bare for at lægge skylden på iranske hackere i stedet for faktiske trusselsaktører.

Men sagen kan være, at det faktisk er iranske hackere, der står bag ransomwaren, da nogle af de cracking-værktøjer, der bruges til at distribuere de allerførste prøver af den, ser ud til at være udviklet af et iransk cracking-team kaldet AccountCrack.

Man kan sige, at det kan være de kinesiske eller russiske hackere, der spiller kortene, men hvad der også er blevet bemærket er, at alle de indlejrede fejlretningsstrenge er på engelsk og stort set fri for sprogfejl og stavefejl. Forskerholdet siger, at det ikke er den sædvanlige norm for programmer, der stammer fra nævnte lande.

Hvad skal man sige afslutningsvis?

Nyligt dukket ransomware modtog sin ret omfattende analyse, og holdet kom med deres konklusioner.

Først og fremmest gør Blackberries forskere antagelser om, at brugen af KoiVM som en virtualiserende beskytter til .NET-applikationer kan være en voksende tendens i skabelsen af malware. Selvom det er en ganske usædvanlig metode til at komplicere analyse.

Sekundet, for at være sikker på oprindelsen af ransomware kan du ikke være. Nogle detaljer antyder det iranske forfatterskab af LokiLocker, men vi har stadig ikke-mållisten med Iran inkluderet, selvom den del af koden ikke virker.

Og for det tredje, med en ny cybertrussel på scenen er det bedre at skrive nogle råd ned fra folk, der kender det. Blackberry-forskere forsynede os venligst med dem. Selvom denne dag og alder, disse råd, folk bør kende som “Når det er koldt, skal du holde din krop varm” ting. Naturligvis backup og igen backup. Sikkerhedskopier dine vigtige oplysninger. Endnu mere, hold tingen frakoblet (helst) og offline.

Og glem ikke de generelle regler for cyberhygiejne. Det er ofte, vi får vores helbredsproblemer fra blot uvaskede hænder før aftensmaden.

Der er intet gratis værktøj til at dekryptere filer krypteret af LokiLocker. Hvis dine filer blev krypteret af ransomware, anmelde sagen til dine lokale politimyndigheder.

Betal ikke løsesum. Ikke kun du refunderer kriminelt økosystem men der er ingen garanti for, at du får dine filer tilbage, eller at ransomwaren ikke kommer tilbage igen, fordi muligheden er, at de kriminelle kan have plantet en bagdør i din enhed for nem adgang i fremtiden.