Forskere på Anomali Threat Research har opdaget en ny eCh0raix krypteringsforetagendet skrevet i Go. Den malware angriber de QNAP NAS-enheder og krypterer ofrenes filer.

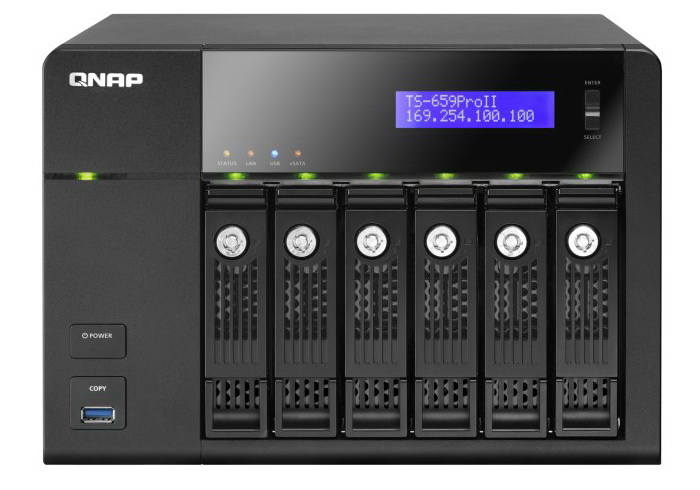

dennfortunately, nu er der ingen måde at dekryptere data uden at betale løsepenge til angriberne.Eksperter rapporterer, at et kompromis af enheder primært udføres af brute force svage legitimationsoplysninger og brugen af kendte sårbarheder. Så, i fora af publikationen BleepingComputer, brugere klagede over hacking QNAP NAS: QNAP TS-251, QNAP TS-451, QNAP TS-459 Pro II og QNAP TS 253b.

Selv om kontrol server til kryptograf ligger i Tor, eCh0raix indeholder ikke en Tor klient. I stedet, malware operatører skabt en SOCKS5 proxy, hvorigennem ransomware kommunikerer med den administrerende serveren.

Desuden, Forfatterne til malware synes at have udviklet en særlig API, der kan bruges til at forespørge diverse informationer. For eksempel, eksperter har bemærket, at ransomware tilsluttet til URL HTTP://sg3dwqfpnr4sl5hh[.]Løg / api / GetAvailKeysByCampId / 10 at få den offentlige krypteringsnøgle baseret på kampagnen id (I dette tilfælde, kampagne nummer 10). Det er ikke helt klart, om disse identifikatorer er forbundet med personlige kampagner af virus kunstneren eller dennes partnere.

Er trængt en sårbar enhed, eCh0raix først udfører et sprog check til afgøre om apparatet tilhører visse lande (Hviderusland, Ukraine eller Rusland). For udstyr fra disse lande, ransomware vil ikke kryptere filer. Hvis angrebet fortsætter, malware søger efter og fjerner følgende processer ved hjælp af

tjeneste stopper% s

eller

systemctl stoppe% s

kommandoer. Hvor “%s” måske:

- apache2

- httpd

- nginx

- mysqld

- mysqd

- php fpm

Den ransomware krypterer derefter Microsoft Office og OpenOffice dokumenter, PDF-filer, tekstfiler, arkiv, databaser, fotos, musik, video, og billedfiler. Efter det, angriberne kræve en løsesum fra offeret i mængden af 0.05-0.06 BTC eller mere.

Forskerne påpeger, at de fleste QNAP NAS-enheder ikke har en aktiv antimalware løsning, som tillader eCh0raix frit kryptere data. Værre, selv om et anti-virus produkt er til stede på enheden, malwaren er usandsynligt, at blive opdaget: Ifølge VirusTotal, hidtil kun tre af de 55 sikkerhedsprodukter er i stand til at lægge mærke til koderen.

Interessant, samtidig med Anomali, den samme malware var opdagede og studerede ved Intezer specialister, giver det navnet QNAPCrypt. Selvom, samlet set, Intezer analytikere kom til de samme konklusioner som deres kolleger, de også bemærket, at hvert offer for kryptograf modtaget den unikke adresse på en Bitcoin tegnebog til at sende en løsesum. i øvrigt, Det viste sig, at QNAPCrypt krypterer enheder, efter at ledelsen serveren har tildelte dem tegnebogen adresse og RSA offentlige nøgle.

Snart, Intezer fandt forskerne, at listen over disse tegnebøger blev skabt på forhånd og er statisk (Det er, antallet af tegnebøger er begrænset), og angriberne’ infrastruktur udfører ikke nogen godkendelse, når nye enheder tilsluttes det, rapportering om deres infektion.

Eksperterne besluttede at drage fordel af denne nuance og iscenesat en DoS angreb på malware operatører. Efterligne infektion af næsten 1,100 enheder, forskerne opbrugt hurtigt levering af unikke Bitcoin tegnebøger ubudne gæster. Som resultat, ondsindet kampagne blev midlertidigt afbrudt, fordi oplysningerne om de inficerede enheder er krypteret først efter at tildele pung til det inficerede NAS.

uheldigvis, forfatterne af virus endelig klaret den DoS-angreb af eksperter og opdateret koden for deres malware, hvilket gør det ligne Linux.Rex. For at imødegå angrebet af specialister, hackere placerede RSA-nøgle og information om den statiske tegnebog inde i eksekverbare fil, som leveres til klientmaskinerne.