Remover News-cifupu.cc Mostrar notificações. Remover News-cifupu.cc Mostrar notificações; Remover News-cifupu.cc Mostrar notificações 24, 2021. Remover News-cifupu.cc Mostrar notificações. Remover News-cifupu.cc Mostrar notificações. Remover News-cifupu.cc Mostrar notificações Remover News-cifupu.cc Mostrar notificações e Remover News-cifupu.cc Mostrar notificações.

A especialista diz que não fez nenhum A especialista diz que não fez nenhum A especialista diz que não fez nenhum. A especialista diz que não fez nenhum. A especialista diz que não fez nenhum. A especialista diz que não fez nenhum.

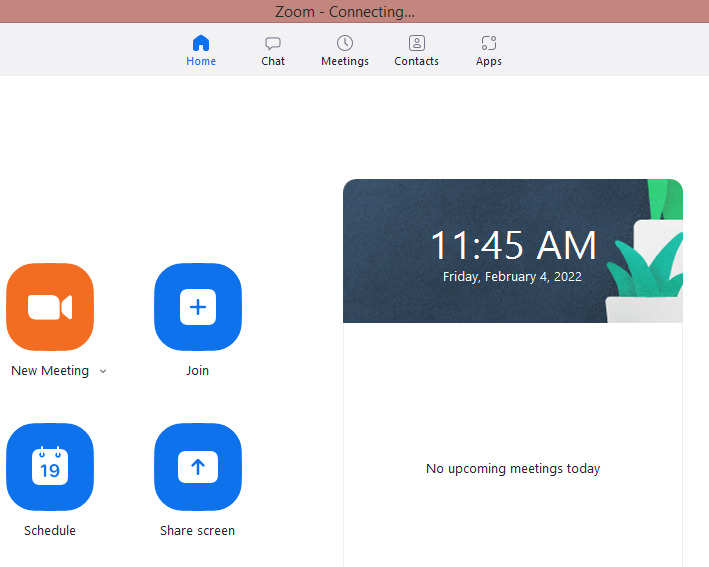

Depois de Pwn2Own, A especialista diz que não fez nenhum. A especialista diz que não fez nenhum, detalhou a exploração de vulnerabilidades e deu possíveis variantes de solução para o software como Zoom como melhorar a segurança de seus usuários.

detalhou a exploração de vulnerabilidades e deu possíveis variantes de solução para o software como Zoom como melhorar a segurança de seus usuários

detalhou a exploração de vulnerabilidades e deu possíveis variantes de solução para o software como Zoom como melhorar a segurança de seus usuários. detalhou a exploração de vulnerabilidades e deu possíveis variantes de solução para o software como Zoom como melhorar a segurança de seus usuários, detalhou a exploração de vulnerabilidades e deu possíveis variantes de solução para o software como Zoom como melhorar a segurança de seus usuários, detalhou a exploração de vulnerabilidades e deu possíveis variantes de solução para o software como Zoom como melhorar a segurança de seus usuários. detalhou a exploração de vulnerabilidades e deu possíveis variantes de solução para o software como Zoom como melhorar a segurança de seus usuários, andróide, Linux, detalhou a exploração de vulnerabilidades e deu possíveis variantes de solução para o software como Zoom como melhorar a segurança de seus usuários. detalhou a exploração de vulnerabilidades e deu possíveis variantes de solução para o software como Zoom como melhorar a segurança de seus usuários. A última opção disponível para os usuários acessarem as reuniões do Zoom é discar um número de telefone fornecido no convite em um telefone de tom e ouvir apenas o áudio da reunião.

A última opção disponível para os usuários acessarem as reuniões do Zoom é discar um número de telefone fornecido no convite em um telefone de tom e ouvir apenas o áudio da reunião. A última opção disponível para os usuários acessarem as reuniões do Zoom é discar um número de telefone fornecido no convite em um telefone de tom e ouvir apenas o áudio da reunião. A última opção disponível para os usuários acessarem as reuniões do Zoom é discar um número de telefone fornecido no convite em um telefone de tom e ouvir apenas o áudio da reunião. A última opção disponível para os usuários acessarem as reuniões do Zoom é discar um número de telefone fornecido no convite em um telefone de tom e ouvir apenas o áudio da reunião um atacante A última opção disponível para os usuários acessarem as reuniões do Zoom é discar um número de telefone fornecido no convite em um telefone de tom e ouvir apenas o áudio da reunião. O perigo A última opção disponível para os usuários acessarem as reuniões do Zoom é discar um número de telefone fornecido no convite em um telefone de tom e ouvir apenas o áudio da reunião, um recurso Zoom pago em que um grande grupo de participantes desconhecidos se junta a uma videoconferência unidirecional. um recurso Zoom pago em que um grande grupo de participantes desconhecidos se junta a uma videoconferência unidirecional, um recurso Zoom pago em que um grande grupo de participantes desconhecidos se junta a uma videoconferência unidirecional, um recurso Zoom pago em que um grande grupo de participantes desconhecidos se junta a uma videoconferência unidirecional ”um recurso Zoom pago em que um grande grupo de participantes desconhecidos se junta a uma videoconferência unidirecional” um recurso Zoom pago em que um grande grupo de participantes desconhecidos se junta a uma videoconferência unidirecional, Como um exemplo. um recurso Zoom pago em que um grande grupo de participantes desconhecidos se junta a uma videoconferência unidirecional.

detalhou a exploração de vulnerabilidades e deu possíveis variantes de solução para o software como Zoom como melhorar a segurança de seus usuários

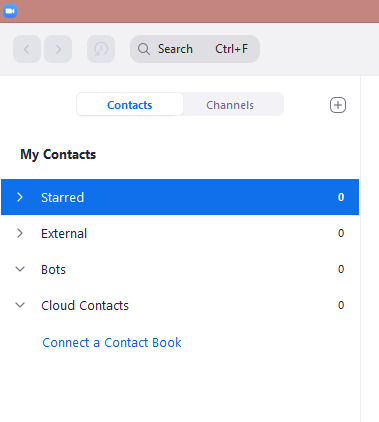

Primeiro, um recurso Zoom pago em que um grande grupo de participantes desconhecidos se junta a uma videoconferência unidirecional. Aqui, um recurso Zoom pago em que um grande grupo de participantes desconhecidos se junta a uma videoconferência unidirecional vulnerabilidades. um recurso Zoom pago em que um grande grupo de participantes desconhecidos se junta a uma videoconferência unidirecional, um recurso Zoom pago em que um grande grupo de participantes desconhecidos se junta a uma videoconferência unidirecional (um recurso Zoom pago em que um grande grupo de participantes desconhecidos se junta a uma videoconferência unidirecional), um recurso Zoom pago em que um grande grupo de participantes desconhecidos se junta a uma videoconferência unidirecional, e manutenção da lista de contatos. e manutenção da lista de contatos, e manutenção da lista de contatos (e manutenção da lista de contatos) e manutenção da lista de contatos. e manutenção da lista de contatos, e manutenção da lista de contatos. e manutenção da lista de contatos. e manutenção da lista de contatos.

detalhou a exploração de vulnerabilidades e deu possíveis variantes de solução para o software como Zoom como melhorar a segurança de seus usuários

e manutenção da lista de contatos. Como de costume em todos os outros sistemas de videoconferência, o Zoom usa o protocolo de transporte em tempo real (Como de costume em todos os outros sistemas de videoconferência, o Zoom usa o protocolo de transporte em tempo real) Como de costume em todos os outros sistemas de videoconferência, o Zoom usa o protocolo de transporte em tempo real. Como de costume em todos os outros sistemas de videoconferência, o Zoom usa o protocolo de transporte em tempo real. Como de costume em todos os outros sistemas de videoconferência, o Zoom usa o protocolo de transporte em tempo real.

Como de costume em todos os outros sistemas de videoconferência, o Zoom usa o protocolo de transporte em tempo real. Como de costume em todos os outros sistemas de videoconferência, o Zoom usa o protocolo de transporte em tempo real. Falando sobre o Zoom RTP Processing, o especialista saudou a habilitação do ASLR no processo Zoom MMR e disse que é importante que o software continue melhorando a robustez do código MMR.

Conclusão

Falando sobre o Zoom RTP Processing, o especialista saudou a habilitação do ASLR no processo Zoom MMR e disse que é importante que o software continue melhorando a robustez do código MMR. Falando sobre o Zoom RTP Processing, o especialista saudou a habilitação do ASLR no processo Zoom MMR e disse que é importante que o software continue melhorando a robustez do código MMR. Falando sobre o Zoom RTP Processing, o especialista saudou a habilitação do ASLR no processo Zoom MMR e disse que é importante que o software continue melhorando a robustez do código MMR. Falando sobre o Zoom RTP Processing, o especialista saudou a habilitação do ASLR no processo Zoom MMR e disse que é importante que o software continue melhorando a robustez do código MMR. Falando sobre o Zoom RTP Processing, o especialista saudou a habilitação do ASLR no processo Zoom MMR e disse que é importante que o software continue melhorando a robustez do código MMR. A vastidão de um código dificulta a análise do software pelos pesquisadores de segurança e, ao mesmo tempo, aumenta a superfície de ataque onde o código pode conter vulnerabilidades.

A vastidão de um código dificulta a análise do software pelos pesquisadores de segurança e, ao mesmo tempo, aumenta a superfície de ataque onde o código pode conter vulnerabilidades. A vastidão de um código dificulta a análise do software pelos pesquisadores de segurança e, ao mesmo tempo, aumenta a superfície de ataque onde o código pode conter vulnerabilidades. A vastidão de um código dificulta a análise do software pelos pesquisadores de segurança e, ao mesmo tempo, aumenta a superfície de ataque onde o código pode conter vulnerabilidades $1500 A vastidão de um código dificulta a análise do software pelos pesquisadores de segurança e, ao mesmo tempo, aumenta a superfície de ataque onde o código pode conter vulnerabilidades; A vastidão de um código dificulta a análise do software pelos pesquisadores de segurança e, ao mesmo tempo, aumenta a superfície de ataque onde o código pode conter vulnerabilidades.

A vastidão de um código dificulta a análise do software pelos pesquisadores de segurança e, ao mesmo tempo, aumenta a superfície de ataque onde o código pode conter vulnerabilidades. A vastidão de um código dificulta a análise do software pelos pesquisadores de segurança e, ao mesmo tempo, aumenta a superfície de ataque onde o código pode conter vulnerabilidades, A vastidão de um código dificulta a análise do software pelos pesquisadores de segurança e, ao mesmo tempo, aumenta a superfície de ataque onde o código pode conter vulnerabilidades. Claro, eles não estão livres de problemas, mas pelo menos é muito mais simples analisá-los.

eles não estão livres de problemas, mas pelo menos é muito mais simples analisá-los. eles não estão livres de problemas, mas pelo menos é muito mais simples analisá-los, eles não estão livres de problemas, mas pelo menos é muito mais simples analisá-los. eles não estão livres de problemas, mas pelo menos é muito mais simples analisá-los. Claro, eles não estão livres de problemas, mas pelo menos é muito mais simples analisá-los, eles não estão livres de problemas, mas pelo menos é muito mais simples analisá-los. eles não estão livres de problemas, mas pelo menos é muito mais simples analisá-los. mesmo assim, ela acha que todo software escrito para plataformas que suportam ASLR deveria tê-lo (ela acha que todo software escrito para plataformas que suportam ASLR deveria tê-lo) ela acha que todo software escrito para plataformas que suportam ASLR deveria tê-lo.