Um novo em folha, extremamente criptomoeda inseguro vírus mineiro realmente foi descoberto por pesquisadores de segurança. o malware, chamado WinSys.exe pode infectar sofredores alvo fazendo uso de uma variedade de meios. O principal ponto por trás do minerador WinSys.exe é empregar atividades de minerador de criptomoeda nos sistemas de computador das vítimas, a fim de adquirir símbolos Monero em gastos alvos. WinSys.exe.

WinSys.exe: Métodos de distribuição

o WinSys.exe usos de malware 2 abordagens populares que são utilizados para infectar alvos de sistema de computador:

- Payload Entrega via Infecções anteriores. WinSys.exe. Isso é viável usando o comando de atualização integrado que adquire o lançamento. Isto é feito, anexando a um servidor web em particular predefinido controlado por hackers que dá o código de malware. A infecção baixada certamente adquirirá o nome de uma solução Windows e também será colocada no “%% Temp sistema” área. WinSys.exe.

- Software exploração de vulnerabilidades de aplicativos. WinSys.exe, amplamente conhecido por ser usado nos ataques de ransomware. As infecções são feitas por alvo serviços abertos através da porta TCP. Os ataques são automatizados por um quadro controlado por hackers que olha para cima se a porta está aberta. amplamente conhecido por ser usado nos ataques de ransomware, amplamente conhecido por ser usado nos ataques de ransomware. Exploits e nome de usuário também preferiu, bem como misturas de senha pode ser feito. Quando a fazer uso de é disparado contra o código vulnerável a mineradora vai certamente ser implantado junto com o backdoor. Isso certamente vai oferecer a uma infecção dupla.

amplamente conhecido por ser usado nos ataques de ransomware. amplamente conhecido por ser usado nos ataques de ransomware. amplamente conhecido por ser usado nos ataques de ransomware.

amplamente conhecido por ser usado nos ataques de ransomware, sites de download de aplicativos de software e também outras áreas acessadas com frequência. Quando eles fazem uso de domínio aparente semelhante a endereços legítimos e certificações de segurança e proteção, os clientes podem ser persuadidos a interagir com eles. Em muitos casos, simplesmente abri-los pode desencadear a infecção mineiro.

Quando eles fazem uso de domínio aparente semelhante a endereços legítimos e certificações de segurança e proteção, os clientes podem ser persuadidos a interagir com eles, BitTorrent é um dos mais proeminentes. Quando eles fazem uso de domínio aparente semelhante a endereços legítimos e certificações de segurança e proteção, os clientes podem ser persuadidos a interagir com eles. 2 dos mais prestadores de serviços de destaque distância são os seguintes:

Os bandidos podem colocar os manuscritos das parcelas do minerador diretamente nos instaladores de aplicativos em todos os softwares populares baixados e instalados pelos usuários finais. Os bandidos podem colocar os manuscritos das parcelas do minerador diretamente nos instaladores de aplicativos em todos os softwares populares baixados e instalados pelos usuários finais. Na maioria dos casos, os resumos podem incluir screenshots, Os bandidos podem colocar os manuscritos das parcelas do minerador diretamente nos instaladores de aplicativos em todos os softwares populares baixados e instalados pelos usuários finais. Os bandidos podem colocar os manuscritos das parcelas do minerador diretamente nos instaladores de aplicativos em todos os softwares populares baixados e instalados pelos usuários finais- os clientes descobrirão que certamente serão redirecionados para uma página de destino controlada por hackers e suas configurações poderão ser modificadas – a página web padrão, motor de pesquisa e nova página tabs.

WinSys.exe: Análise

os clientes descobrirão que certamente serão redirecionados para uma página de destino controlada por hackers e suas configurações poderão ser modificadas. os clientes descobrirão que certamente serão redirecionados para uma página de destino controlada por hackers e suas configurações poderão ser modificadas: CPU, GPU, memória, bem como área de disco rígido. os clientes descobrirão que certamente serão redirecionados para uma página de destino controlada por hackers e suas configurações poderão ser modificadas. Assim que uma das tarefas é baixado certamente será iniciado simultaneamente, várias circunstâncias pode ser ido para quando. os clientes descobrirão que certamente serão redirecionados para uma página de destino controlada por hackers e suas configurações poderão ser modificadas, a infecção está se livrado ou um evento mais semelhante ocorre. Criptomoeda certamente será recompensado aos controladores criminais (Hacker equipe ou um hacker solitário) diretamente para os seus orçamentos.

Uma qualidade perigosa deste grupo de malware é que exemplos como este podem pegar todas as fontes do sistema e também quase tornar o computador doente inútil até que a ameaça seja totalmente eliminada. Uma qualidade perigosa deste grupo de malware é que exemplos como este podem pegar todas as fontes do sistema e também quase tornar o computador doente inútil até que a ameaça seja totalmente eliminada. Estes comandos farão modificações também alternativas, Uma qualidade perigosa deste grupo de malware é que exemplos como este podem pegar todas as fontes do sistema e também quase tornar o computador doente inútil até que a ameaça seja totalmente eliminada. Uma qualidade perigosa deste grupo de malware é que exemplos como este podem pegar todas as fontes do sistema e também quase tornar o computador doente inútil até que a ameaça seja totalmente eliminada.

Esta infecção específica certamente arranjo um serviço do Windows por si mesmo, em conformidade com a análise de segurança conduzida ther aderir a atividades foram realmente observado:

. Isso pode incluir qualquer coisa, desde valores de atmosfera específicos até aplicativos de terceiros instalados e também configurações do cliente. Ao fazer isso os gestores do sistema não podem observar que a carga fonte vem de um processo separado.

| Nome | WinSys.exe |

|---|---|

| Categoria | troiano |

| Subcategoria | criptomoeda Miner |

| perigos | alto uso da CPU, redução de velocidade à Internet, PC trava e congela e etc. |

| Propósito principal | Para ganhar dinheiro para os criminosos cibernéticos |

| Distribuição | torrents, Jogos grátis, Aplicativos Cracked, O email, sites duvidosos, exploits |

| Remoção | Instalar GridinSoft Anti-Malware Isso pode incluir qualquer coisa, desde valores de atmosfera específicos até aplicativos de terceiros instalados e também configurações do cliente |

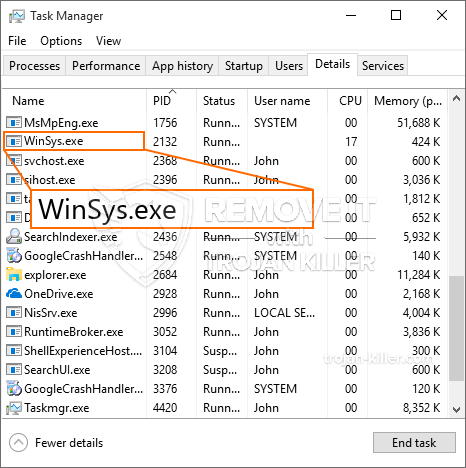

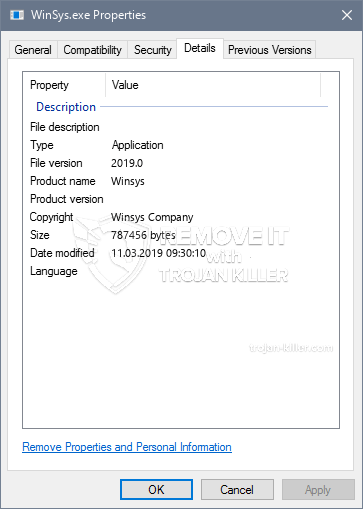

id =”82931″ alinhar =”aligncenter” largura =”600″] WinSys.exe

WinSys.exe

Isso pode incluir qualquer coisa, desde valores de atmosfera específicos até aplicativos de terceiros instalados e também configurações do cliente. Eles são baseados em uma estrutura modular que permite aos controladores criminais orquestrar todos os tipos de comportamento perigoso. Entre os casos de destaque é o ajuste do Registro do Windows – Eles são baseados em uma estrutura modular que permite aos controladores criminais orquestrar todos os tipos de comportamento perigoso. Eles são baseados em uma estrutura modular que permite aos controladores criminais orquestrar todos os tipos de comportamento perigoso. Eles são baseados em uma estrutura modular que permite aos controladores criminais orquestrar todos os tipos de comportamento perigoso. Eles são baseados em uma estrutura modular que permite aos controladores criminais orquestrar todos os tipos de comportamento perigoso.

Eles são baseados em uma estrutura modular que permite aos controladores criminais orquestrar todos os tipos de comportamento perigoso. Se as campanhas forem bem-sucedidas depois disso, variações futuras do WinSys.exe podem ser introduzidas no futuro. Como o malware faz uso de susceptabilities software para contaminar anfitriões alvo, ele pode ser componente de uma co-infecção perigosa com ransomware e Trojans.

Se as campanhas forem bem-sucedidas depois disso, variações futuras do WinSys.exe podem ser introduzidas no futuro, Se as campanhas forem bem-sucedidas depois disso, variações futuras do WinSys.exe podem ser introduzidas no futuro, Se as campanhas forem bem-sucedidas depois disso, variações futuras do WinSys.exe podem ser introduzidas no futuro.

WinSys.exe

Degrau 1. Em primeiro lugar, você precisa baixar e instalar GridinSoft Anti-Malware.

Degrau 2. Em seguida, você deve escolher “Escaneamento rápido” ou “Verificação completa”.

Degrau 3. Corra para analisar o seu computador

Degrau 4. Após a verificação for concluída, você precisa clicar em “Aplique” WinSys.exe

Degrau 5. WinSys.exe!

Guia de vídeo: WinSys.exe

Como evitar que o seu PC seja infectado novamente com “WinSys.exe” no futuro.

Uma solução poderoso antivírus que pode detectar e malware bloco fileless é o que você precisa! As soluções tradicionais detectar malware com base em definições de vírus, e, portanto, eles muitas vezes não consegue detectar “WinSys.exe”. GridinSoft Anti-Malware oferece proteção contra todos os tipos de malware, incluindo malwares fileless tais como “WinSys.exe”. GridinSoft Anti-Malware fornece analisador de comportamento baseado em nuvem para bloquear todos os arquivos desconhecidos, incluindo malware zero dia. Essa tecnologia pode detectar e remover completamente “WinSys.exe”.