Um novo, vírus criptomoeda muito perigoso foi descoberto por pesquisadores de proteção. o malware, chamado Reg_del.exe can contaminate target victims making use of a selection of ways. A essência por trás do minerador Reg_del.exe é empregar atividades de minerador de criptomoeda nos computadores dos sofredores para adquirir símbolos Monero com as despesas dos sofredores. The outcome of this miner is the elevated power costs and also if you leave it for longer amount of times Reg_del.exe might also damage your computers parts.

Reg_del.exe: Métodos de distribuição

o Reg_del.exe malware utiliza dois métodos proeminentes que são usados para infectar alvos de computador:

- Payload Entrega através de infecções anteriores. If an older Reg_del.exe malware is released on the victim systems it can immediately upgrade itself or download and install a more recent version. Isso é possível por meio do comando de atualização integrado que obtém o lançamento. Isso é feito anexando a um servidor específico controlado por hacker predefinido que fornece o código de malware. O vírus baixado adquirirá o nome de um serviço do Windows e será colocado no “%% Temp sistema” área. Propriedades cruciais e documentos de configuração do sistema em execução são alterados para permitir uma infecção persistente e também silenciosa.

- Software exploração de vulnerabilidades Programa. The latest variation of the Reg_del.exe malware have actually been located to be brought on by the some ventures, conhecido por ser usado em ataques de ransomware. As infecções são feitas pelo direccionamento soluções abertas através da porta TCP. Os assaltos são automatizados por um quadro controlado por hackers que procura se a porta é aberta. Se esse problema for resolvido, ele certamente verificará o serviço e também recuperará informações sobre ele, consistindo em qualquer variação e também informações de arranjo. Ventures e proeminentes username e password misturas pode ser feito. Quando a manipulação é ativada contra o código de risco, o mineiro certamente será liberado junto com o backdoor. Isto irá oferecer a uma dupla infecção.

Além desses métodos várias outras estratégias podem ser usadas também. Os mineradores podem ser distribuídos por e-mails de phishing que são enviados por atacado de maneira semelhante a SPAM e também dependem de técnicas de design social para confundir os alvos e fazê-los acreditar que realmente receberam uma mensagem de um serviço ou empresa confiável. Os dados de infecção podem ser conectados diretamente ou colocados no conteúdo do corpo em material multimídia ou links de mensagens.

Os bandidos também podem desenvolver páginas de destino destrutivas que podem representar páginas de download do fornecedor, programa de software de download portais e também várias outras áreas freqüentemente acessados. Quando eles usam nomes de domínio com aparência comparável para endereços legítimos, bem como certificações de segurança, os usuários podem ser coagidos a se conectar a eles. Em alguns casos, apenas abri-los pode desencadear a infecção mineiro.

Outra técnica seria a utilização de provedores de transporte que podem ser espalhados usando os métodos mencionados acima ou por meio de redes de compartilhamento de documentos, BitTorrent é um dos mais proeminentes. É freqüentemente usado para distribuir software genuíno e também arquivos e também conteúdo pirata. 2 dos portadores distância mais proeminentes são os seguintes:

Várias outras técnicas que podem ser consideradas pelos criminosos consistem no uso de seqüestradores de navegador da web - plugins perigosos que são compatíveis com um dos navegadores de internet mais populares. Eles são postados nos repositórios relevantes com avaliações individuais falsas, bem como qualificações de designer. Em muitos casos, os resumos podem incluir screenshots, vídeos e também descrições sofisticadas apelando para grandes melhorias de função e otimizações de desempenho. No entanto, após a instalação, as ações dos navegadores da Web influenciados certamente mudarão- As pessoas descobrirão que serão redirecionadas para uma página de destino controlada por hackers e também suas configurações podem ser modificadas – a página web padrão, motor de pesquisa e novas guias página web.

Reg_del.exe: Análise

The Reg_del.exe malware is a timeless instance of a cryptocurrency miner which depending upon its configuration can create a variety of harmful activities. Its major objective is to execute complex mathematical jobs that will certainly benefit from the offered system sources: CPU, GPU, memória, bem como área de disco rígido. The way they operate is by connecting to a special web server called mining pool from where the needed code is downloaded. As quickly as one of the jobs is downloaded it will certainly be begun at once, várias circunstâncias pode ser realizada de uma só vez. When a provided task is completed one more one will certainly be downloaded in its area as well as the loophole will continue up until the computer is powered off, a infecção é removida ou uma outra ocasião comparável acontece. Criptomoeda será atribuído aos controladores criminais (grupo de hackers ou uma única cyberpunk) direto para o bolso.

A dangerous characteristic of this classification of malware is that examples such as this one can take all system sources and virtually make the target computer system unusable till the risk has actually been totally eliminated. Most of them feature a persistent installation that makes them actually difficult to get rid of. Estes comandos farão modificações também escolhas, configuration documents and Windows Registry values that will make the Reg_del.exe malware beginning immediately once the computer system is powered on. Access to recovery menus and alternatives might be obstructed which renders numerous hands-on elimination overviews virtually ineffective.

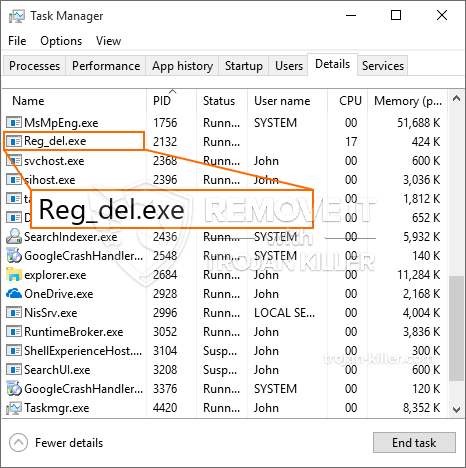

Esta infecção particular configuração de um serviço do Windows por si mesmo, following the performed protection analysis ther following actions have been observed:

. During the miner operations the associated malware can hook up to currently running Windows solutions as well as third-party set up applications. Ao fazer isso os administradores de sistema podem não descobrir que a carga fonte provém de um processo diferente.

| Nome | Reg_del.exe |

|---|---|

| Categoria | troiano |

| Subcategoria | criptomoeda Miner |

| perigos | alto uso da CPU, redução de velocidade à Internet, PC trava e congela e etc. |

| Propósito principal | Para ganhar dinheiro para os criminosos cibernéticos |

| Distribuição | torrents, Jogos grátis, Aplicativos Cracked, O email, sites duvidosos, exploits |

| Remoção | Instalar GridinSoft Anti-Malware to detect and remove Reg_del.exe |

These kind of malware infections are specifically reliable at accomplishing advanced commands if configured so. They are based upon a modular framework permitting the criminal controllers to coordinate all sort of harmful habits. Um dos exemplos populares é a alteração do Registro do Windows – modifications strings connected by the os can trigger serious efficiency disturbances and also the inability to gain access to Windows solutions. Depending upon the scope of adjustments it can likewise make the computer entirely unusable. Por outro ajuste de mão de worths Registro vindo de qualquer tipo de terceiros montado aplicações podem minar-los. Alguns aplicativos podem deixar de introduzir completamente, enquanto outros podem de repente parar de trabalhar.

This particular miner in its present version is concentrated on extracting the Monero cryptocurrency containing a customized variation of XMRig CPU mining engine. If the campaigns prove effective after that future versions of the Reg_del.exe can be introduced in the future. Como o malware usa vulnerabilidades de aplicativos de software para infectar hosts de destino, ele pode ser componente de uma co-infecção perigosa com ransomware e Trojans.

Removal of Reg_del.exe is highly recommended, given that you take the chance of not just a huge power bill if it is running on your PC, however the miner may also carry out various other undesirable tasks on it and also damage your PC permanently.

Reg_del.exe removal process

Degrau 1. Em primeiro lugar, você precisa baixar e instalar GridinSoft Anti-Malware.

Degrau 2. Em seguida, você deve escolher “Escaneamento rápido” ou “Verificação completa”.

Degrau 3. Corra para analisar o seu computador

Degrau 4. Após a verificação for concluída, você precisa clicar em “Aplique” button to remove Reg_del.exe

Degrau 5. Reg_del.exe Removed!

Guia de vídeo: How to use GridinSoft Anti-Malware for remove Reg_del.exe

Como evitar que o seu PC seja infectado novamente com “Reg_del.exe” no futuro.

Uma solução poderoso antivírus que pode detectar e malware bloco fileless é o que você precisa! As soluções tradicionais detectar malware com base em definições de vírus, e, portanto, eles muitas vezes não consegue detectar “Reg_del.exe”. GridinSoft Anti-Malware oferece proteção contra todos os tipos de malware, incluindo malwares fileless tais como “Reg_del.exe”. GridinSoft Anti-Malware fornece analisador de comportamento baseado em nuvem para bloquear todos os arquivos desconhecidos, incluindo malware zero dia. Essa tecnologia pode detectar e remover completamente “Reg_del.exe”.