Sobre .POX

.POX é identificado por nossa equipe de pesquisa de malware como a infecção ransomware novíssimo. Alguns programas anti-vírus atualmente detectá-lo, Não obstante, Há certas aplicações que ignoram isso e, portanto, permitem a invasão. Os clientes em causa chamando-o de que, como um resultado da expansão, ele inclui no final de seus documentos. Permitir de elaborar. ferramenta ransomware atacar o seu computador através de astúcia e habilidade. então, uma vez que eles entram em, eles se espalharam sua corrupção. Eles usam algoritmos de criptografia de arquivo para bloquear seus documentos. Depois disso, obter-lhe a sua libertação. Depois .POX se arrasta para a direita em seu sistema, ele coloca cada um de seus arquivos sob lock-down. Ele se conecta a sua própria expansão no final, portanto, tornando difícil acesso. E também, os dados não podem deixar seu alcance. Ele tem como alvo papéis, arquivo, As fotos, canções, vídeos, tudo isso! Depois disso, você pode já não abri-lo. Deslocalização o arquivo, ou relabeling-lo, não vai ajudar. A única maneira de lançar o seu informações dos ransomware de manter, é o cumprimento. A infecção antecipa que você pague um resgate, se você desejo de libertar os seus dados. Ele deixa isso claro, no dinheiro do resgate, note que sai depois de criptografia de arquivos. A nota é geralmente um de dados de texto, deixou em seu Desktop. Além disso você pode encontrá-lo em cada pasta que contém informações bloqueado. Esclarece sua circunstância, bem como fornece-lhe uma maneira de sair. De acordo com .POX, o único meio para liberar seus arquivos é com uma chave especial descriptografia. E também, para obtê-la, você tem que pagar um dinheiro do resgate. A quantidade varia, e é geralmente pediu em Bitcoin. No entanto, vários outros cryptocurrencies são, adicionalmente, uma opção. Os assegura infecção, para enviar-lhe o truque que você precisa, depois de terminar a transferência. E também, é isso aí. Isso é tudo que você começa– uma promessa. Você não tem garantias de que conformidade leva a algo favorável. Não depender de palavras de criminosos cibernéticos. Estas são as pessoas confiáveis com programas destrutivos. indivíduos, quem vai trair você. Não pagá-los um dólar. Não chamá-los de não seguir suas exigências. Pode parecer uma chamada difícil fazer, no entanto, é o melhor.

Oferta especial

.POX criptografado seus documentos, mas que pode não ser o único dano feito para você. O ransomware ainda pode ser hidingon seu computador. Para identificar se isto é verdade, sugerimos que transfira GridinSoft Anti-Malware.

Baixar GridinSoft Anti-Malware

Revisão GridinSoft Anti-Malware, Como chegar teste gratuito?, EULA, e Política de Privacidade.

Exatamente como é que o meu computador obteve danificado por .POX?

Os computadores fica contaminada com a infecção .POX como resultado de sua falha para ser consciente. Alguns indivíduos não prestar atenção aos detalhes vitais enquanto navega na web ou a criação de inúmeros programas. E também, possivelmente este é o método que você acabou com uma infecção. Abaixo é as coisas importantes. A infecção faz uso das antigas abordagens invasivas ainda de ouro para enganá-lo. e, escorregar passado você não detectada. Que consiste em esconder as ligações para trás danificados, locais, e também jorra. Ele usa gratuito como um método para esconder-se. e, personifica um sistema falso ou atualização do programa. Gostar, Adobe Flash Player ou Java. Mas, a maior parte do tempo, ele usa e-mails de spam. Você receberá um e-mail que parece vir de uma empresa popular. Gostar, Amazon ou PayPal. E também, o email pede-lhe para clicar em um link web, ou baixar e instalar um anexo. Se você fizer, você acaba com um ransomware. Lembre-se que estes tipos de perigos presa em sua negligência. Eles precisam de você se apressar, e também pular fazendo devido persistência. Isso reduz sua infiltração escondida. Eles confiam em você para deixar o seu destino a oportunidade. não! Não escolher imprudência mais cautela. Um mantém infecções fora. Dos outros convida-los em.

Por que é .POX inseguro?

Não aja da maneira .POX instrui. Obedecendo seus comandos nocivos é perigoso e, obviamente, vai fazer a sua mais fino orçamento. Por esta razão, não pagar empréstimo. Não chegar aos sequestradores virtuais. Se você fizer, você vai se arrepender. É uma tentativa inútil de recuperar a sua informação, e também não vai terminar bem para você. Abaixo é por isso. Há um par de circunstâncias que podem se desdobrar, quando você vê a nota dinheiro do resgate em sua tela. Dizer, -lo a determinar se conformar. Você chegar aos extorsionários, pagar seu dinheiro do resgate, e também esperar. Você espera com eles para enviar-lhe o segredo de decodificação que prometeram. Bem, suponha que eles não? mesmo assim, você não tem garantias. Todos, você descansar sobre, é uma garantia. você pode realmente acho que palavras de sequestradores virtuais? A solução é ‘No.’ Estes são os indivíduos, que certamente vai desagradar você. Não lhes dão dinheiro! Há também uma opção adicional. Eles podem, de fato, enviar-lhe uma chave de decodificação. Mas, quando você tenta aplicá-lo, ele deixa de funcionar. sim, eles podem enviar-lhe a incorreta. Depois disso, você tem muito menos dinheiro, bem como seus dados permaneçam protegidos. Não pagam! Assim como, até mesmo a sua situação melhor caso, não é uma razão para o prazer. O que ocorre depois de pagar o resgate, obter a melhor chave, e também o custo-Free seus documentos? Bem? Considere isso. Você paga dinheiro para remover um sinal, mas não a infecção criá-la. assim, você remover a criptografia de arquivos, mas o ransomware .POX permanece. Ainda está à espreita nas bordas de seu sistema, para atacar mais uma vez livre de custos. então, você está de volta em uma praça. Não existem formas suficientes para enfatizar isto o suficiente. Não pagam!

.POX está ficando sobre os nervos de muitos usuários, então você não está a sua única vítima.

As pessoas perguntam como corrigir o problema de forma eficaz. Livrar-se da infecção manualmente pode ser uma tarefa longa duração e pode danificar outros arquivos importantes do sistema. Analise o seu PC com GridinSoft Anti-Malware para detectar e eliminar .POX no caminho certo.

Revisão GridinSoft Anti-Malware, Como chegar teste gratuito?, EULA, e Política de Privacidade.

assim, o seu computador obteve atingido por .POX e, provavelmente, você tem realmente perdeu tempo tentando eliminá-lo manualmente. Estamos absolutamente positiva que a opção abaixo com certeza vai trabalhar em apagar .POX de forma automática. No entanto vamos primeiro falar sobre prevenção de tais ataques ransomware no futuro. Existe algo que você pode fazer para evitar este tipo de ameaça desagradável de entrar em seu computador antes do tempo? Existem alguns pontos que queremos discutir aqui. O primeiro é sua responsabilidade pessoal para ser incrivelmente consciente enquanto você utilizar o seu sistema de computador, bem como principalmente enquanto você navega na internet. Ao inspecionar o seu e-mail e ver alguns add-ons duvidosos consistia, não se apressar para abri-los. similarmente, quando você chegar no Facebook, bem como alguém em suas chamadas lhe envia mensagens contendo anexos, estar muito atentos, especialmente se estes são alguns dados executáveis. A 2ª coisa a se pensar é verificar a confiabilidade de seu programa de anti-vírus existente. pesarosamente, existem inúmeras aplicações de proteção nos dias de hoje que apenas afirmam ser confiável, enquanto que em tempos de genuína intrusões de malware eles simplesmente não conseguem fazer o trabalho como comercializado. No caso .POX permeado para a direita em seu sistema de computador isto sugere que o seu presente anti-vírus não executou sua característica promovido e também realmente parou de funcionar para proteger seu sistema. assim, Sem dúvida, é uma razão para você reavaliar suas seleções e absolutamente mudar para algum outro aplicativo que pode definitivamente fazer o nível desejado de defesa. Também podemos discutir alguma parcela de usuários que não favorecem a ter qualquer tipo de aplicativo de software anti-vírus em todos. Certamente, este é um grande erro da sua parte, porque atualmente a web está repleta de perigos cibernéticos que podem se infiltrar secretamente em sistemas de risco, especificamente aqueles que não estão equipados com algum grau padrão de segurança. assim, tendo anti-malware rodando permanentemente e também proteger o seu computador é uma coisa deve fazer no mundo cibernético de hoje.

Degrau 1. Recuperar arquivos de criptografia ransomware .POX

Há um monte de diferentes vírus ransomware na internet. Alguns deles são mais perigosos do que os outros, porque eles não só deixando processos maliciosos para se proteger, mas também a remoção de backups do seu sistema para fazer o processo de recuperação impossível.

Observe: Nem todas as infecções ransomware são capazes de remover backups do seu sistema, por isso é sempre vale a pena tentar um método de recuperação de janelas abaixo. A fim de proteger seus backups a partir deste perigo, tentar o nosso Anti-Ransomware produtos:

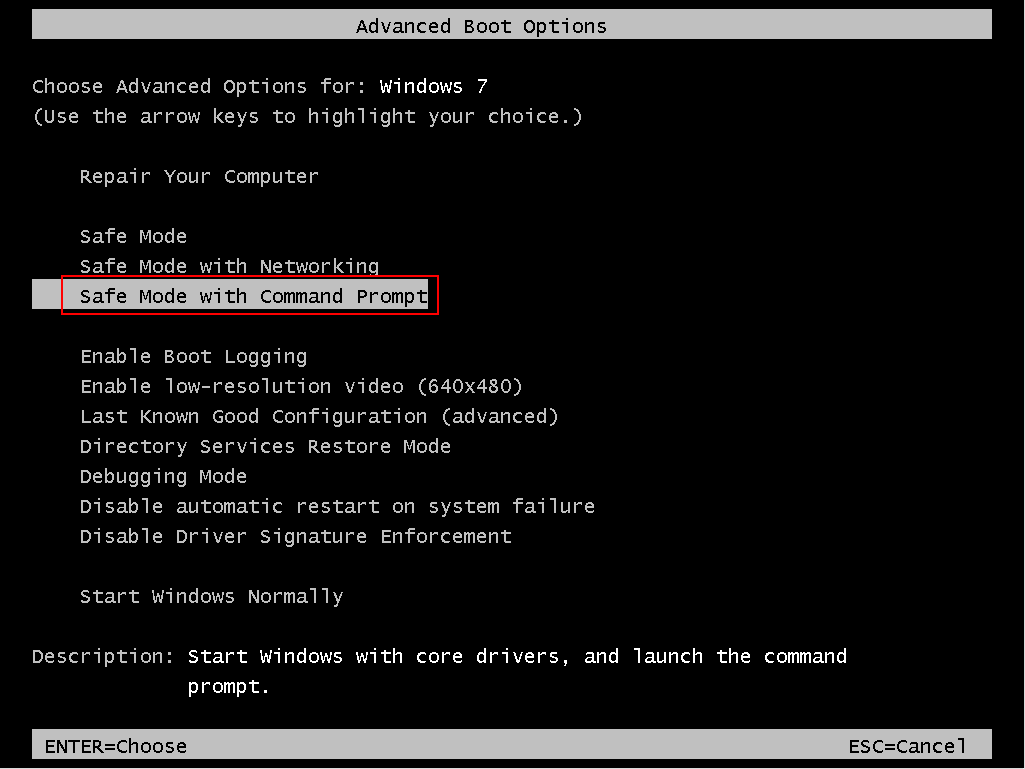

Recomendamos o uso Modo seguro com prompt de comando para executar com segurança uma recuperação de seus arquivos. Você terá que reiniciar o seu computador, então é melhor você salvar esta instrução em algum lugar no seu disco rígido ou ler se do segundo computador.

-

janelas 7 Comercial: Você precisa reiniciar o sistema e antes da sua carregada constantemente pressione “F8” botão até ver as opções de inicialização.

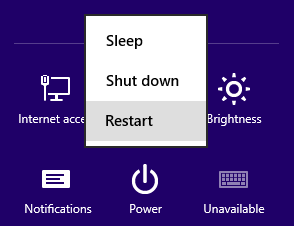

- janelas 8/10 Comercial: aperte o “Poder” botão a partir da tela de login do Windows ou Configurações. Segure o Mudança tecla no teclado e clique em “Reiniciar”

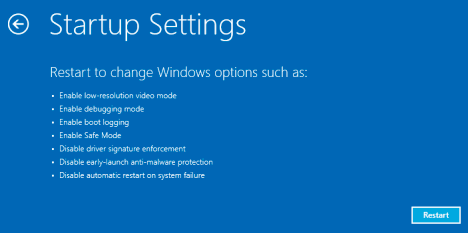

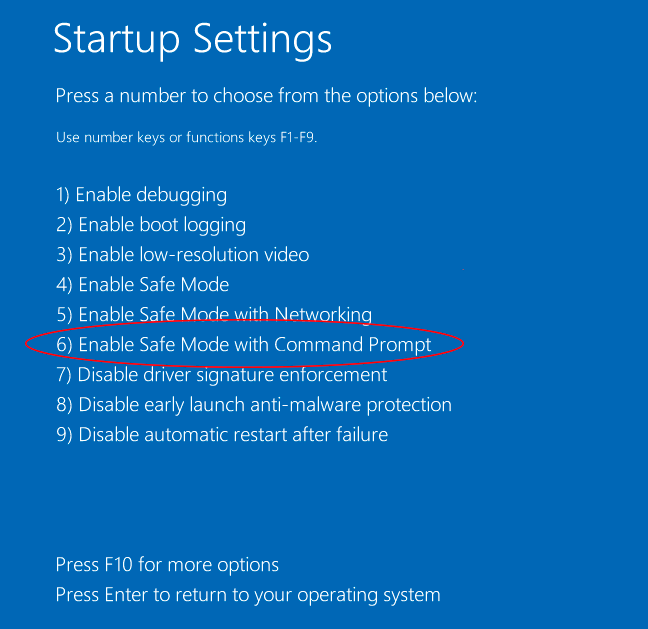

- Após reiniciar seu computador – Clique em “solucionar” – pressione “Opções avançadas” – “Definições de arranque”

- Clique no “Reiniciar” botão e seu computador irá recarregar novamente e mostrar-lhe a lista com todas as opções. Você precisa escolher o “Modo seguro com prompt de comando”

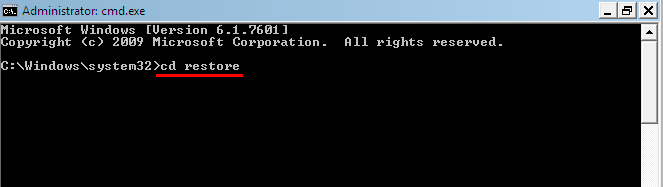

- Quando seu Windows cargas, introduzir a seguinte linha de: restaurar cd e pressione Enter.

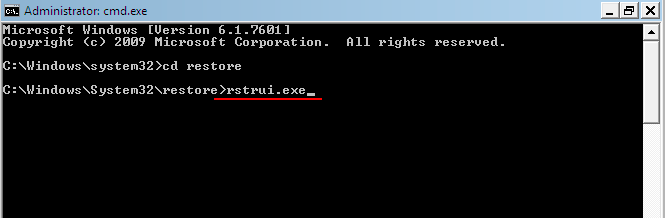

- Depois de que tipo rstrui.exe linha e pressione Enter.

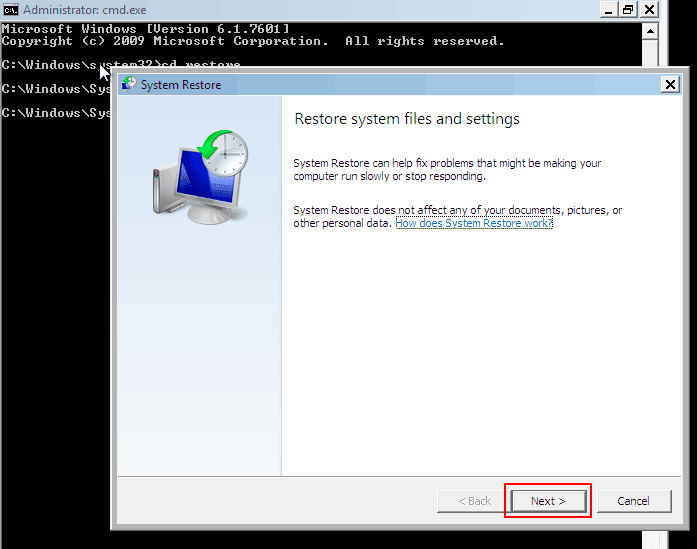

- A janela de recuperação irá abrir antes de você, Clique em Avançar para continuar.

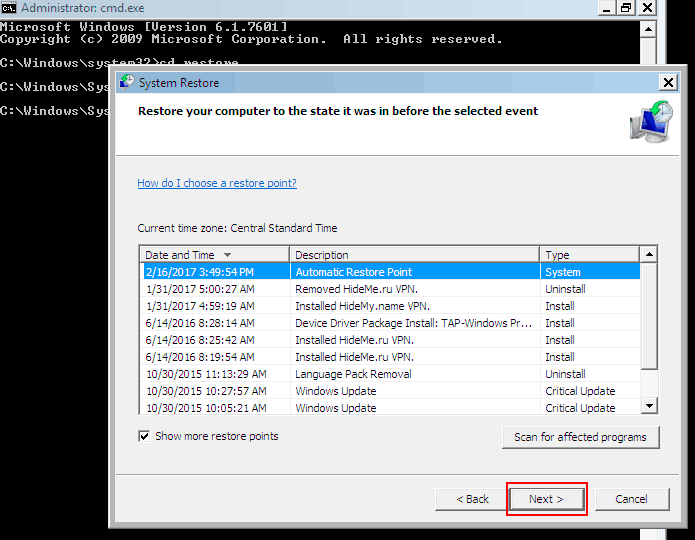

- Na próxima janela, você precisa escolher um ponto de restauração. Todos os arquivos em unidades protegidas serão recuperados no momento em que este ponto foi criado (antes da infecção com .POX). No caso quando ransomware remove esses backups, não haverá Restaurar pontos listados. Selecione um ponto de restauração e clique “Próximo”.

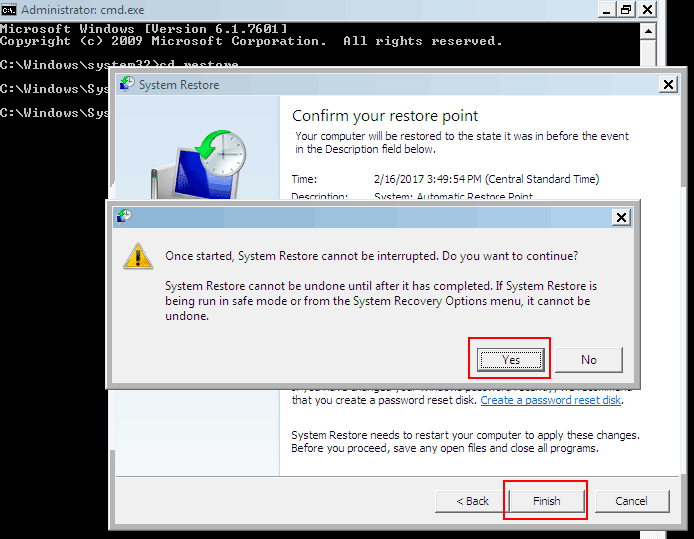

- Clique “Terminar” nesta janela e confirmar o processo de recuperação, premindo “sim“.

exemplo simples de como recuperar os arquivos de infecção ransomware:

Degrau 2. Removendo arquivos maliciosos .POX ransomware

Uma vez que o processo de recuperação é completa, você deve considerar a varredura de seu computador com um GridinSoft Anti-Malware a fim de encontrar quaisquer vestígios de infecção .POX. Embora alguns vírus ransomware está removendo-se logo após a criptografia de seus arquivos, alguns podem deixar processos maliciosos no seu computador para fins especiais de criminosos cibernéticos.

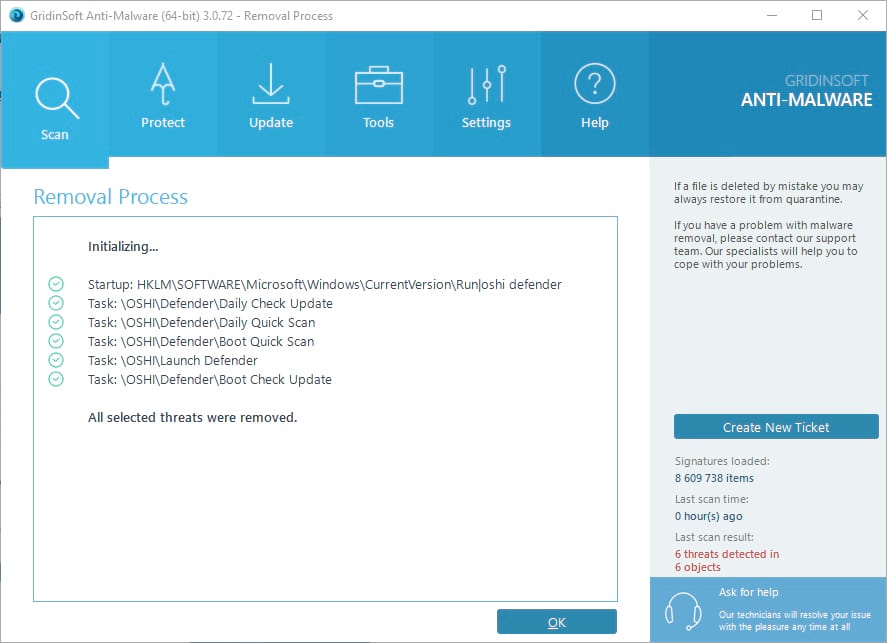

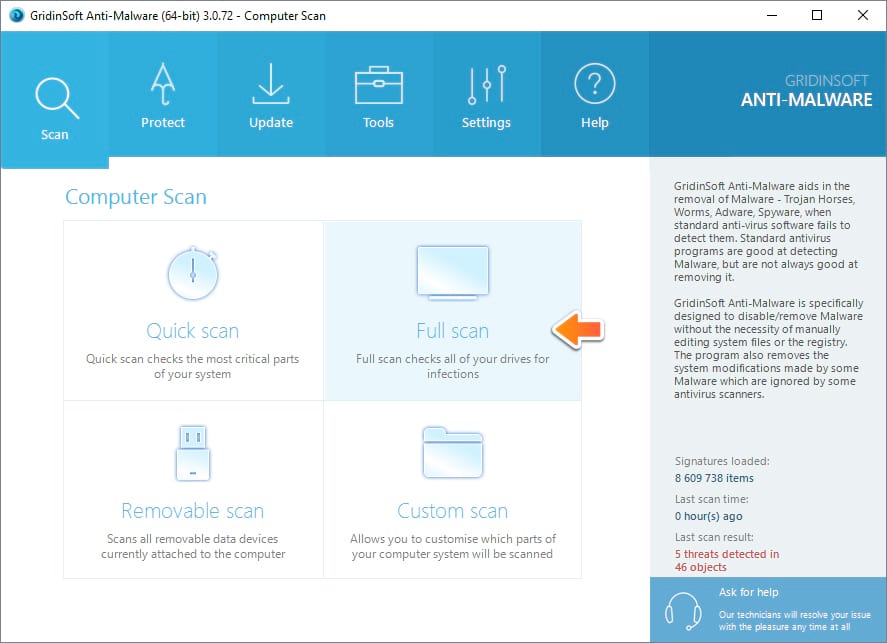

- Execute GridinSoft Anti-Malware e escolher o tipo de digitalização, que é apropriado para suas necessidades. Claro, para os accuratest resultados da verificação recomendamos que você escolha o “Verificação completa”.

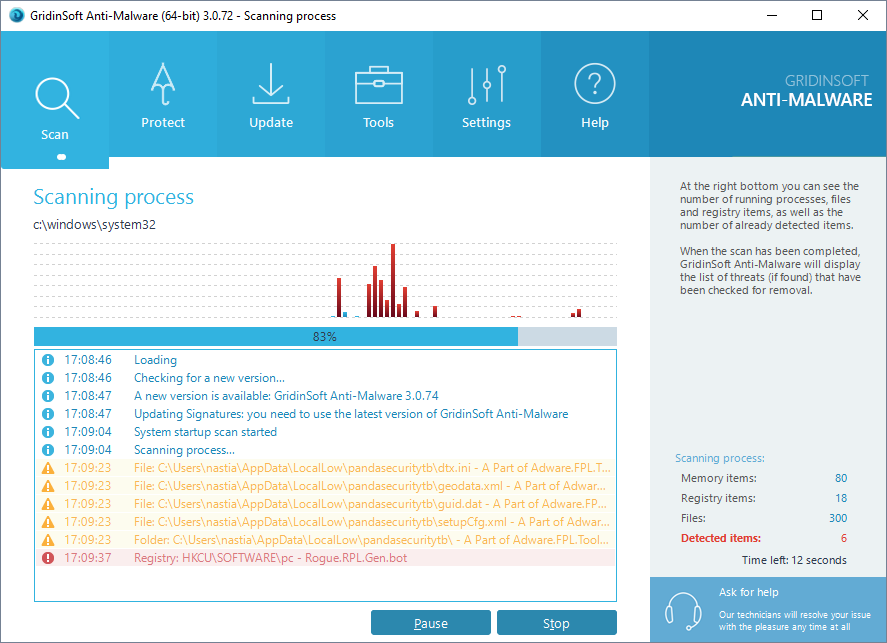

- Dê Anti-Malware um pouco de tempo para verificar o seu sistema:

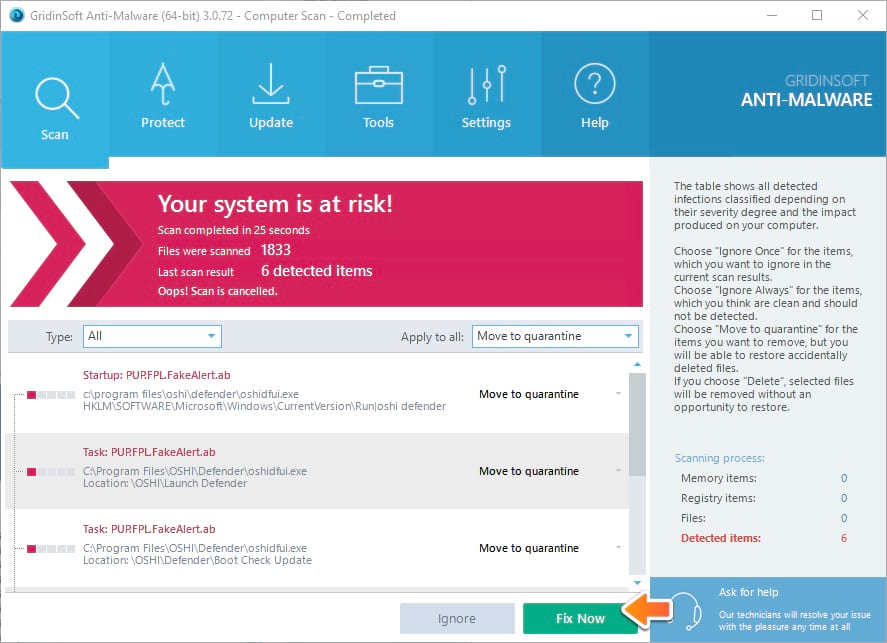

- Mover-se para colocar em quarentena todos os vírus e arquivos indesejados, que você vê na lista de resultados:

- Apreciar o processo de remoção de malware:

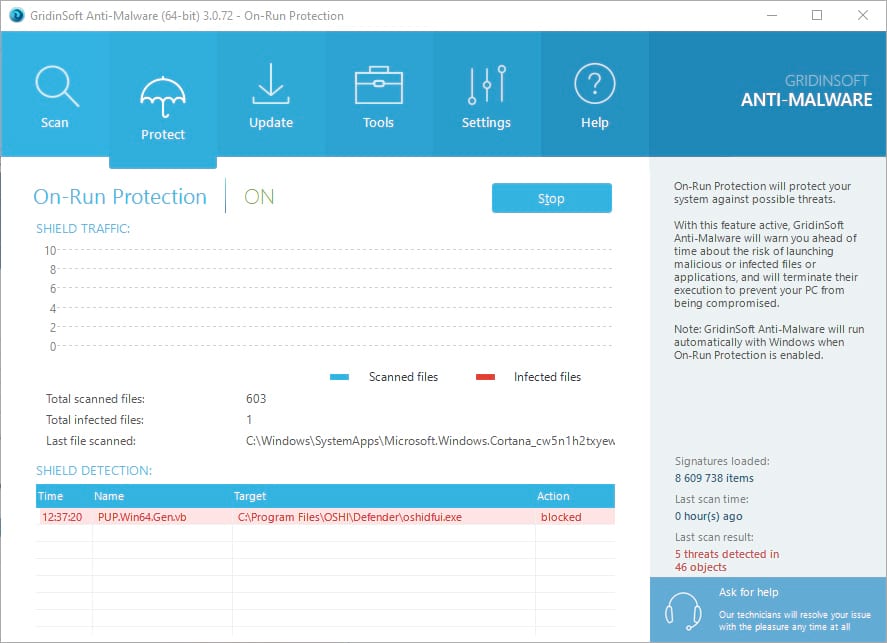

Uso de No prazo de proteção pode adicionalmente impedir a diferentes tipos de ataques cibernéticos, nossa bandeira podem proteger o downloader do ransomware como um aplicativo malicioso impedindo o download de .POX.

Degrau 3. Prevenir a infecção .POX ransomware com GridinSoft Anti-Ransomware

Apesar de que alguns ransomware pode remover backups de seu sistema operacional, nosso produto GridinSoft Anti-Ransomware é capaz de protegê-los da remoção em primeiro lugar. Quando algum tipo de programa ou ransomware vírus malicioso tenta excluir seus backups, programa intercepta este pedido e bloqueia o processo de envio.

Nota: que o produto ainda está em fase de testes Beta, alguns bugs e falhas são possíveis.

Além da ferramenta de proteção, você deve ler e aprender algumas regras simples. Segui-los cada vez que você trabalha em seu computador e seu irá diminuir as chances de sua infecção ao mínimo:

- Não abra letras de spam suspeitas. De jeito nenhum! Tenha muito cuidado com seus downloads. Baixe e instale o software de preferência de seu site oficial.

- Fazer cópias de segurança dos seus arquivos importantes regularmente. Armazenar seus arquivos realmente importantes em alguns lugares diferentes é uma boa decisão.

- Mantenha seu sistema livre de adware, sequestradores e PUPs O computador infectado será mais provável comprometida com outro software malicioso, e ransomware não é uma exceção neste caso.

- Não entre em pânico e ser razoável. Não pagar a taxa de resgate logo depois que você foi infectado, é sempre melhor para procurar na internet para algumas respostas. É possível que alguém tenha desenvolvido uma ferramenta de descriptografia que pode ajudá-lo.