Um novo em folha, infecção de mineiro criptomoeda muito perigosa foi encontrada por pesquisadores de segurança. o malware, chamado Icsys.icn.exe podem contaminar vítimas-alvo usando uma seleção de meios. O ponto principal por trás do minerador ICSYS.ICN.EXE é utilizar tarefas de minerador de criptomoeda nos computadores dos sofredores, a fim de adquirir tokens Monero às custas dos sofredores. O resultado final deste minerador é o aumento dos gastos com energia e também se você deixá-lo por mais tempo ICSYS.ICN.EXE também pode danificar os componentes do seu computador.

Icsys.icn.exe: Métodos de distribuição

o Icsys.icn.exe malware faz uso de dois métodos proeminentes que são utilizados para contaminar os alvos do sistema de computador:

- Payload Entrega via Infecções anteriores. Se um malware ICSYS.ICN.EXE mais antigo for implantado nos sistemas de destino, ele pode se atualizar instantaneamente ou baixar e instalar uma versão mais recente. Isso é possível por meio do comando de atualização integrado que obtém o lançamento. Isto é feito, anexando a um servidor controlado por hackers específico predefinido que dá o código de malware. O vírus baixado certamente vai obter o nome de um serviço do Windows, bem como ser colocado na “%% Temp sistema” localização. Propriedades residenciais vitais e também documentos de sistema operacional são alterados para permitir uma infecção implacável e silenciosa.

- Exploração de vulnerabilidades de software. Descobriu-se que a versão mais recente do malware ICSYS.ICN.EXE foi provocada por alguns empreendimentos, notoriamente entendido para ser usado nos ataques ransomware. As infecções são feitas por alvo serviços abertos através da porta TCP. Os ataques são automatizados por um quadro controlado por hackers que busca descobrir se a porta está aberta. Se esta condição for cumprida, certamente irá verificar a solução, bem como recuperar detalhes a respeito dela, incluindo qualquer tipo de versão e também dados de configuração. Explorações e também combinações populares de nome de usuário e senha podem ser feitas. Quando a manipulação é causada contra o código vulnerável, o minerador certamente será lançado junto com a porta dos fundos. Isto irá oferecer a uma infecção dupla.

Além dessas técnicas, outras estratégias também podem ser utilizadas.. Os mineiros podem ser distribuídos por e-mails de phishing enviados no atacado de forma semelhante a SPAM e também dependem de métodos de engenharia social para confundir os sofredores, fazendo-os acreditar que realmente receberam uma mensagem de uma solução ou empresa confiável. Os arquivos de vírus podem ser conectados diretamente ou colocados nos componentes do corpo em conteúdo multimídia da web ou links de mensagens.

Os criminosos também podem desenvolver páginas da web de touchdown prejudiciais que podem fazer com que o fornecedor baixe e instale páginas da web, portais de download de programas de software, bem como várias outras áreas frequentemente acessadas. Quando eles utilizam um domínio de som semelhante para endereços legítimos e certificações de segurança, os clientes podem ser coagidos a se conectar com eles. Em alguns casos simplesmente abri-los pode desencadear a infecção mineiro.

Outra abordagem seria, certamente, fazer uso de provedores de carga útil que podem ser espalhados usando as abordagens acima mencionadas ou usando redes de compartilhamento de documentos, BitTorrent é um dos mais proeminentes. É frequentemente utilizado para espalhar programas de software legítimos e também arquivos e material pirata. Dois dos provedores de carga útil mais preferidos são os seguintes:

Outras abordagens que podem ser consideradas pelos violadores da lei consistem no uso de sequestradores de navegador da web - plug-ins inseguros que são adequados para um dos navegadores de internet mais proeminentes. Eles são enviados aos repositórios pertinentes com depoimentos falsos de usuários e também qualificações de programador. Em muitos casos, as descrições podem consistir de screenshots, clipes de vídeo e também resumos intrincados apelando para melhorias fantásticas de funções e também otimizações de desempenho. No entanto, após a instalação, o comportamento dos navegadores afetados certamente irá alterar- os clientes certamente descobrirão que serão redirecionados para uma página da web de touchdown controlada por um hacker e suas configurações podem ser alteradas – a página inicial padrão, motor de busca na internet e também a página guias web totalmente nova.

Icsys.icn.exe: Análise

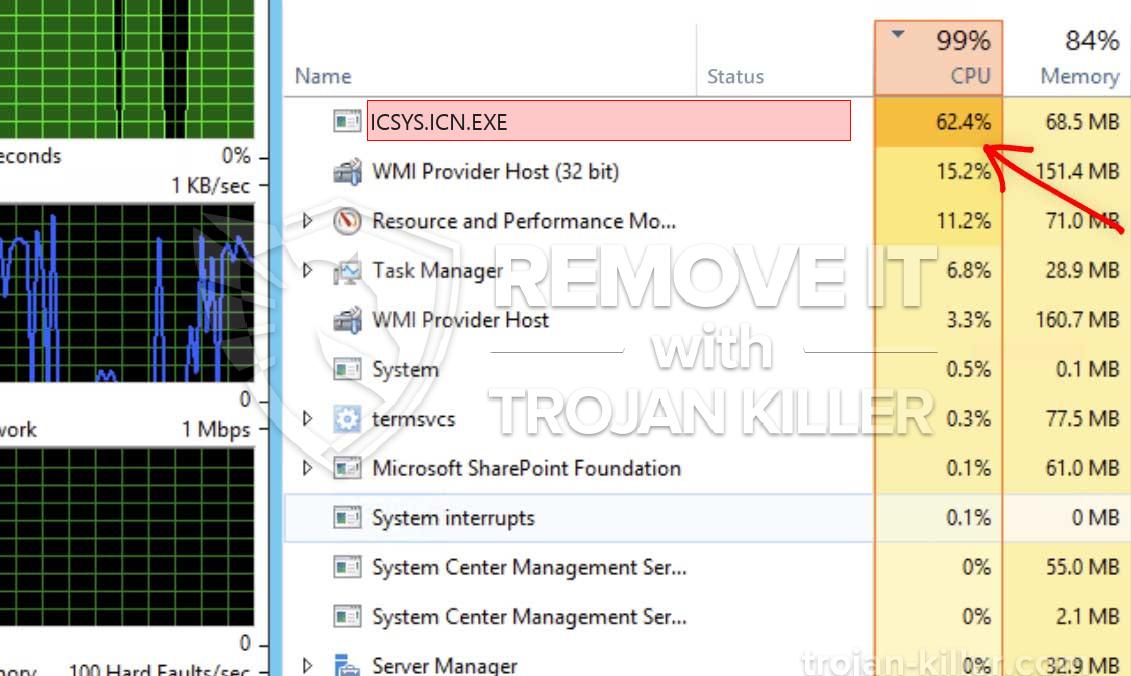

O malware ICSYS.ICN.EXE é uma instância tradicional de um minerador de criptomoedas que, dependendo de sua disposição, pode criar uma ampla gama de atividades perigosas. Seu objetivo principal é realizar tarefas matemáticas complicadas que certamente irão aproveitar ao máximo as fontes de sistema disponíveis: CPU, GPU, memória e também espaço em disco rígido. A forma como eles funcionam é conectando-se a um servidor especial chamado piscina de mineração, de onde o código chamado é baixado e instalado. Assim que uma das tarefas é baixado certamente será iniciado simultaneamente, numerosas circunstâncias pode ser realizada de uma só vez. Quando uma tarefa fornecida for concluída, outra adicional certamente será baixada em seu lugar e também o loop continuará até que o computador seja desligado, a infecção é eliminada ou ocorre uma ocasião comparável adicional. Criptomoeda serão compensados aos controladores criminais (grupo de hackers ou uma única cyberpunk) diretamente para suas bolsas.

Uma característica perigosa desta categoria de malware é que exemplos semelhantes a este podem consumir todos os recursos do sistema e praticamente tornar o sistema do computador da vítima inútil até que a ameaça seja totalmente eliminada. Muitos deles apresentam uma configuração implacável que os torna verdadeiramente desafiadores para eliminar. Estes comandos certamente vai fazer alterações em opções de inicialização, organizar documentos, bem como valores do Registro do Windows que certamente farão com que o malware ICSYS.ICN.EXE comece imediatamente assim que o sistema do computador for ligado. A acessibilidade às seleções e alternativas de alimentos de recuperação pode ser obstruída, o que torna várias visões gerais de eliminação práticas virtualmente inúteis.

Esta configuração infecção vontade particular um serviço do Windows por si mesmo, aderindo à análise de segurança realizada, as seguintes ações foram realmente observadas:

. Durante os procedimentos de mineração, o malware conectado pode se conectar a serviços do Windows já em execução e aplicativos de terceiros configurados. Ao fazer isso, os administradores do sistema podem não ver que as toneladas de origem se originam de um processo diferente.

| Nome | Icsys.icn.exe |

|---|---|

| Categoria | troiano |

| Subcategoria | criptomoeda Miner |

| perigos | alto uso da CPU, redução de velocidade à Internet, PC trava e congela e etc. |

| Propósito principal | Para ganhar dinheiro para os criminosos cibernéticos |

| Distribuição | torrents, Jogos grátis, Aplicativos Cracked, O email, sites duvidosos, exploits |

| Remoção | Instalar GridinSoft Anti-Malware para detectar e remover Icsys.icn.exe |

Este tipo de infecções por malware são especialmente confiáveis na execução de comandos avançados, se configurado para. Eles são baseados em uma estrutura modular que permite aos controladores criminais coordenar todos os tipos de hábitos perigosos. Entre os casos de destaque é a alteração do Registro do Windows – strings de alterações relacionadas pelo sistema operacional podem causar graves interrupções de desempenho e a falta de capacidade de obter acesso às soluções do Windows. Confiar no escopo das mudanças também pode tornar o sistema de computador totalmente inútil. Por outro lado, o ajuste do valor do Registro proveniente de qualquer tipo de aplicativo de configuração de terceiros pode prejudicá-los. Alguns aplicativos podem falhar para iniciar completamente, enquanto outros podem parar de funcionar de repente.

Este determinado minerador em sua versão existente está concentrado na extração da criptomoeda Monero, incluindo uma variação personalizada do motor de mineração XMRig CPU. Se as campanhas se mostrarem eficazes, versões futuras do ICSYS.ICN.EXE podem ser lançadas no futuro. Como o malware utiliza susceptabilities programa de software para infectar hosts de destino, ele pode ser componente de uma co-infecção perigosos com ransomware e também Trojans.

A eliminação de ICSYS.ICN.EXE é fortemente recomendada, porque você corre o risco de não só ter um custo enorme de energia elétrica se ela estiver operando no seu PC, no entanto, o minerador também pode realizar outras tarefas indesejadas nele e também danificar completamente o seu PC.

processo de remoção Icsys.icn.exe

Degrau 1. Em primeiro lugar, você precisa baixar e instalar GridinSoft Anti-Malware.

Degrau 2. Em seguida, você deve escolher “Escaneamento rápido” ou “Verificação completa”.

Degrau 3. Corra para analisar o seu computador

Degrau 4. Após a verificação for concluída, você precisa clicar em “Aplique” botão para remover Icsys.icn.exe

Degrau 5. Icsys.icn.exe Removido!

Guia de vídeo: Como usar GridinSoft Anti-Malware para remover Icsys.icn.exe

Como evitar que o seu PC seja infectado novamente com “Icsys.icn.exe” no futuro.

Uma solução poderoso antivírus que pode detectar e malware bloco fileless é o que você precisa! As soluções tradicionais detectar malware com base em definições de vírus, e, portanto, eles muitas vezes não consegue detectar “Icsys.icn.exe”. GridinSoft Anti-Malware oferece proteção contra todos os tipos de malware, incluindo malwares fileless tais como “Icsys.icn.exe”. GridinSoft Anti-Malware fornece analisador de comportamento baseado em nuvem para bloquear todos os arquivos desconhecidos, incluindo malware zero dia. Essa tecnologia pode detectar e remover completamente “Icsys.icn.exe”.