Um novo, muito criptomoeda prejudiciais vírus mineiro realmente foi descoberto por cientistas de segurança. o malware, chamado explorer.exe pode infectar sofredores alvo utilizando uma variedade de meios. A essência por trás do minerador Explorer.exe é utilizar tarefas do minerador de criptomoeda nos sistemas de computadores de quem sofre, a fim de obter os tokens Monero às custas das vítimas. O resultado desse minerador são as contas de energia levantadas e, se você o deixar por um longo período, o Explorer.exe também poderá danificar as peças do computador..

explorer.exe: Métodos de distribuição

o explorer.exe O malware faz uso de duas técnicas preferidas usadas para infectar os alvos do sistema do computador:

- Payload Entrega através de infecções anteriores. Se um malware Explorer.exe mais antigo for lançado nos sistemas afetados, ele poderá se atualizar imediatamente ou baixar uma versão mais recente.. Isso é possível por meio do comando de atualização integrado que obtém o lançamento. Isto é feito através da ligação a um determinado servidor controlado por hackers predefinido que fornece o código de malware. O vírus baixado e instalado certamente receberá o nome de uma solução do Windows e também será colocado no “%% Temp sistema” área. Propriedades residenciais importantes e arquivos de configuração do sistema operacional são transformados para permitir uma infecção implacável e silenciosa.

- Software exploração de vulnerabilidades Programa. As variações mais recentes do malware Explorer.exe foram localizadas para serem provocadas por alguns empreendimentos, amplamente conhecido por ser usado nos ataques de ransomware. As infecções são feitas por alvo serviços abertos usando a porta TCP. Os assaltos são automatizados por uma estrutura controlada hacker que procura se a porta é aberta. Se essa condição for atendida, ele verificará o serviço e obterá informações sobre ele, consistindo de qualquer tipo de dados de versão e configuração. Exploits e nome de usuário preferido e também combinações de senha pode ser feito. Quando a manipulação é ativada contra o código de risco, o mineiro certamente será liberado além do backdoor. Isto irá fornecer a uma dupla infecção.

Além desses métodos, várias outras estratégias podem ser utilizadas também. Os mineiros podem ser dispersos por e-mails de phishing que são enviados em massa de maneira semelhante a SPAM e dependem de técnicas de engenharia social, a fim de convencer os pacientes a pensar que realmente receberam uma mensagem de um serviço ou empresa genuína. Os arquivos de vírus podem ser anexados diretamente ou inseridos no material do corpo em conteúdo da web multimídia ou links de texto.

Os infratores da lei também podem desenvolver páginas de destino mal-intencionadas que podem representar páginas da web de download de fornecedores, sites de download de aplicativos de software e outros locais frequentemente acessados. Quando fazem uso de nomes de domínio aparentes semelhantes para endereços legítimos e certificações de segurança, os indivíduos podem ser persuadidos a interagir com eles. Às vezes, simplesmente abri-los pode ativar a infecção mineiro.

Um método adicional seria certamente o uso de provedores de serviços de transporte que podem ser difundidos usando essas abordagens ou usando redes de compartilhamento de arquivos, BitTorrent é um dos mais proeminentes. É utilizado regularmente para distribuir programas de software respeitáveis, arquivos e conteúdo de piratas. 2 de um dos provedores de serviços de transporte mais proeminentes são os seguintes:

Outras técnicas que podem ser levadas em consideração pelos criminosos incluem o uso de seqüestradores de navegador da Internet - plugins prejudiciais que são adequados a um dos navegadores mais importantes da Internet. Eles são enviados aos repositórios pertinentes com depoimentos falsos de usuários, bem como qualificações de programadores. Muitas vezes as descrições podem incluir screenshots, videoclipes, bem como resumos elaborados que incentivam grandes melhorias de recursos e otimizações de desempenho. No entanto, após a instalação, as ações dos navegadores influenciados transformarão- os indivíduos certamente descobrirão que serão redirecionados para uma página de touchdown controlada por hackers e que suas configurações também poderão ser alteradas – a página web padrão, motor de busca on-line, bem como página de abas web totalmente nova.

explorer.exe: Análise

O malware Explorer.exe é um caso clássico de um minerador de criptomoedas que, dependendo de sua configuração, pode desencadear uma variedade de ações inseguras. Seu principal objetivo é realizar tarefas matemáticas complexas que certamente farão uso das fontes de sistema oferecidas: CPU, GPU, memória, bem como espaço no disco rígido. A maneira como eles funcionam é vinculando-se a um servidor exclusivo chamado piscina de mineração, de onde o código necessário é baixado. Assim que uma das tarefas for baixada, certamente será iniciada de uma só vez, várias circunstâncias pode ser executado em tão logo. Quando uma tarefa fornecida é concluída, mais uma será baixada em seu lugar e a brecha certamente continuará até que o sistema do computador seja desligado, a infecção está se livrado ou mais uma ocasião comparável ocorre. Criptomoeda será atribuído aos controladores criminais (grupo pirataria ou um único hackers) direto para suas carteiras.

Uma característica perigosa desse grupo de malware é que exemplos semelhantes a este podem levar todas as fontes do sistema e praticamente tornar o sistema de computador de destino inutilizável até que o risco seja totalmente removido. A maioria deles inclui uma instalação persistente, o que os torna realmente difíceis de eliminar. Estes comandos farão modificações também escolhas, dados de organização e valores do Registro do Windows que certamente farão com que o malware Explorer.exe seja iniciado automaticamente assim que o computador for ligado. A acessibilidade aos menus de recuperação e também às opções pode estar obstruída, o que torna muitas guias de remoção prática praticamente ineficazes.

Este determinado arranjo infecção vontade uma solução Windows para si, aderindo à avaliação de segurança realizada ther cumprindo atividades foram observadas:

. Durante as operações do mineiro, o malware associado pode se conectar aos serviços do Windows em execução e aplicativos instalados de terceiros. Ao fazer isso, os administradores de sistema podem não descobrir que a carga de origem se origina de um procedimento diferente.

| Nome | explorer.exe |

|---|---|

| Categoria | troiano |

| Subcategoria | criptomoeda Miner |

| perigos | alto uso da CPU, redução de velocidade à Internet, PC trava e congela e etc. |

| Propósito principal | Para ganhar dinheiro para os criminosos cibernéticos |

| Distribuição | torrents, Jogos grátis, Aplicativos Cracked, O email, sites duvidosos, exploits |

| Remoção | Instalar GridinSoft Anti-Malware detectar e remover o Explorer.exe |

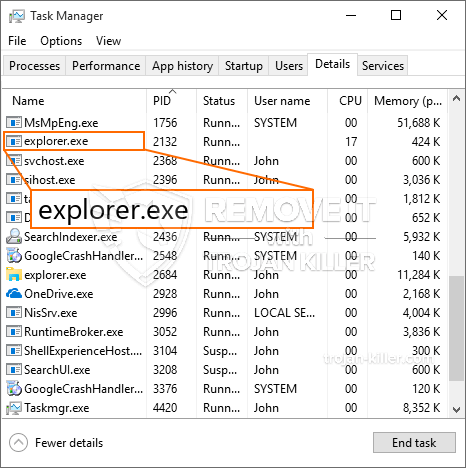

id =”82681″ alinhar =”aligncenter” largura =”600″] explorer.exe

explorer.exe

Esse tipo de infecção por malware é particularmente eficiente na execução de comandos sofisticados, se configurados. Eles são baseados em uma estrutura modular que permite aos controladores criminais gerenciar todos os tipos de comportamento inseguro. Um dos exemplos preferidos é a alteração do Registro do Windows – As seqüências de modificações conectadas pelo sistema operacional podem desencadear sérias interrupções no desempenho, bem como a falta de capacidade de acessar os serviços do Windows. Dependendo do escopo dos ajustes, também pode tornar o computador completamente inútil. Por vários outros ajuste mão de worths Registro pertencentes a qualquer tipo de de terceiros instalado aplicações podem minar-los. Alguns aplicativos podem parar de funcionar para iniciar completamente, enquanto outros podem parar de funcionar repentinamente.

Esse minerador em particular, em sua variação atual, está concentrado na extração da criptomoeda Monero que consiste em uma versão alterada do mecanismo de mineração de CPU XMRig. Se as campanhas confirmarem, as versões futuras do Explorer.exe poderão ser lançadas no futuro. Como o malware usa vulnerabilidades de aplicativos de software para contaminar anfitriões alvo, pode ser parte de uma co-infecção prejudicial com ransomware, bem como Trojans.

A eliminação do Explorer.exe é altamente recomendável, considerando que você corre o risco de não apenas grandes custos de energia elétrica, se estiver operando no seu COMPUTADOR, mas o mineiro também pode executar várias outras atividades indesejadas e também prejudicar seu COMPUTADOR permanentemente.

Processo de remoção do Explorer.exe

Degrau 1. Em primeiro lugar, você precisa baixar e instalar GridinSoft Anti-Malware.

Degrau 2. Em seguida, você deve escolher “Escaneamento rápido” ou “Verificação completa”.

Degrau 3. Corra para analisar o seu computador

Degrau 4. Após a verificação for concluída, você precisa clicar em “Aplique” botão para remover o Explorer.exe

Degrau 5. Explorer.exe removido!

Guia de vídeo: Como usar o GridinSoft Anti-Malware para remover o Explorer.exe

Como evitar que o seu PC seja infectado novamente com “explorer.exe” no futuro.

Uma solução poderoso antivírus que pode detectar e malware bloco fileless é o que você precisa! As soluções tradicionais detectar malware com base em definições de vírus, e, portanto, eles muitas vezes não consegue detectar “explorer.exe”. GridinSoft Anti-Malware oferece proteção contra todos os tipos de malware, incluindo malwares fileless tais como “explorer.exe”. GridinSoft Anti-Malware fornece analisador de comportamento baseado em nuvem para bloquear todos os arquivos desconhecidos, incluindo malware zero dia. Essa tecnologia pode detectar e remover completamente “explorer.exe”.