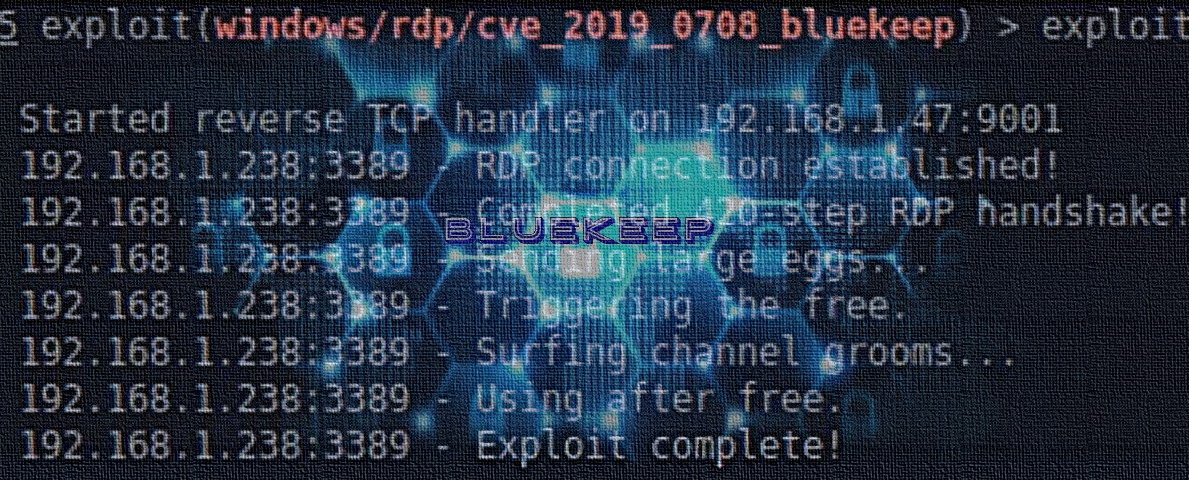

Um pesquisador de segurança sob o nick Zerosum0x0 criado módulo para o framework Metasploit que explora a vulnerabilidade BlueKeep no Windows XP, 7 e Servidor 2008.

BlueKeep (CVE-2019-0708) é uma vulnerabilidade de “verme” que permite causando uma onda de infecções por malware em massa, igual a WannaCry ataques em 2017. O problema afeta Remote Desktop Services no Windows 7, Servidor 2008, Windows XP e Server 2003, mas o Protocolo área de trabalho remota (RDP) em si não é afetado. Microsoft lançou uma correção no meio do mês passado.Para computadores que não podem ser interrompidos para reiniciar, disponível um micropatch.

Zerosum0x0 ainda não publicou o seu módulo para Metasploit devido à ameaça que pode representar para um grande número de sistemas que ainda não foram atualizados.

Contudo, o pesquisador apresentou um Vídeo demonstrando o bom funcionamento do BlueKeep no Windows 2008. Como mostrado no vídeo, depois de extrair as credenciais usando Mimikatz, você pode ganhar controle completo sobre o sistema.

“Mesmo exploit funciona tanto para o Windows 7 e Servidor 2008 R2 como os dois sistemas operativos são essencialmente idênticas, além de alguns programas extras no servidor”, - pesquisador relatou.

Embora BlueKeep também afeta o Windows Server 2003, a equipe Metasploit não poderia executá-lo neste SO.

Zerosum0x0 é um membro do projeto Metasploit. Além criação BlueKeep explorar, ele também desenvolveu o módulo Metasploit para sistemas de varredura de vulnerabilidades.

“A gravidade da BlueKeep é crítica (9.8 fora de 10) porque alavancar ele não requer interação do usuário e permite que o malware se espalhar para sistemas vulneráveis como WannaCry fez em 2017”, - Microsoft alerta usuários.

Estado de coisas é tão grave que a NSA se juntou à Microsoft nos avisos.

- Bloqueie a porta TCP 3389 em seus firewalls, especialmente quaisquer firewalls de perímetro exposto à internet. Esta porta é usada no protocolo RDP e irá bloquear tentativas de estabelecer uma conexão.

- Ativar Network Level Authentication. Esta melhoria de segurança exige que os atacantes têm credenciais válidas para realizar a autenticação remota de código.

- Desativar remotos Desktop Services se eles não são necessários. Desativar serviços não utilizados e desnecessários ajuda a reduzir a exposição a vulnerabilidades de segurança em geral e é uma melhor prática, mesmo sem a ameaça BlueKeep.