Pesquisadores descobriram nova versão do Dharma ransomware que usa ferramentas antivírus legais para o redirecionamento de atenção às vítimas, enquanto todos os tipos de arquivos no PC criptografado no modo de fundo.

Dharma Ransomware é famosa desde 2016, mas ainda se move através da Internet e persegue as organizações em todo o mundo. A ação de famoso Dharma ocorreu em novembro 2018, quando extorters infectado hospital em Texas e arquivos criptografados de sua rede. Felizmente, hospitalar conseguiu restaurá-los sem pagar buyout.Parece que tais ataques devem ser bem estudadas e suas conseqüências neutralizado, Contudo, TrendMicro recentemente descoberto novas espécies de extorsões Dharma. além do que, além do mais, de malware adquiriu novas táticas.

Ataque começa com um e-mail, Por exemplo, da Microsoft.

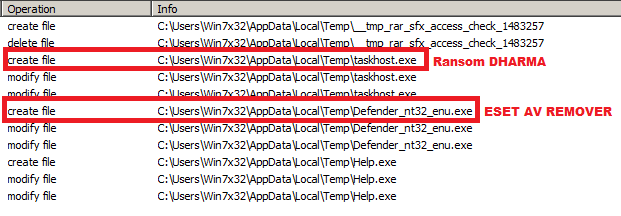

De acordo com a mensagem que o usuário recebe, seu computador é supostamente sob ameaça, e é necessário instalar imediatamente software antivírus. Para fazê-lo, os usuários tinham que baixar o arquivo de proposta. Este arquivo normalmente contém software extorsionários e legal e bem conhecido para os usuários ESET AV Remover, uma ferramenta antivírus da ESET Empresa de remoção instalado varreduras antivírus de computador.

Independentemente se os usuários irão completar a instalação de AV Remover ou não, extortionist criptografa os tipos de todos os arquivos no fundo. Finalmente, os usuários terão que pagar para a descodificação de arquivos.

“Os cibercriminosos têm histórico de abuso com instrumentos autênticos. E essa prática recente da exploração instalador como uma distração é mais um método que experimentar”- diz Rafael Senteno da empresa de antivírus TrendMicro.

empresa ESET foi informado sobre a exploração de seus produtos para a promoção Dharma ransomware e seus representantes encontrado necessário argumentar:

“O caso descreve a prática bem conhecida por malwares para ser empacotado com aplicação legítima(S). No caso específico Trend Micro está documentando, um removedor oficial e não modificada AV ESET foi usado. Contudo, qualquer outra aplicação poderia ser usado desta forma. A principal razão é para distrair o usuário, esta aplicação é usada como uma aplicação de chamariz. ESET engenheiros de detecção de ameaças já vi vários casos de ransomware embalado no pacote auto-extrair junto com alguns arquivos limpos ou corte / keygen / crack recentemente. Portanto, este não é nada novo “.

TrendMicro dá recomendações sobre a protecção de coisas semelhantes.

- gateways de email seguras para impedir ameaças via spam e evitar abrir e-mails suspeitos.

- Regularmente backup de arquivos.

- Manter sistemas e aplicativos atualizados, ou usar patching virtual para legado ou sistemas unpatchable e software.

- Aplicar o princípio do menor privilégio: Seguras ferramentas administrações sistema que crackers poderiam abusam;

- Implementar a segmentação da rede e categorização de dados para minimizar ainda mais a exposição de dados de missão-críticos e sensíveis; e desativar de terceiros ou componentes ultrapassados que poderiam ser usadas como pontos de entrada.

- Implementar defesa em profundidade: camadas adicionais de segurança como controle de aplicação e monitoramento de comportamento ajuda a impedir modificações indesejáveis do sistema ou execução de arquivos anômalos.

- Promover uma cultura de segurança no local de trabalho

Fonte: https://blog.trendmicro.com