A Swiss PRODAFT Threat Intelligence (PTI) A equipe publicou recentemente um relatório sobre suas descobertas relacionadas a uma das gangues cibercriminosas mais notórias do mundo. A equipe conseguiu acessar a infraestrutura da Conti e obteve os endereços IP reais de seus servidores. O relatório dá uma ideia de como funciona a gangue de ransomware Conti, quantos alvos eles já atacaram e mais.

Conti ransomware sofreu vazamento de dados

“Acreditamos fortemente que este relatório servirá como um meio importante para a compreensão do funcionamento interno de grupos de ransomware de alto perfil, como o Conti, especialmente com o propósito de criar estratégias de cooperação e remediação mais eficientes por todos os funcionários públicos e privados autorizados,”PRODAFT Threat Intelligence (PTI) A equipe escreveu em seu site com um arquivo pdf de um relatório anexado.

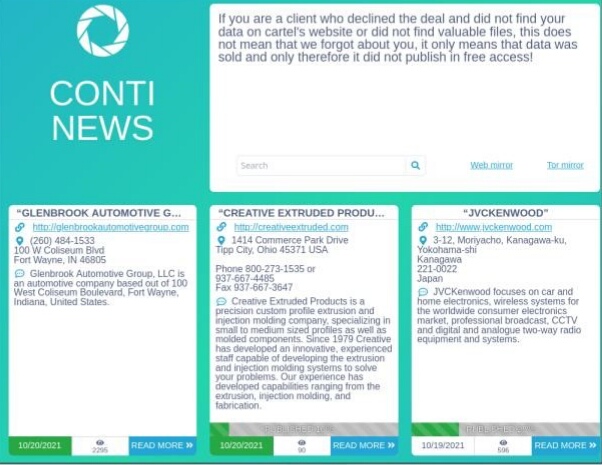

Conti é particularmente conhecido por ser uma gangue criminosa cibernética cruel que visa hospitais indiscriminadamente, despachantes policiais e prestadores de serviços de emergência. Eles geralmente não fornecem uma chave de descriptografia para as vítimas, mesmo quando o pagamento é feito. Este grupo particular de ransomware muitas vezes chega às manchetes com seus alvos de alto perfil e grandes somas que eles demandam posteriormente.

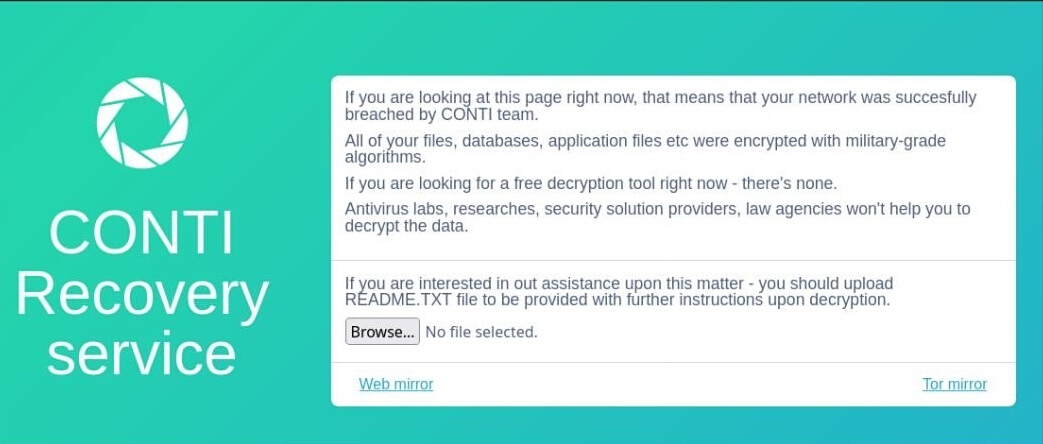

Ransomware de contas ( a.k.a. Aranha feiticeira, Ryuk e Hermes) é um programa malicioso que impede que os usuários acessem seus dados, a menos que as vítimas paguem um resgate. O Conti verifica as redes automaticamente em busca de alvos lucrativos, se expande pela rede, e criptografa cada dispositivo e conta que pode detectar. Ao contrário de variantes semelhantes de ransomware, O Conti ransomware funciona como um ransomware-as-a-service (Raas) modelo de negócio. Isso significa que existem desenvolvedores de ransomware que vendem ou alugam suas tecnologias de ransomware para afiliados. As afiliadas, por sua vez, usam essa tecnologia para conduzir ataques de ransomware.

Primeira vez que o grupo de ransomware Conti foi detectado em outubro 2019. Desde então, a gangue atualizou para uma variante de ransomware conhecida como Conti v3.0. Como o grupo funciona como um modelo de afiliado RaaS, ele recruta ativamente novos membros. Em 05.08.2021 parece que um desses afiliados vazou dados da equipe da Conti. Ele expôs os materiais de treinamento do grupo, guias, documentos internos e muito mais. Algo assim acontece no modelo de negócios da filial. Um usuário chamado m1Geelka fez as acusações de que o grupo os maltratava em relação a dinheiro.

Gangue de criminosos cibernéticos usa explorações de segurança atualizadas

O Conti ransomware está em constante evolução em seu padrão de ataque. Eles usam exploits de segurança atualizados, como FortiGate e PrintNightmare, que são exploits conhecidos com patches oficiais já disponíveis. Muitos usuários ainda não aplicaram os patches e a gangue manipula esse fato com sucesso. Como o Conti opera como o modelo de serviço RaaS, ele dá à gangue uma imensa flexibilidade em termos de como conduzir um ataque. Os afiliados da Conti aplicam uma ampla gama de métodos e entre eles:

Entre aqueles, phishing é de longe o mais comum. Outro método comum inclui varredura de vulnerabilidade em massa. É quando os bots automatizados verificam as redes expostas publicamente em busca de vulnerabilidades conhecidas. Os afiliados da Conti também usam tecnologias de malware como serviço de ponta, como BazarLoader, trickbot e Emotet para fins de distribuição de ransomware Conti.

O relatório termina com a descrição detalhada do Painel de Gestão da Conti, estatísticas sobre a atividade do grupo e como a gangue gerencia seu fluxo de dinheiro.