En helt ny, svært usikre kryptovaluta miner virus har faktisk blitt oppdaget av sikkerhets og sikkerhetsforskere. den malware, kalt Winlogui.exe kan forurense target lider benytter et utvalg av fremgangsmåter. Essensen bak Winlogui.exe miner er å bruke kryptovaluta miner oppgaver på datamaskinene til ofre for å få Monero symboler på lider bekostning. Sluttresultatet av dette miner er hevet elektriske kraftkostnader samt hvis du lar den lenger antall ganger Winlogui.exe kan også skade din datamaskin deler.

Winlogui.exe: distribusjonsmetoder

De Winlogui.exe malware bruksområder 2 Foretrukne fremgangsmåter som anvendes til å infisere datasystem mål:

- Nyttelast Levering gjennom Tidligere infeksjoner. Hvis en eldre Winlogui.exe malware er utgitt på målsystemene kan det umiddelbart oppdatere seg selv eller laste ned en nyere variant. Dette er mulig gjennom den innebygde oppgradering kommando som får lansering. Dette gjøres ved å koble til en viss forhåndsdefinert hacker styrt server som leverer den skadelige koden. Den lastet ned og installere infeksjon vil få navnet på en Windows-løsning og også bli satt i “%Systemet% temp” sted. Avgjørende boliger og også driftssystemkonfigurasjonsdata endres for å tillate en ubøyelig og også stille infeksjon.

- Programvare Utnytter Program for sikkerhetsproblem. Den nyeste versjonen av Winlogui.exe malware har blitt funnet å bli brakt videre av den enkelte bedriftene, populært anerkjent for å bli anvendt i Ransomware angrepene. Infeksjoner er gjort ved å målrette åpne løsninger gjennom TCP-port. Angrepene er automatiserte av hackere styrt struktur som søker ut om porten er åpen. Hvis denne betingelsen er oppfylt vil det sjekke løsningen og får også info om det, bestående av en versjon samt konfigurasjonsdata. Utnytter samt fremtredende brukernavn samt passord mikser kan gjøres. Når manipulere aktiveres mot den utsatte koden miner vil sikkert bli utplassert sammen med bakdør. Dette vil gi den en dobbel infeksjon.

Bortsett fra disse teknikkene diverse andre strategier kan brukes også. Gruvearbeidere kan spres ved phishing e-poster som sendes ut engros i en spam-aktig måte, og også avhengige av social engineering triks for å forvirre målene til høyre til å tro at de har mottatt en melding fra en ekte tjeneste eller firma. Viruset filer kan enten rett festet eller satt inn i kroppen materialer i multimedieinnhold eller meldings lenker.

Lovbrytere kan i tillegg produsere skadelige destinasjonssider som kan utgjøre leverandør laste ned nettsider, program nedlasting nettsteder og også andre ofte brukte steder. Når de bruker sammenlign vises domene til anerkjente adresser samt sikkerhet og sikkerhetssertifikater enkeltpersoner kan bli tvunget til å koble med dem. I mange tilfeller bare åpne dem kan aktivere miner infeksjon.

En teknikk ville sikkert være å gjøre bruk av hale tjenesteytere som kan spres ut ved hjelp av de ovennevnte tilnærminger eller ved hjelp av fildelingsnettverk, BitTorrent er bare en av en av de mest fremtredende. Det er ofte brukt til å distribuere både legit program og også dokumenter samt pirat innhold. To av en av de mest fremtredende nyttelast leverandører er følgende:

Andre metoder som kan vurderes av skurkene bestå av å gjøre bruk av nettleserkaprere -unsafe plugins som er laget passer med de mest populære nettlesere. De er sendt til de aktuelle repositories med falske kunde evalueringer samt utvikler kvalifikasjoner. Ofte beskrivelsene kan inkludere skjermbilder, videoklipp og også forseggjort sammendrag lovende fantastiske attributt forbedringer samt ytelsesoptimaliseringer. Men ved avdrag oppførselen til påvirket nettlesere vil endre- kunder vil sikkert finne at de vil bli omdirigert til en hacker-kontrollert landing nettside og deres oppsett kan endres – standard startside, online søkemotoren samt splitter nye faner siden.

Winlogui.exe: Analyse

Den Winlogui.exe malware er en tradisjonell situasjon med et kryptovaluta gruvearbeider som avhengig av oppsettet kan opprette en rekke skadelige aktiviteter. Hovedmålsettingen er å utføre intrikate matematiske arbeidsplasser som vil sikkert dra nytte av de tilgjengelige systemressurser: prosessor, GPU, minne og harddisk plass. Måten de fungerer er ved å feste til en spesiell server kalt gruvedrift basseng hvor den nødvendige koden er lastet ned og installere. Så raskt som blant oppgavene blir lastet ned vil det bli startet samtidig, mange tilfeller kan kjøres på en gang. Når en bestemt jobb er fullført en annen vil sikkert lastes ned i sin plass og også løkken vil sikkert fortsette inntil datamaskinen systemet er slått av, infeksjonen er eliminert eller en annen lignende anledning skjer. Kryptovaluta vil sikkert bli kompensert for den kriminelle kontrollerne (hacking team eller en enslig cyberpunk) direkte til sine lommebøker.

En usikker karakteristisk for denne gruppen av malware er at eksempler som dette kan man ta alle system kilder og også praktisk talt gjøre måldatasystemet meningsløs inntil trusselen har faktisk vært helt blitt kvitt. De fleste av dem inkluderer en konsekvent installasjon som gjør dem virkelig vanskelig å fjerne. Disse kommandoene vil foreta justeringer for å starte opp alternativer, oppsettdata og også Windows Registry verdier som vil gjøre Winlogui.exe malware starte umiddelbart etter at datamaskinen er slått på. Tilgang til rekreasjon matutvalg og alternativer kan bli blokkert som gir flere hands-on eliminering oversikter nesten ubrukelig.

Denne spesifikke infeksjonen vil sikkert konfigurasjons en Windows-tjeneste for seg selv, holde utført trygghet og sikkerhet evaluering ther holde aktiviteter har blitt observert:

. Under gruvearbeider prosedyrer knyttet malware kan koble til for tiden kjører Windows-tjenester og tredjeparts satt opp programmer. Ved å gjøre slik at systemadministratorer kan ikke se at ressursbelastningen kommer fra en annen prosedyre.

| Navn | Winlogui.exe |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware for å detektere og fjerne Winlogui.exe |

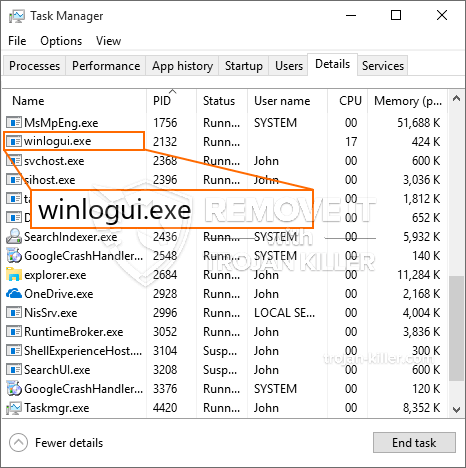

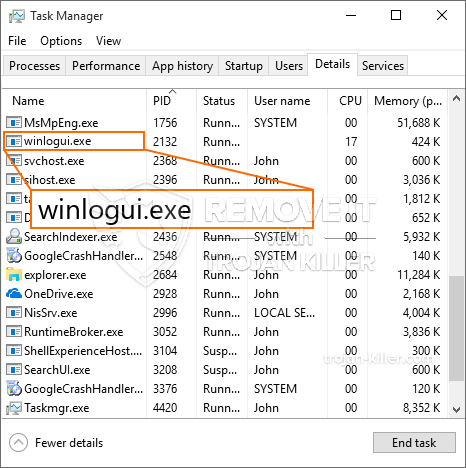

id =”81949″ juster =”aligncenter” width =”600″] Winlogui.exe

Winlogui.exe

Disse type skadelige infeksjoner er særlig pålitelig ved å utføre avanserte kommandoer om å sette opp så. De er basert på en modulær struktur slik at de kriminelle kontrollere for å organisere alle typer usikre handlinger. En av de foretrukne tilfeller er modifiseringen av Windows-registret – justeringer trenger tilkoblet av operativsystemet kan skape alvorlige ytelses avbrudd samt manglende evne til å få tilgang til Windows-løsninger. Avhengig av omfanget av det modifiseringer kan også gjøre maskinen helt meningsløs. På de ulike derimot justering av registerverdier som kommer fra tredjeparts installerte programmer kan undergrave dem. Noen programmer kanskje ikke klarer å lansere helt mens andre kan plutselig slutter å virke.

Denne spesifikke miner i sin nåværende versjon er fokusert på å ekstrahere Monero kryptovaluta ha en endret versjon av XMRig CPU gruvedrift motoren. Hvis kampanjene bekrefte effektive da fremtidige variasjoner av Winlogui.exe kan bli lansert i fremtiden. Som malware utnytter sårbarheter i programvaren for å infisere målet verter, det kan være bestanddel av en skadelig samtidig infeksjon med ransomware samt trojanere.

Fjerning av Winlogui.exe på det sterkeste, fordi du risikerer ikke bare en stor strømutgifter om det fungerer på din PC, men miner kan i tillegg utføre andre uønskede aktiviteter på det, og selv skade din PC permanent.

Winlogui.exe fjerningen

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” knappen for å fjerne Winlogui.exe

SKRITT 5. Winlogui.exe Fjernet!

video guide: Hvordan bruke GridinSoft Anti-Malware for remove Winlogui.exe

Hvor å forhindre din PC blir infisert med “Winlogui.exe” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “Winlogui.exe”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “Winlogui.exe”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “Winlogui.exe”.