En helt ny, ekstremt skadelig kryptovaluta miner infeksjon har blitt oppdaget av beskyttelses forskere. den malware, kalt Poclbm.exe kan infisere målsyke ved å bruke en rekke midler. The main idea behind the Poclbm.exe miner is to employ cryptocurrency miner activities on the computer systems of sufferers in order to get Monero tokens at targets cost. The result of this miner is the elevated power costs as well as if you leave it for longer time periods Poclbm.exe may even harm your computers parts.

Poclbm.exe: distribusjonsmetoder

De Poclbm.exe malware bruker to fremtredende teknikker som brukes til å infisere datamaskinmål:

- Nyttelast Levering gjennom Tidligere infeksjoner. If an older Poclbm.exe malware is deployed on the victim systems it can immediately upgrade itself or download and install a newer variation. Dette er mulig via den innebygde oppgraderingskommandoen som anskaffer lanseringen. Dette gjøres ved å koble til en bestemt forhåndsdefinert hacker styrt web-server som gir den skadelige koden. Det nedlastede viruset vil skaffe seg navnet på en Windows-løsning og bli plassert i “%Systemet% temp” område. Viktige bolig- eller kommersielle eiendommer og konfigurasjonsdata for operativsystemet endres for å tillate en nådeløs såvel som stille infeksjon.

- Utnytter programvare for sikkerhetsproblem. The latest variation of the Poclbm.exe malware have been found to be triggered by the some ventures, kjent kjent for å bli brukt i ransomware-streikene. Infeksjonene er gjort ved å målrette åpne løsninger ved hjelp av TCP-port. Angrepene er automatiserte av hackere styrt struktur som søker etter om porten er åpen. Hvis dette problemet blir oppfylt, vil det sikkert sjekke tjenesten og også hente informasjon angående den, inkludert all slags variasjon og konfigurasjonsinformasjon. Ventures så vel som foretrukket brukernavn og passordblandinger kan gjøres. Når manipulasjonen er aktivert mot den sårbare koden, blir gruvearbeideren distribuert i tillegg til bakdøren. Dette vil sikkert tilby en dobbel infeksjon.

Bortsett fra disse metodene andre tilnærminger kan brukes for. Gruvearbeidere kan spres ved hjelp av phishing-e-poster som sendes ut engros på en SPAM-lignende måte, samt avhenge av sosiale designteknikker for å forvirre ofrene til å tro at de faktisk har fått en melding fra en ekte løsning eller firma. Infeksjonsfilene kan enten kobles rett eller plasseres i kroppsmaterialet i multimedia webinnhold eller meldingslenker.

Fornærmede kan på samme måte produsere ødeleggende destinasjonswebsider som kan utgjøre seg for nedlasting av leverandørsider, nedlastingssider for programvare og andre ofte tilgjengelige områder. Når de bruker lignende klingende domenenavn som anerkjente adresser og beskyttelsessertifiseringer, kan brukerne bli presset til å samhandle med dem. Noen ganger er bare å åpne dem kan utløse miner infeksjonen.

En annen teknikk vil absolutt være å bruke leverandører av nyttelast som kan spres ved hjelp av de ovennevnte tilnærminger eller ved hjelp av delingsnettverk, BitTorrent er en av de mest foretrukne. Det brukes ofte til å distribuere både legit programvare og data samt piratmateriale. 2 av de mest fremtredende hale tjenesteleverandører er følgende:

Andre teknikker som kan tas i betraktning av de kriminelle inkluderer å gjøre bruk av nettleserkaprere - usikre plugins som er gjort egnet med de mest populære nettlesere.. De lastes opp til relevante databaser med falske individuelle anmeldelser, så vel som programmererkvalifikasjoner. I de fleste tilfeller oppsummeringer kan bestå av skjermbilder, videoer og også fancy sammendrag som oppmuntrer til fantastiske funksjoner og effektiviseringsoptimaliseringer. Likevel ved avbetaling vil vanene til de berørte nettleserne absolutt endre seg- enkeltpersoner vil helt sikkert finne at de vil bli omdirigert til en hacker-kontrollert touchdown-side, og også innstillingene deres kan bli endret – standard nettside, Internett-søkemotor og nye faner nettside.

Poclbm.exe: Analyse

The Poclbm.exe malware is a timeless situation of a cryptocurrency miner which depending upon its configuration can trigger a wide range of unsafe actions. Hovedmålet er å utføre intrikate matematiske jobber som helt sikkert vil gjøre bruk av de tilbudte systemkildene: prosessor, GPU, minne og også harddisk plass. Metoden de jobber er ved å koble til en unik server kalt gruvebasseng hvorfra den kalte koden lastes ned. Så raskt som blant jobbene er lastet ned vil den startes med en gang, mange omstendigheter kan være borte for en gangs skyld. Når en gitt oppgave er fullført, vil en til bli lastet ned i stedet, og smutthullet vil sikkert fortsette til datamaskinen slås av, infeksjonen er eliminert eller en flere lignende anledning forekommer. Kryptovaluta vil sikkert bli kompensert for den kriminelle kontrollerne (hacking team eller en enslig hacker) direkte til sine lommebøker.

En farlig kvalitet ved denne gruppen av skadelig programvare er at prøver som denne kan ta alle systemkilder og også praktisk talt gjøre offerets datamaskin meningsløs inntil faren faktisk er fullstendig eliminert. De fleste av dem inkluderer en vedvarende installasjon som gjør dem veldig vanskelige å fjerne. Disse kommandoene vil sikkert gjøre justeringer også opsjoner, setup files and Windows Registry values that will make the Poclbm.exe malware begin automatically when the computer system is powered on. Tilgang til helbredende menyer så vel som alternativer kan bli hindret, noe som gjør mange manuelle fjerningsoversikter praktisk talt ubrukelige.

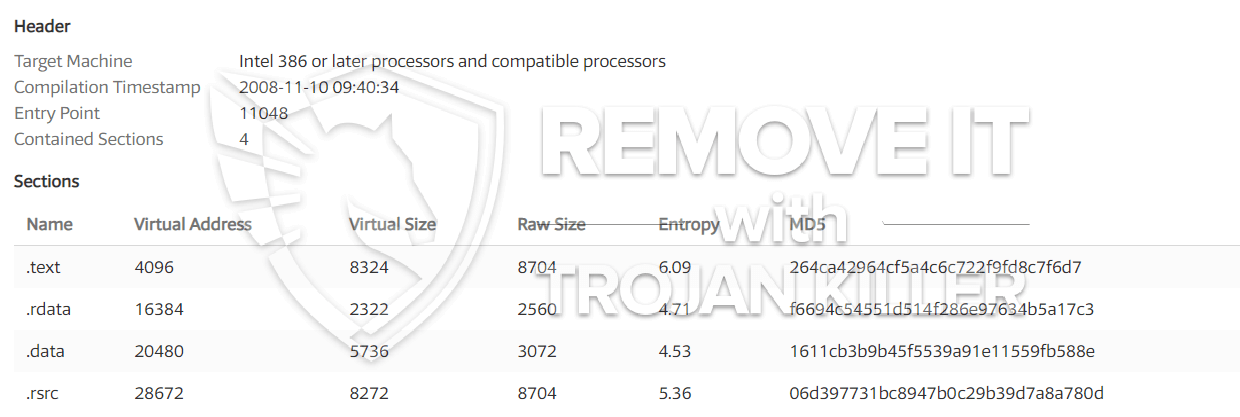

Denne visse infeksjoner vil sikkert sette opp en Windows-løsning for seg selv, ved å følge den utførte beskyttelsesevalueringen, har følgende handlinger faktisk blitt observert:

. Under gruvedriften kan den tilknyttede skadelige programvaren koble seg til allerede kjørende Windows-tjenester og installerte tredjepartsapplikasjoner. Ved å gjøre det kan det hende at systemadministratorene ikke ser at ressurstonnene stammer fra en annen prosess.

| Navn | Poclbm.exe |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware to detect and remove Poclbm.exe |

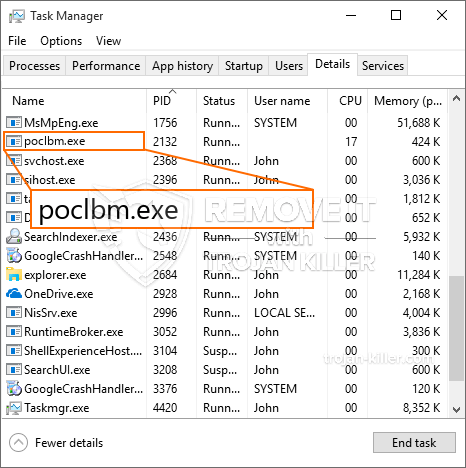

id =”82232″ juster =”aligncenter” width =”600″] Poclbm.exe

Poclbm.exe

Denne typen malwareinfeksjoner er spesielt effektive til å utføre avanserte kommandoer hvis de er konfigurert slik. They are based on a modular framework permitting the criminal controllers to manage all kinds of unsafe behavior. En av de fremste eksemplene er endring av Windows-registeret – modifications strings connected by the os can create significant efficiency interruptions as well as the inability to access Windows solutions. Depending on the extent of modifications it can likewise make the computer entirely pointless. On the other hand adjustment of Registry values belonging to any kind of third-party mounted applications can undermine them. Some applications might fail to launch altogether while others can unexpectedly stop working.

This particular miner in its current variation is focused on extracting the Monero cryptocurrency containing a changed variation of XMRig CPU mining engine. If the campaigns prove successful then future variations of the Poclbm.exe can be introduced in the future. Som malware bruker programvare sårbarheter forurense målet verter, det kan være en del av en farlig samtidig infeksjon med ransomware og trojanere.

Elimination of Poclbm.exe is strongly advised, considering that you take the chance of not just a huge electricity costs if it is operating on your PC, yet the miner may likewise execute other unwanted activities on it and also even harm your PC permanently.

Poclbm.exe removal process

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” button to remove Poclbm.exe

SKRITT 5. Poclbm.exe Removed!

video guide: How to use GridinSoft Anti-Malware for remove Poclbm.exe

Hvor å forhindre din PC blir infisert med “Poclbm.exe” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “Poclbm.exe”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “Poclbm.exe”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “Poclbm.exe”.