En helt ny, really harmful cryptocurrency miner infection has been spotted by safety scientists. den malware, kalt Oledlg.exe kan forurense målofrene ved hjelp av et utvalg av metoder. The main point behind the Oledlg.exe miner is to utilize cryptocurrency miner tasks on the computer systems of victims in order to acquire Monero symbols at sufferers cost. The result of this miner is the raised power costs as well as if you leave it for longer periods of time Oledlg.exe may also harm your computers elements.

Oledlg.exe: distribusjonsmetoder

De Oledlg.exe malware makes use of two prominent techniques which are utilized to contaminate computer system targets:

- Nyttelast Levering ved hjelp av tidligere infeksjoner. If an older Oledlg.exe malware is deployed on the target systems it can instantly update itself or download and install a more recent version. This is feasible via the integrated update command which obtains the launch. Dette gjøres ved å koble til en bestemt forhåndsdefinert hackerkontrollert server som gir skadevarekoden. The downloaded virus will certainly get the name of a Windows solution as well as be positioned in the “%Systemet% temp” område. Important homes and also operating system configuration documents are changed in order to allow a relentless and quiet infection.

- Programvare Utnytter Søknad om sikkerhetsproblemene. The most current version of the Oledlg.exe malware have actually been found to be triggered by the some ventures, kjent kjent for å ha blitt brukt i streik om ransomware. Infeksjoner er gjort ved å målrette åpne løsninger gjennom TCP-port. Angrepene er automatiserte av hackere styrt struktur som søker etter om porten er åpen. If this problem is met it will check the solution and obtain info regarding it, consisting of any type of version as well as setup data. Exploits and prominent username and also password combinations might be done. When the manipulate is triggered versus the at risk code the miner will certainly be released along with the backdoor. Dette vil sikkert presentere en dobbelinfeksjon.

Besides these methods various other methods can be made use of too. Miners can be distributed by phishing e-mails that are sent wholesale in a SPAM-like fashion and also depend on social design methods in order to confuse the targets into believing that they have received a message from a reputable service or firm. The infection files can be either directly affixed or inserted in the body contents in multimedia material or message links.

The criminals can likewise create malicious touchdown web pages that can impersonate vendor download and install pages, software download portals and other frequently accessed locations. When they utilize similar appearing domain names to legit addresses as well as security certifications the individuals might be coerced right into communicating with them. I noen tilfeller bare åpne dem kan sette av miner infeksjon.

One more method would certainly be to use payload carriers that can be spread making use of the above-mentioned approaches or through documents sharing networks, BitTorrent er en av de mest populære. It is regularly made use of to disperse both legitimate software application and files and pirate web content. 2 av de mest foretrukne nyttelastleverandører er de følgende:

Other techniques that can be thought about by the bad guys consist of the use of browser hijackers -unsafe plugins which are made compatible with one of the most prominent web browsers. They are submitted to the relevant databases with phony user evaluations and also designer qualifications. I de fleste tilfeller oppsummeringer kan inkludere skjermbilder, video clips as well as elaborate summaries encouraging terrific attribute enhancements and also efficiency optimizations. Nevertheless upon installment the habits of the influenced browsers will change- customers will discover that they will certainly be rerouted to a hacker-controlled touchdown page and also their settings could be changed – standard nettside, online søkemotoren, og også helt nye faner siden.

Oledlg.exe: Analyse

The Oledlg.exe malware is a timeless situation of a cryptocurrency miner which depending on its setup can trigger a wide array of dangerous activities. Dets primære mål er å utføre kompliserte matematiske oppgaver som vil dra nytte av de tilgjengelige systemkildene: prosessor, GPU, minne, så vel som harddiskplass. Midlene de opererer er ved å koble til en spesiell server som heter mining pool, hvor den nødvendige koden lastes ned og installeres. Så snart en av jobbene er lastet ned, vil den helt sikkert bli startet på en gang, flere forekomster kan utføres så snart som. Når en tilbudt jobb er ferdig vil en til bli lastet ned og installert i området, så vel som smutthullet fortsetter til datasystemet er slått av, infeksjonen fjernes eller en lignende hendelse inntreffer. Kryptovaluta vil bli belønnet til de kriminelle kontrollerne (hacking gruppe eller en enkelt cyberpunk) rett til sine lommebøker.

Et farlig kjennetegn ved denne kategorien skadelig programvare er at prøver som denne kan ta alle systemkilder og praktisk talt gjøre det lidende datasystemet meningsløst til risikoen faktisk har blitt fullstendig eliminert. De fleste av dem har et konsistent oppsett som gjør dem virkelig utfordrende å fjerne. Disse kommandoene vil sikkert gjøre justeringer i oppstartsalternativer, setup files and also Windows Registry values that will certainly make the Oledlg.exe malware begin automatically as soon as the computer system is powered on. Tilgjengeligheten til gjenopprettingsmenyer og alternativer kan hindres, noe som gjør mange praktiske eliminasjonsveiledninger nesten ubrukelige.

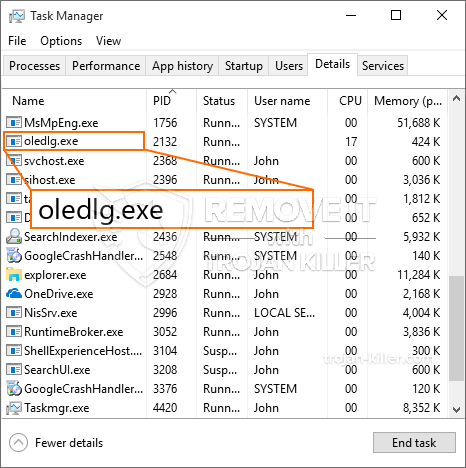

Denne spesifikke infeksjonen vil konfigurere en Windows-løsning for seg selv, i samsvar med den gjennomførte sikkerhetsevalueringen har følgende handlinger blitt observert:

. Under gruveprosedyrene kan den tilknyttede skadelig programvaren koble til Windows-tjenester og tredjeparts konfigureringsprogrammer som for øyeblikket kjøres. Ved å gjøre det kan det hende at systemansvarlige ikke ser at ressurspartiene kommer fra en egen prosess.

| Navn | Oledlg.exe |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware to detect and remove Oledlg.exe |

Denne typen malwareinfeksjoner er spesielt effektive til å utføre sofistikerte kommandoer hvis de er konfigurert slik. They are based on a modular structure permitting the criminal controllers to coordinate all sort of harmful actions. En av de fremste eksemplene er endring av Windows-registeret – alterations strings related by the os can cause significant performance disturbances and also the inability to gain access to Windows solutions. Depending on the scope of modifications it can also make the computer system entirely unusable. On the other hand control of Registry worths coming from any type of third-party set up applications can undermine them. Noen programmer kan slutte å fungere for å slippe helt, mens andre kan plutselig slutte å jobbe.

This particular miner in its current variation is focused on mining the Monero cryptocurrency containing a modified variation of XMRig CPU mining engine. If the campaigns verify effective after that future variations of the Oledlg.exe can be launched in the future. Siden skadelig programvare bruker mottakelighet for programvare for å forurense målverter, det kan være en del av en farlig samtidig infeksjon med ransomware samt trojanere.

Removal of Oledlg.exe is strongly recommended, given that you take the chance of not just a large power expense if it is working on your PC, however the miner might likewise do various other unwanted activities on it and even damage your COMPUTER completely.

Oledlg.exe removal process

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” button to remove Oledlg.exe

SKRITT 5. Oledlg.exe Removed!

video guide: How to use GridinSoft Anti-Malware for remove Oledlg.exe

Hvor å forhindre din PC blir infisert med “Oledlg.exe” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “Oledlg.exe”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “Oledlg.exe”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “Oledlg.exe”.