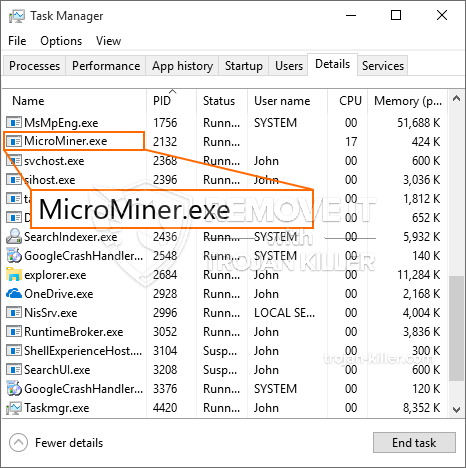

En ny, virkelig usikker kryptovaluta-gruveinfeksjon har blitt oppdaget av beskyttelsesforskere. den malware, kalt MicroMiner.exe can infect target victims using a selection of ways. The main idea behind the MicroMiner.exe miner is to utilize cryptocurrency miner tasks on the computer systems of sufferers in order to get Monero tokens at victims cost. The outcome of this miner is the raised electricity costs and if you leave it for longer time periods MicroMiner.exe might also damage your computer systems parts.

MicroMiner.exe: distribusjonsmetoder

De MicroMiner.exe malware benytter 2 fremtredende teknikker som benyttes for å forurense datasystem mål:

- Nyttelast Levering bruke Prior Infeksjoner. If an older MicroMiner.exe malware is deployed on the victim systems it can instantly update itself or download and install a newer variation. Dette er mulig gjennom den innebygde oppgradering kommando som får lansering. Dette gjøres ved å koble til en viss forhåndsdefinert hacker styrt web-server som gir den skadelige koden. Den lastet ned og installere viruset vil sikkert få navnet på en Windows-tjeneste og også plasseres i “%Systemet% temp” plassering. Crucial boliger og konfigureringen av operativsystemet dokumentene er endret for å tillate en konsekvent og også stille infeksjon.

- Programvare Utnytter Program for sikkerhetsproblem. The most current version of the MicroMiner.exe malware have been located to be brought on by the some exploits, kjent for å bli anvendt i Ransomware angrepene. Infeksjoner er gjort ved å målrette åpne tjenester ved hjelp av TCP-port. Overfallene er automatiserte av hackere styrt ramme som søker ut om porten er åpen. Hvis dette problemet er oppfylt vil det sikkert skanne tjenesten samt hente informasjon om det, bestående av en versjon og konfigurasjonsinformasjon. Ventures og også ønsket brukernavn og passord mikser kan gjøres. Når gjøre bruk av utløses versus risiko kode miner vil bli lansert i tillegg til bakdør. Dette vil sikkert tilby en dual-smitte.

Foruten disse tilnærmingene diverse andre tilnærminger kan gjøres bruk av så vel. Gruvearbeidere kan spres ved phishing e-postmeldinger som sendes engros i en spam-aktig måte, samt avhengige av social engineering teknikker for å puslespill ofrene til å tro at de faktisk har mottatt en melding fra en legitim løsning eller firma. Virus dokumentene kan være enten rett eller festet plassert i kroppen materialer i multimediamateriale eller tekstkoblinger.

De kriminelle kan også lage ondsinnede landingssider som kan etterligne leverandør laste ned og installere websider, nedlasting av programvare portaler og diverse andre ofte brukte steder. Når de bruker sammenlign vises domenenavn til ekte adresser samt sikkerhet og sikkerhetssertifikater brukerne kan bli overtalt til å kommunisere med dem. I noen tilfeller rett og slett å åpne dem kan utløse miner infeksjon.

En annen strategi ville være å utnytte nyttelast leverandører som kan spres ved hjelp av disse metodene eller via dokumenter som deler nettverk, BitTorrent er bare ett av de mest fremtredende. Det er ofte brukt til å distribuere både legit program og også filer og også pirat innhold. To av en av de mest populære hale tjenesteleverandører er følgende:

Diverse andre teknikker som kan vurderes av de kriminelle inkluderer bruk nettleserkaprere -harmful plugins som er laget passende med en av de mest populære nettlesere. De er sendt til de aktuelle databasene med falske bruker attester og også designer kvalifikasjoner. I de fleste tilfeller oppsummeringer kan bestå av skjermbilder, videoklipp samt sofistikerte sammendrag lovende kjempefint funksjonsforbedringer samt ytelsesoptimaliseringer. Men ved oppsett atferd påvirket nettlesere vil endre- brukere vil sikkert finne at de vil bli omdirigert til en hacker styrt destinasjonsside samt deres oppsett kan endres – standard nettside, søkemotor og også nye faner nettside.

MicroMiner.exe: Analyse

The MicroMiner.exe malware is a traditional case of a cryptocurrency miner which depending on its arrangement can create a variety of dangerous actions. Its primary goal is to execute complex mathematical jobs that will certainly capitalize on the available system resources: prosessor, GPU, minne og harddiskplass. The method they operate is by connecting to a special web server called mining swimming pool from where the required code is downloaded and install. As soon as among the tasks is downloaded it will be begun at once, flere forhold kan kjøres samtidig. When a provided task is completed one more one will certainly be downloaded and install in its location and the loop will certainly proceed up until the computer system is powered off, infeksjonen elimineres eller en annen lignende anledning oppstår. Kryptovaluta vil bli belønnet til de kriminelle kontrollerne (hacking gruppe eller en enkelt cyberpunk) direkte til sine budsjetter.

An unsafe quality of this classification of malware is that examples such as this one can take all system sources and almost make the victim computer system pointless until the hazard has actually been totally eliminated. Most of them include a consistent setup that makes them truly tough to eliminate. Disse kommandoene vil sikkert gjøre justeringer også opsjoner, arrangement files and also Windows Registry values that will certainly make the MicroMiner.exe malware begin automatically once the computer is powered on. Access to recovery food selections and alternatives might be blocked which provides many hands-on removal guides virtually ineffective.

Denne spesielle infeksjonen vil sette opp en Windows-løsning for seg selv, overholdelse av den gjennomførte sikkerhets- og sikkerhetsevalueringen, og følgende handlinger har faktisk blitt observert:

. During the miner procedures the linked malware can connect to already running Windows services and third-party installed applications. By doing so the system administrators might not discover that the resource tons comes from a separate process.

| Navn | MicroMiner.exe |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware to detect and remove MicroMiner.exe |

Denne typen malwareinfeksjoner er spesielt effektive til å utføre sofistikerte kommandoer hvis de er konfigurert slik. They are based upon a modular structure enabling the criminal controllers to manage all type of unsafe behavior. Blant de prominente eksemplene er justering av Windows-registeret – modifications strings associated by the operating system can trigger severe performance interruptions and also the failure to access Windows solutions. Relying on the range of changes it can also make the computer totally unusable. On the various other hand control of Registry worths belonging to any third-party installed applications can undermine them. Some applications might stop working to introduce entirely while others can unexpectedly quit working.

This specific miner in its present variation is concentrated on extracting the Monero cryptocurrency containing a customized variation of XMRig CPU mining engine. If the campaigns show effective then future variations of the MicroMiner.exe can be released in the future. Som malware benytter program sårbarheter å infisere målet verter, det kan være en del av en usikker saminfeksjon med ransomware og trojanere.

Elimination of MicroMiner.exe is highly suggested, because you take the chance of not only a large electricity bill if it is working on your PC, however the miner might also carry out various other undesirable activities on it and even harm your PC completely.

MicroMiner.exe removal process

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” button to remove MicroMiner.exe

SKRITT 5. MicroMiner.exe Removed!

video guide: How to use GridinSoft Anti-Malware for remove MicroMiner.exe

Hvor å forhindre din PC blir infisert med “MicroMiner.exe” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “MicroMiner.exe”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “MicroMiner.exe”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “MicroMiner.exe”.