En helt ny, ekstremt farlig kryptovaluta-gruvevirus har blitt oppdaget av sikkerhetsforskere. den malware, kalt M2017.exe kan infisere target lider det benyttes en rekke midler. Hovedideen bak M2017.exe-gruvearbeideren er å bruke kryptovalutearbeidere på datamaskiner til mål for å få Monero-tokens til målkostnad. Resultatet av denne gruvearbeideren er de høye strømkostnadene, og også hvis du lar den stå i lengre perioder kan M2017.exe også skade datamaskinens deler.

M2017.exe: distribusjonsmetoder

De M2017.exe malware bruker to fremtredende teknikker som brukes til å forurense datamaskinmål:

- Nyttelast Levering via Tidligere infeksjoner. Hvis en eldre M2017.exe skadelig programvare er distribuert på de lidende systemene, kan den umiddelbart oppdatere seg selv eller laste ned og installere en nyere versjon. Dette er mulig gjennom den integrerte oppgraderingskommandoen som får lanseringen. Dette gjøres ved å koble til en bestemt forhåndsdefinert hackerkontrollert webserver som gir malware-koden. Den nedlastede og installerte infeksjonen vil få navnet på en Windows-tjeneste i tillegg til å bli plassert i “%Systemet% temp” plassering. Viktige hjem og også kjørende systemoppsettfiler endres for å tillate en vedvarende og stille infeksjon.

- Utnytter programvare for sikkerhetsproblem. Den nyeste varianten av M2017.exe malware har vist seg å være forårsaket av noen utnyttelser, allment kjent for å bli brukt i løsepengevareovergrepene. Infeksjoner er gjort ved å målrette åpne tjenester ved hjelp av TCP-port. Overfallene er automatiserte av hackere styrt struktur som søker etter om porten er åpen. Hvis dette problemet er oppfylt, vil det sjekke tjenesten og også hente informasjon om den, bestående av hvilken som helst versjon og også oppsettdata. Ventures samt foretrukne brukernavn samt passord mikser kan gjøres. Når bruken av utløses mot den mottakelige koden, vil gruvearbeideren sikkert bli utgitt sammen med bakdøren. Dette vil gi en dobbel infeksjon.

I tillegg til disse tilnærmingene kan forskjellige andre metoder også brukes. Gruvearbeidere kan bli spredt av phishing-e-poster som sendes i bulk på en SPAM-lignende måte, og de er avhengige av sosiale designmetoder for å forvirre de lidende rett til å tro at de har fått en melding fra en ekte tjeneste eller et selskap. Infeksjonsfilene kan enten festes rett eller settes inn i kroppskomponentene i multimediemateriale eller tekstlenker.

Skurkene kan på samme måte produsere ondsinnede landingswebsider som kan etterligne leverandørnedlasting og installering av nettsider, nettsteder for nedlasting av programvare samt forskjellige andre steder som ofte brukes. Når de bruker lignende domene som legitime adresser og også sikkerhetssertifiseringer, kan kundene bli overtalt til å kommunisere med dem. I mange tilfeller bare åpne dem kan føre til at miner infeksjon.

En annen metode vil helt sikkert være å bruke nyttelastleverandører som kan spres ved bruk av de ovennevnte teknikkene eller gjennom datadelingsnettverk, BitTorrent er en av de mest fremtredende. Det brukes ofte til å distribuere både ekte programvareapplikasjoner og dokumenter og piratinnhold. 2 av en av de mest fremtredende leverandørene av nyttelasttjenester er følgende:

Ulike andre tilnærminger som kan tas i betraktning av lovbryterne består i å bruke nettleserkaprere - skadelige plugins som er gjort kompatible med de mest foretrukne nettleserne. De blir lagt ut til de relevante depotene med falske kundeanmeldelser og også designerlegitimasjon. I mange tilfeller kan beskrivelsene bestå av skjermbilder, videoer samt forseggjorte beskrivelser som lover fantastiske attributtforbedringer og også effektivitetsoptimaliseringer. Men ved oppsett vil handlingene til de berørte nettleserne sikkert endre seg- kunder vil helt sikkert oppdage at de vil bli omdirigert til en hackerkontrollert destinasjonsside og at oppsettene deres kan endres – standard nettside, søkemotor og også nye faner nettside.

M2017.exe: Analyse

M2017.exe malware er en klassisk situasjon for en kryptovaluta-gruvearbeider som stoler på konfigurasjonen kan forårsake en rekke farlige aktiviteter. Hovedmålet er å utføre komplekse matematiske jobber som vil gjøre bruk av de tilgjengelige systemressursene: prosessor, GPU, minne og også harddisk område. Midlene de fungerer er ved å koble til en unik server kalt gruvebasseng hvor den nødvendige koden lastes ned. Så raskt som blant oppgavene blir lastet det vil bli startet på samme tid, flere omstendigheter kan utføres så snart som. Når en tilbudt oppgave er fullført, vil en ekstra en sikkert bli lastet ned på stedet, og smutthullet vil fortsette til datasystemet slås av, infeksjonen er eliminert eller en annen sammenlignbar anledning oppstår. Kryptovaluta vil deles ut til de kriminelle kontrollerne (hacking team eller en enkelt hacker) rett til sine lommebøker.

Et farlig kjennetegn ved denne klassifiseringen av skadelig programvare er at prøver som denne kan ta alle systemkilder og nesten gjøre måldatasystemet ubrukelig inntil faren faktisk er blitt fullstendig kvitt. De fleste av dem inkluderer en nådeløs avdrag som gjør dem faktisk vanskelige å bli kvitt. Disse kommandoene vil gjøre endringer i oppstartsalternativer, konfigurasjonsfiler samt Windows-registerverdier som vil få M2017.exe til å starte automatisk når datasystemet slås på. Tilgjengelighet til helbredende matvalg så vel som valg kan være hindret, noe som gir flere manuelle elimineringsveiledninger nesten ineffektive.

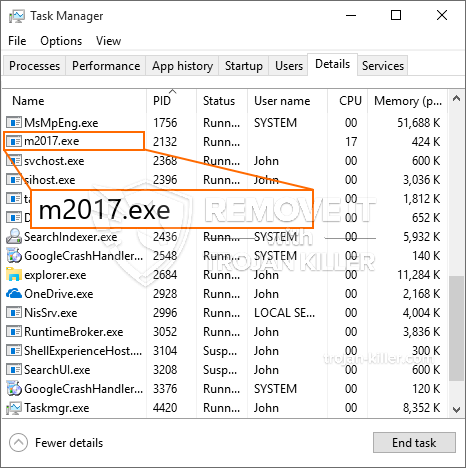

Denne spesielle infeksjonen vil sette opp en Windows-løsning for seg selv, å følge den utførte sikkerhetsanalysen og følge handlingene har faktisk blitt observert:

. Under gruvearbeidet kan den tilknyttede skadevare kobles til allerede kjørende Windows-tjenester og også installerte tredjepartsapplikasjoner. Ved å gjøre det kan det hende at systemadministratorene ikke ser at ressurspartiene stammer fra en annen prosess.

| Navn | M2017.exe |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware for å oppdage og fjerne M2017.exe |

Denne typen malware-infeksjoner er spesielt effektive til å utføre avanserte kommandoer hvis de er konfigurert slik. De er basert på et modulært rammeverk som gjør det mulig for de kriminelle kontrollørene å orkestrere alle slags farlige handlinger. Blant de foretrukne eksemplene er justeringen av Windows-registeret – endringsstrenger knyttet til operativsystemet kan utløse store ytelsesforstyrrelser og også mangel på tilgang til Windows-tjenester. Å stole på utvalget av endringer kan også gjøre datamaskinen helt meningsløs. På den annen side kan manipulering av registerverdier som kommer fra alle typer tredjeparts installerte applikasjoner undergrave dem. Noen applikasjoner kan komme til å starte helt, mens andre uventet kan slutte å jobbe.

Denne bestemte gruvearbeideren i sin nåværende versjon er fokusert på å trekke ut Monero-kryptovalutaen inkludert en modifisert versjon av XMRig CPU-gruvemotoren. Hvis kampanjene viser suksess etter det, kan fremtidige varianter av M2017.exe introduseres i fremtiden. Som malware bruker programvare sårbarheter å infisere målet verter, det kan være bestanddel av en skadelig samtidig infeksjon med ransomware og trojanere.

Eliminering av M2017.exe anbefales sterkt, siden du risikerer ikke bare en stor strømregning hvis den kjører på DATAMASKINEN din, men gruvearbeideren kan i tillegg utføre forskjellige andre uønskede aktiviteter på den og også skade DATAMASKINEN din permanent.

M2017.exe fjerningsprosess

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” knappen for å fjerne M2017.exe

SKRITT 5. M2017.exe er fjernet!

video guide: Hvordan bruke GridinSoft Anti-Malware for å fjerne M2017.exe

Hvor å forhindre din PC blir infisert med “M2017.exe” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “M2017.exe”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “M2017.exe”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “M2017.exe”.