En ny, ekstremt skadelig kryptovaluta miner virus har faktisk blitt oppdaget av beskyttelses forskere. den malware, kalt JISUOF.EXE kan infisere målet ofrene å gjøre bruk av en rekke virkemidler. Hovedpoenget bak JISUOF.EXE miner er å ansette kryptovaluta miner oppgaver på datasystemene til mål for å få Monero Merker på lider utgifter. The outcome of this miner is the elevated electrical energy costs and also if you leave it for longer amount of times JISUOF.EXE may even harm your computers elements.

JISUOF.EXE: distribusjonsmetoder

De JISUOF.EXE malware benytter 2 fremtredende tilnærminger som er gjort bruk av forurense data mål:

- Nyttelast Levering via Tidligere infeksjoner. If an older JISUOF.EXE malware is deployed on the victim systems it can immediately upgrade itself or download a newer variation. Dette er mulig ved hjelp av den integrerte oppdatert kommando som overtar utskytnings. Dette gjøres ved å feste til en viss forhåndsdefinert hacker styrt web-server som gir den skadelige koden. The downloaded and install virus will certainly obtain the name of a Windows solution and be placed in the “%Systemet% temp” sted. Vital homes as well as operating system arrangement data are altered in order to allow a persistent and quiet infection.

- Utnytter programvare for sikkerhetsproblem. The most recent version of the JISUOF.EXE malware have actually been located to be triggered by the some exploits, allmenn kjent for å bli anvendt i Ransomware angrepene. Infeksjonene er gjort ved å målrette åpne løsninger via TCP-port. Angrepene er automatiserte av hackere styrt struktur som søker ut om porten er åpen. If this condition is fulfilled it will certainly check the service as well as recover details concerning it, inkludert hvilken som helst versjon og konfigurasjonsinformasjon. Exploits and prominent username and password mixes might be done. When the make use of is set off against the at risk code the miner will certainly be deployed in addition to the backdoor. Dette vil sikkert tilby en dual-smitte.

In addition to these techniques other approaches can be made use of too. Miners can be distributed by phishing emails that are sent out in bulk in a SPAM-like way and depend on social design tricks in order to puzzle the targets into thinking that they have actually gotten a message from a reputable solution or firm. The infection data can be either straight connected or placed in the body materials in multimedia content or text links.

The crooks can also create harmful landing web pages that can impersonate supplier download pages, software program download sites as well as other regularly accessed areas. When they use similar seeming domain to legitimate addresses and safety certifications the users may be coerced right into interacting with them. Noen ganger bare åpne dem kan aktivere miner infeksjon.

An additional approach would certainly be to use haul carriers that can be spread out making use of the above-mentioned approaches or using documents sharing networks, BitTorrent er en av de mest foretrukne. It is frequently made use of to distribute both legitimate software as well as documents and also pirate material. 2 av en av de mest populære nyttelastleverandørene er følgende:

Various other approaches that can be thought about by the offenders include the use of web browser hijackers -dangerous plugins which are made suitable with one of the most popular web browsers. They are uploaded to the relevant databases with phony customer evaluations and also programmer credentials. I mange tilfeller sammendragene kan bestå av skjermbilder, video clips and sophisticated summaries promising fantastic attribute improvements and efficiency optimizations. Nonetheless upon installment the behavior of the affected web browsers will alter- customers will discover that they will certainly be redirected to a hacker-controlled landing page and their settings might be altered – standard nettside, online søkemotor og nye faner nettside.

JISUOF.EXE: Analyse

The JISUOF.EXE malware is a traditional case of a cryptocurrency miner which depending upon its setup can create a wide range of unsafe activities. Its primary objective is to carry out complicated mathematical tasks that will certainly make use of the offered system sources: prosessor, GPU, minne og også harddisk område. The method they work is by connecting to an unique server called mining swimming pool from where the required code is downloaded. Så raskt som en av jobbene er lastet ned det vil sikkert være i gang samtidig, mange tilfeller kan være borte for når. When a given job is finished an additional one will certainly be downloaded in its location and the loophole will continue up until the computer system is powered off, infeksjonen er blitt kvitt eller en mer sammenlign anledning skjer. Kryptovaluta vil sikkert bli belønnet til de kriminelle kontrollerne (hacking gruppe eller en enslig hacker) rett til sine budsjetter.

A harmful attribute of this classification of malware is that samples such as this one can take all system sources and also practically make the target computer system unusable until the risk has been completely eliminated. The majority of them include a consistent setup which makes them actually challenging to eliminate. Disse kommandoene vil sikkert gjøre endringer for alternativer, setup data and also Windows Registry values that will certainly make the JISUOF.EXE malware start automatically when the computer system is powered on. Access to recovery food selections and also choices might be obstructed which provides many manual elimination overviews almost useless.

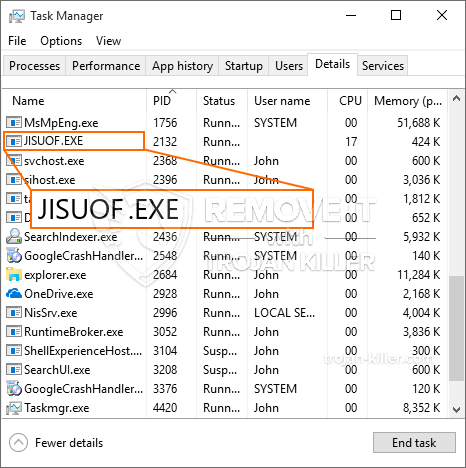

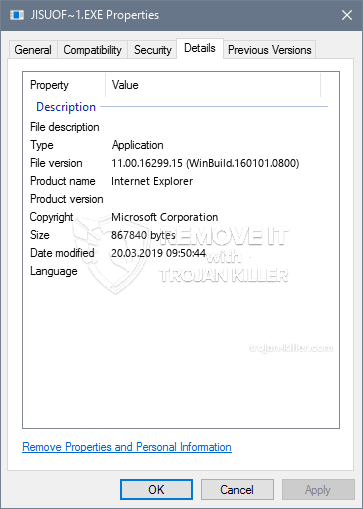

Denne bestemt infeksjon vil ordningen en Windows-tjeneste for seg selv, complying with the performed safety analysis ther following actions have actually been observed:

Under gruvearbeider operasjoner knyttet malware kan koble til for tiden kjører Windows løsninger og tredjeparts installerte programmer. By doing so the system administrators might not see that the resource lots originates from a separate process.

| Navn | JISUOF.EXE |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware to detect and remove JISUOF.EXE |

These sort of malware infections are particularly efficient at accomplishing advanced commands if set up so. De er basert på et modulært rammeverk slik at kriminelle kontrollere for å organisere alle typer farlig atferd. Blant de foretrukne eksempler er endring av Windows-registeret – modifications strings connected by the os can trigger severe efficiency disruptions and the lack of ability to access Windows solutions. Depending on the extent of changes it can additionally make the computer system entirely pointless. On the other hand adjustment of Registry values belonging to any third-party installed applications can sabotage them. Noen applikasjoner kan slutte å fungere for å starte helt, mens andre plutselig kan slutte å virke.

This specific miner in its existing version is concentrated on extracting the Monero cryptocurrency consisting of a modified variation of XMRig CPU mining engine. If the projects show successful after that future versions of the JISUOF.EXE can be introduced in the future. Som malware benytter programvare susceptabilities å infisere målet verter, det kan være en del av en skadelig samtidig infeksjon med ransomware samt trojanere.

Removal of JISUOF.EXE is strongly advised, considering that you run the risk of not only a large electrical energy expense if it is working on your COMPUTER, but the miner may additionally execute various other unwanted tasks on it and even harm your COMPUTER permanently.

JISUOF.EXE removal process

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” button to remove JISUOF.EXE

SKRITT 5. JISUOF.EXE Removed!

video guide: How to use GridinSoft Anti-Malware for remove JISUOF.EXE

Hvor å forhindre din PC blir infisert med “JISUOF.EXE” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “JISUOF.EXE”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “JISUOF.EXE”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “JISUOF.EXE”.