En ny, Virkelig skadelig kryptovaluta-gruvevirus har blitt funnet av sikkerhetsforskere. den malware, kalt Iostream.exe can contaminate target victims making use of a selection of ways. Hovedpoenget bak gruvearbeideren Iostream.exe er å bruke kryptovaluta-gruvearbeidere på datasystemene til mål for å skaffe seg Monero-symboler til målkostnad. The outcome of this miner is the elevated electricity expenses and also if you leave it for longer amount of times Iostream.exe may even damage your computer systems components.

Iostream.exe: distribusjonsmetoder

De Iostream.exe malware benytter 2 prominent techniques which are made use of to contaminate computer system targets:

- Nyttelast Levering via Tidligere infeksjoner. If an older Iostream.exe malware is released on the victim systems it can automatically update itself or download and install a more recent version. Dette er mulig ved hjelp av den integrerte oppgraderingskommandoen som får utgivelsen. Dette gjøres ved å koble til en viss forhåndsdefinert hacker styrt web-server som gir den skadelige koden. The downloaded and install infection will get the name of a Windows solution and also be placed in the “%Systemet% temp” sted. Crucial homes and operating system setup files are changed in order to allow a consistent as well as silent infection.

- Utnytter programvare for sikkerhetsproblem. The most recent version of the Iostream.exe malware have actually been located to be caused by the some exploits, kjent forstås energi for oppbevaring i Ransomware angrep. Infeksjoner er gjort ved å målrette åpne tjenester via TCP port. Overfallene er automatiserte av hackere styrt struktur som søker ut om porten er åpen. If this condition is satisfied it will certainly check the solution as well as retrieve details regarding it, consisting of any variation and setup data. Utnyttelser og fremtredende kombinasjoner av brukernavn og passord kan gjøres. Når bruken utløses mot risikokoden, vil bergmannen absolutt bli distribuert i tillegg til bakdøren. Dette vil gi den en dual-smitte.

Aside from these methods various other strategies can be used as well. Miners can be distributed by phishing emails that are sent out wholesale in a SPAM-like manner and also depend on social design methods in order to puzzle the victims into thinking that they have obtained a message from a legitimate service or firm. The infection documents can be either straight affixed or put in the body materials in multimedia web content or text links.

The crooks can also produce destructive touchdown pages that can pose vendor download and install pages, software application download websites and various other often accessed locations. When they utilize similar sounding domain to legit addresses and safety and security certificates the customers may be coerced right into connecting with them. Noen ganger bare åpne dem kan sette av miner infeksjon.

An additional method would be to use haul service providers that can be spread out utilizing the above-mentioned methods or using data sharing networks, BitTorrent er bare ett av de mest populære. It is often made use of to distribute both reputable software as well as files as well as pirate material. To av en av de mest fremtredende nyttelastbærerne er følgende:

Various other approaches that can be taken into consideration by the bad guys include using internet browser hijackers -unsafe plugins which are made suitable with one of the most preferred web internet browsers. They are published to the relevant databases with fake customer reviews and also designer qualifications. I mange tilfeller sammendragene kan inkludere skjermbilder, videos and also elaborate descriptions encouraging wonderful feature improvements and efficiency optimizations. However upon installment the habits of the influenced web browsers will change- users will find that they will be redirected to a hacker-controlled touchdown page and their settings might be altered – standard startside, Internett-søkemotor og splitter nye faner.

Iostream.exe: Analyse

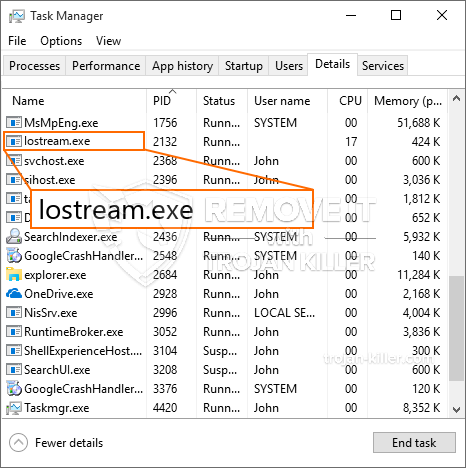

The Iostream.exe malware is a classic situation of a cryptocurrency miner which depending upon its configuration can create a wide range of harmful actions. Dens hovedmål er å utføre intrikate matematiske oppgaver som vil sikkert gjøre bruk av de tilbudte systemressurser: prosessor, GPU, minne samt harddisk rom. De betyr at de arbeider er ved å koble til en spesiell server kalt gruve svømmebasseng fra der den nødvendige koden er lastet ned og installere. Så snart en av jobbene er lastet ned vil det sikkert bli startet samtidig, flere forhold kan kjøres på en gang. Når en tilbudt jobb er fullført en mer man vil bli lastet ned og installere på sin plass, samt smutthull vil sikkert fortsette til datamaskinen er slått av, infeksjonen er blitt kvitt eller annen tilsvarende hendelse finner sted. Kryptovaluta vil bli kompensert for den kriminelle kontrollerne (hacking team eller en enkelt cyberpunk) direkte til sine lommebøker.

En farlig karakteristisk for denne gruppen av malware er at prøver som dette kan man ta alle system kilder og praktisk talt gjøre offeret datasystem ubrukelig inntil trusselen har faktisk vært helt blitt kvitt. De fleste av dem inneholder et vedvarende installasjon som gjør dem faktisk vanskelig å bli kvitt. Disse kommandoene vil sikkert gjøre endringer i oppstartsalternativer, configuration documents as well as Windows Registry values that will certainly make the Iostream.exe malware beginning automatically as soon as the computer is powered on. Tilgjengelighet til utvinning mat valg og alternativer kan bli blokkert som gjør mye hands-on eliminering oversikter nesten meningsløst.

Denne infeksjonen vil ordningen en Windows-løsning for seg selv, i samsvar med utført sikkerhetsvurdering ther holde aktiviteter har faktisk blitt observert:

. Under gruvearbeider prosedyrer den tilhørende malware kan koble til kjører Windows løsninger og også tredjeparts installerte programmer. Ved å gjøre dette systemet ledere kan ikke se at kilde mange kommer fra en annen prosess.

| Navn | Iostream.exe |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware to detect and remove Iostream.exe |

These kind of malware infections are especially effective at performing innovative commands if configured so. They are based on a modular framework permitting the criminal controllers to manage all type of unsafe habits. En av de fremtredende tilfeller er endring av Windows-registeret – adjustments strings connected by the operating system can create serious efficiency disruptions and also the lack of ability to accessibility Windows solutions. Avhengig av omfanget av justeringer, kan det på samme måte gjøre datasystemet helt meningsløst. On the other hand manipulation of Registry values coming from any third-party mounted applications can sabotage them. Some applications might stop working to introduce altogether while others can unexpectedly quit working.

Denne visse miner i sin eksisterende variasjon er fokusert på gruvedrift Monero kryptovaluta består av en tilpasset variant av XMRig CPU gruvedrift motor. If the campaigns show effective after that future versions of the Iostream.exe can be introduced in the future. Som malware bruker programvare sårbarheter å infisere målet verter, det kan være bestanddel av en farlig samtidig infeksjon med ransomware samt trojanere.

Removal of Iostream.exe is highly recommended, because you take the chance of not just a large electricity costs if it is operating on your COMPUTER, yet the miner may likewise execute various other unwanted tasks on it as well as even damage your PC completely.

Iostream.exe removal process

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” button to remove Iostream.exe

SKRITT 5. Iostream.exe Removed!

video guide: How to use GridinSoft Anti-Malware for remove Iostream.exe

Hvor å forhindre din PC blir infisert med “Iostream.exe” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “Iostream.exe”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “Iostream.exe”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “Iostream.exe”.