En ny, veldig farlig kryptovaluta-gruveinfeksjon er funnet av beskyttelsesforskere. den malware, kalt iexplore.exe kan forurense target lider ved hjelp av en rekke fremgangsmåter. Hovedideen bak gruvearbeideren Iexplore.exe er å benytte seg av kryptovaluta-gruvearbeid på datamaskiner til ofre for å få Monero-symboler til syke kostnad. Sluttresultatet til denne gruvearbeideren er de økte strømkostnadene, og hvis du lar det stå i lengre tid, kan Iexplore.exe til og med skade datamaskinkomponentene dine..

iexplore.exe: distribusjonsmetoder

De iexplore.exe malware benytter 2 fremtredende metoder som brukes til å infisere datamål:

- Nyttelast Levering gjennom Tidligere infeksjoner. Hvis en eldre Iexplore.exe malware blir distribuert på offerets systemer, kan den øyeblikkelig oppgradere seg selv eller laste ned og installere en nyere versjon. Dette er mulig ved hjelp av den integrerte oppdateringskommandoen som får utgivelsen. Dette gjøres ved å koble til en bestemt forhåndsdefinert hackerkontrollert webserver som gir malware-koden. Det nedlastede og installerte viruset vil sikkert få navnet på en Windows-løsning, så vel som å bli plassert i “%Systemet% temp” plassering. Viktige boligeiendommer og kjørende systemkonfigurasjonsdokumenter endres for å tillate en vedvarende og stille infeksjon.

- Utnytter programvare for sikkerhetsproblem. Den siste versjonen av Iexplore.exe-skadelig programvare har faktisk blitt lokalisert for å bli utløst av noen satsinger, vanlig oppfatning energi for oppbevaring i Ransomware angrepene. Infeksjoner er gjort ved å målrette åpne tjenester via TCP port. Angrepene er automatiserte av hackere styrt ramme som søker ut om porten er åpen. Hvis denne betingelsen er oppfylt, vil den skanne tjenesten samt hente informasjon om den, inkludert eventuelle versjon og oppsett data. Utnyttelser samt fremtredende kombinasjoner av brukernavn og passord kan gjøres. Når manipulasjonen er forårsaket mot den sårbare koden, vil bergmannen absolutt bli løslatt sammen med bakdøren. Dette vil gi den en dobbel infeksjon.

Bortsett fra disse tilnærmingene, kan forskjellige andre teknikker også brukes. Gruvearbeidere kan distribueres med phishing-e-post som sendes ut i bulk på en SPAM-lignende måte og er avhengig av teknikker for sosial design for å pusle ofrene til å tro at de faktisk har mottatt en melding fra en ekte tjeneste eller virksomhet. Infeksjonsfilene kan enten festes direkte eller settes inn i kroppens innhold i multimedia-nettinnhold eller meldingslenker.

Skurkene kan også utvikle skadelige destinasjonssider som kan utgi seg for å laste ned nettsider fra leverandører, programvare nedlastingsportaler og forskjellige andre steder du ofte har tilgang til. Når de bruker et lignende tilsynelatende domene til ekte adresser og sikkerhets- og sikkerhetssertifikater, kan individene overtales til å kommunisere med dem. Noen ganger bare åpne dem kan aktivere miner infeksjon.

En annen teknikk vil være å benytte seg av tjenesteleverandører som kan spres ved hjelp av ovennevnte metoder eller via fildelingsnettverk., BitTorrent er bare ett av de mest fremtredende. Den brukes ofte til å spre både anerkjent programvare og også filer og også piratinnhold. 2 av en av de mest foretrukne nyttelastbærerne er følgende:

Andre tilnærminger som lovbryterne kan tenke på, består i å bruke nettleserkaprere - farlige plugins som er kompatible med de mest fremtredende nettleserne. De lastes opp til de aktuelle arkivene med falske kundeanmeldelser og også designerkvalifikasjoner. I mange tilfeller sammendragene kan inkludere skjermbilder, videoklipp og forseggjorte beskrivelser som oppmuntrer fantastiske funksjoner og forbedringer av effektiviteten. Ikke desto mindre endres oppførselen til de berørte nettleserne etter installasjon- kunder vil sikkert finne ut at de blir omdirigert til en hackerkontrollert touchdown-side, i tillegg til at innstillingene deres kan endres – standard nettside, søkemotor samt nye faner siden.

iexplore.exe: Analyse

Iexplore.exe-skadeprogrammet er en tradisjonell forekomst av en gruvearbeider med kryptovaluta som kan stole på arrangementet og skape et bredt utvalg av farlige handlinger.. Dens viktigste mål er å utføre kompliserte matematiske oppgaver som vil sikkert gjøre det meste av de tilgjengelige systemressurser: prosessor, GPU, minne og også plass på harddisken. Måten de fungerer er ved å koble til en spesiell web server kalt gruvedrift svømmebasseng hvor den nødvendige koden er lastet ned. Så snart en av jobbene er lastet ned vil det bli startet på en gang, mange tilfeller kan være borte for en gangs skyld. Når en tilbudt jobb er fullført ytterligere en vil sikkert lastes ned i sin beliggenhet og smutthull vil fortsette til datamaskinen er slått av, infeksjonen fjernes eller et ytterligere tilsvarende hendelse finner sted. Kryptovaluta vil deles ut til de kriminelle kontrollerne (hacking team eller en enslig hacker) direkte til sine lommebøker.

En skadelig egenskap av denne klassifiseringen av malware er at prøver som dette kan man ta alle system kilder og praktisk talt gjøre offeret datamaskinen meningsløs inntil risikoen faktisk har blitt fullstendig eliminert. De fleste av dem har en vedvarende installasjon som gjør dem faktisk vanskelig å bli kvitt. Disse kommandoene vil sikkert gjøre justeringer også valg, konfigurasjonsfiler samt Windows-registerverdier som vil gjøre at Iexplore.exe malware starter automatisk så snart datamaskinen er slått på. Tilgjengelighet til rekreasjon matutvalg og alternativer kan bli hindret som gjør mange hånddrevne eliminering oversikter praktisk talt ubrukelig.

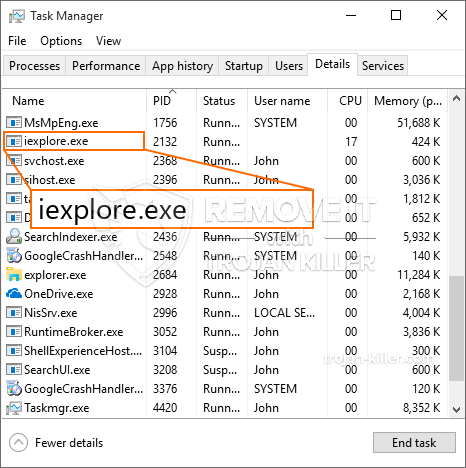

Denne bestemt infeksjon vil ordningen en Windows-tjeneste for seg selv, etter utført beskyttelse analyse ther følgende aktiviteter har blitt observert:

. Under gruvearbeider operasjoner knyttet malware kan koble til for tiden kjører Windows-tjenester samt tredjeparts satt opp programmer. Ved å gjøre slik at systemadministratorer kanskje ikke observere at kilden lasten kommer fra en separat prosedyre.

| Navn | iexplore.exe |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware for å oppdage og fjerne Iexplore.exe |

id =”82323″ juster =”aligncenter” width =”600″] iexplore.exe

iexplore.exe

Denne typen malwareinfeksjoner er spesielt effektive til å utføre innovative kommandoer hvis de er konfigurert slik. De er basert på en modulær struktur slik at de kriminelle kontrollere for å koordinere alle slags farlige vaner. Blant de populære forekomster er endring av Windows-registeret – justeringsstrenger som er koblet til operativsystemet, kan føre til alvorlige effektivitetsforstyrrelser, samt at du ikke får tilgang til Windows-løsninger. Avhengig av omfanget av endringer, kan det også gjøre datasystemet helt meningsløst. På den annen side kan kontroll av registerverdier som tilhører alle typer tredjepartsmonterte applikasjoner sabotere dem. Noen applikasjoner kan ikke introdusere helt, mens andre plutselig kan slutte å jobbe.

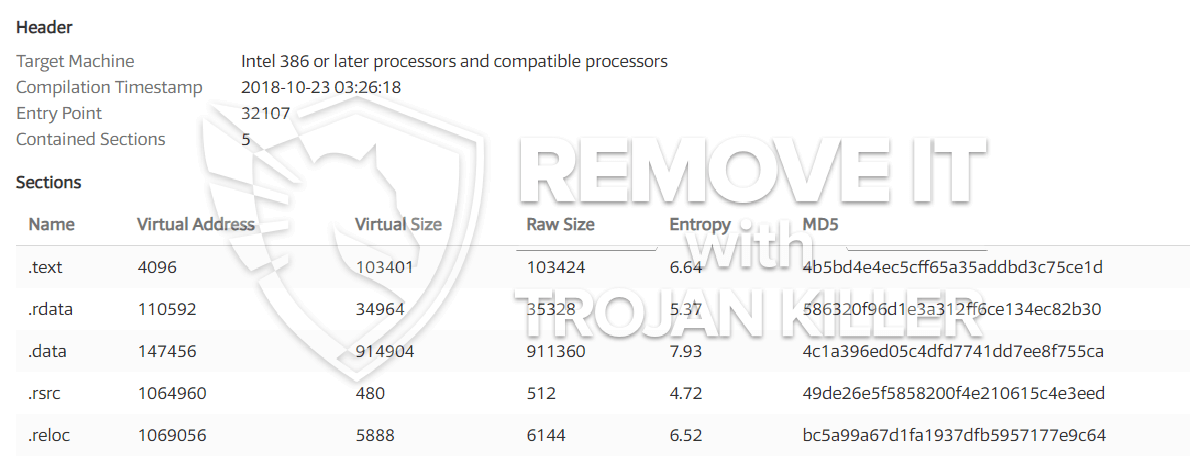

Denne bestemte gruvearbeideren i sin nåværende versjon er fokusert på gruvedrift av Monero-kryptokurrency med en tilpasset variant av XMRig CPU-gruvedriftmotor. Hvis kampanjene bekrefter vellykket etter at fremtidige variasjoner av Iexplore.exe kan innføres i fremtiden. Som malware benytter programvare susceptabilities å infisere målet verter, det kan være bestanddel av en skadelig samtidig infeksjon med ransomware og også trojanere.

Fjerning av Iexplore.exe anbefales på det sterkeste, siden du tar sjansen på ikke bare store strømutgifter hvis den fungerer på DATAMASKINEN din, likevel kan gruvearbeideren også utføre forskjellige andre uønskede oppgaver på den og til og med skade DATAMASKINEN din fullstendig.

Iexplore.exe fjerningsprosess

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” knappen for å fjerne Iexplore.exe

SKRITT 5. Iexplore.exe fjernet!

video guide: Hvordan bruke GridinSoft Anti-Malware for å fjerne Iexplore.exe

Hvor å forhindre din PC blir infisert med “iexplore.exe” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “iexplore.exe”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “iexplore.exe”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “iexplore.exe”.