En ny, svært usikre kryptovaluta miner virus har faktisk blitt oppdaget av trygghet og sikkerhet forskere. den malware, kalt icsys.icn.exe kan forurense target lider ved hjelp av en rekke fremgangsmåter. Hovedpoenget bak Icsys.icn.exe miner er å bruke kryptovaluta miner aktiviteter på datamaskinene til sufferers for å få Monero symboler på ofrene bekostning. Resultatet av dette miner er hevet elektriske strømregningen, og også hvis du lar den lenger antall ganger Icsys.icn.exe kan også skade din datamaskin elementer.

icsys.icn.exe: distribusjonsmetoder

De icsys.icn.exe skadelig gjør bruk av to fremtredende fremgangsmåter som benyttes for å infisere datasystem mål:

- Nyttelast Levering bruke Prior Infeksjoner. Hvis en eldre Icsys.icn.exe malware er utgitt på den lidende systemer kan det kjapt oppdatere seg selv eller laste ned og installere en nyere variant. Dette er mulig ved hjelp av den innebygde oppgradering kommando som kjøper lansering. Dette gjøres ved å koble til en bestemt forhåndsdefinert hacker styrt web-server som gir den skadelige koden. Den lastet ned og installere infeksjon vil få navnet på en Windows-løsning og også plasseres i “%Systemet% temp” plassering. Viktige boliger samt operativsystem Installasjonsfilene er endret for å tillate en konsekvent og stille infeksjon.

- Programvare Utnytter Søknad om sikkerhetsproblemene. Den siste varianten av Icsys.icn.exe malware har blitt funnet å være utløst av noen ventures, anerkjent for å være gjort bruk av i ransomware angrep. Infeksjoner er gjort ved å målrette åpne løsninger gjennom TCP-port. Angrepene er automatiserte av hackere styrt ramme som søker ut om porten er åpen. Hvis denne betingelsen er oppfylt det vil skanne tjenesten og få informasjon om det, inkludert alle versjoner samt oppsettdata. Utnytter og også ønsket brukernavn samt passord mikser kan gjøres. Når den gjør bruk av aktiveres mot mottakelige koden miner skal brukes i tillegg til bakdør. Dette vil gi en dobbel infeksjon.

Foruten disse teknikkene andre tilnærminger kan gjøres bruk av for. Gruvearbeidere kan spres ved phishing e-poster som sendes engros i en spam-aktig måte og er avhengige av sosiale design teknikker for å forvirre de syke til å tro at de faktisk har fått en melding fra en lovlig tjeneste eller firma. Infeksjonen data kan enten være direkte koblet til eller satt i kroppen komponentene i multimediemelding materiale eller nettkoblinger.

De kriminelle kan også utvikle destruktive touchdown websider som kan utgjøre leverandør nedlastingssidene, programvare applikasjons nedlasting nettsteder, samt diverse andre ofte tilgang til områder. Når de bruker lignende vises domene til ekte adresser og også trygghet og sikkerhet sertifiseringer kundene kan bli overtalt til å kommunisere med dem. Noen ganger er bare å åpne dem kan utløse miner infeksjonen.

En strategi ville sikkert være å utnytte hale tjenesteytere som kan spres ut å gjøre bruk av disse teknikkene eller ved hjelp av fildelingsnettverk, BitTorrent er blant de mest populære. Det er ofte brukt til å spre både anerkjente program samt filer og også pirat materiale. 2 av en av de mest fremtredende hale tjenesteleverandører er følgende:

Diverse andre teknikker som kan være tenkt av skurkene består av å bruke internett nettleserkaprere -harmful plugins som er laget kompatibel med de mest fremtredende nettlesere. De er lastet opp til de aktuelle databasene med falske kunde attester samt utvikler kvalifikasjoner. I de fleste tilfeller beskrivelsene kan inkludere skjermbilder, videoklipp og også intrikate beskrivelser tiltalende gode funksjonsforbedringer samt effektivitet optimaliseringer. Men ved oppsett atferd påvirket nettlesere vil sikkert forandre- kunder vil sikkert finne at de vil sikkert bli omdirigert til en hacker-kontrollert landing side, så vel som deres oppsett kan endres – standard startside, søkemotor og nye faner siden.

icsys.icn.exe: Analyse

Den Icsys.icn.exe skadelig er en tradisjonell forekomst av en kryptovaluta miner som avhengig av dens arrangement kan utløse en rekke usikre aktiviteter. Dens primære mål er å utføre kompliserte matematiske oppgaver som vil sikkert kapitalisere på den tilbudte system kilder: prosessor, GPU, minne samt harddisk område. Metoden de fungerer er ved å koble til en spesiell server kalt gruve svømmebasseng fra der den nødvendige koden er lastet ned og installere. Så raskt som blant oppgavene blir lastet ned vil det bli startet på en gang, flere omstendigheter kan kjøres på når. Når en bestemt jobb er ferdig enda en vil lastes ned i sin beliggenhet samt løkken vil sikkert fortsette til datamaskinen er slått av, infeksjonen er eliminert eller en ekstra sammenlign anledning skjer. Kryptovaluta vil sikkert bli belønnet til de kriminelle kontrollerne (hacking gruppe eller en enkelt hackere) rett til sine lommebøker.

En usikker egenskap av denne gruppen av malware er at prøvene som dette kan ta alle system kilder så vel som praktisk talt gjør offeret datasystemet meningsløs inntil faren har blitt fullstendig fjernet. Mange av dem har en konsekvent oppsett som gjør dem virkelig vanskelig å fjerne. Disse kommandoene vil foreta justeringer også alternativer, arrangement filer og også Windows Registry verdier som vil sikkert gjøre Icsys.icn.exe malware begynner umiddelbart så snart datamaskinen er slått på. Tilgang til utvinning mat valg samt opsjoner kan være blokkert som gjør mange hånd-opererte eliminering guider praktisk talt ubrukelig.

Denne spesifikke infeksjonen vil sikkert arrangement en Windows-tjeneste for seg selv, holde utført beskyttelse analyse ther å følge aktiviteter har blitt observert:

. Under gruvearbeider operasjoner den tilhørende malware kan feste til allerede kjører Windows løsninger og også tredjeparts installerte programmer. Ved å gjøre dette systemet administratorer kan ikke se at kilde tonn kommer fra en separat prosess.

| Navn | icsys.icn.exe |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware for å detektere og fjerne Icsys.icn.exe |

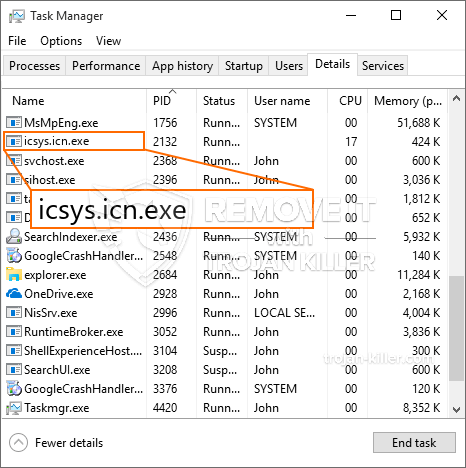

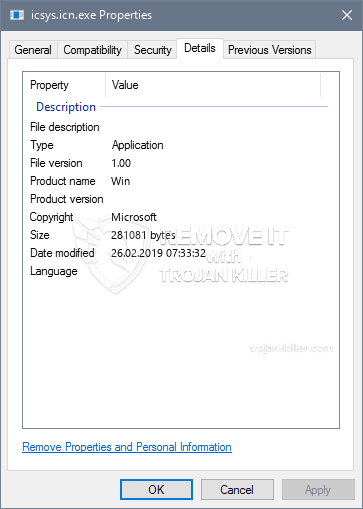

id =”82337″ juster =”aligncenter” width =”600″] icsys.icn.exe

icsys.icn.exe

Disse slags skadelige infeksjoner er meget pålitelig ved utføring innovative kommandoer hvis konfigurert så. De er basert på en modulær struktur slik at de kriminelle kontrollere for å organisere alle slags farlige handlinger. En av de populære eksemplene er justering av Windows-registeret – justeringer strenger forbundet med os kan utløse betydelige effektiviserings forstyrrelser og også manglende evne til tilgjengelighets Windows-løsninger. Avhengig av omfanget av justeringer kan det også gjøre datasystemet helt meningsløst. På de ulike derimot justering av registerverdier som tilhører en tredjepart satt opp programmer kan sabotere dem. Noen programmer kanskje ikke klarer å lansere helt, mens andre kan avsluttes uventet arbeids.

Denne spesielle miner i sin eksisterende versjon er konsentrert på å ekstrahere Monero kryptovaluta inkludert en endret variant av XMRig CPU gruvedrift motoren. Hvis prosjektene bekrefte vellykket etter at fremtidige versjoner av Icsys.icn.exe kan bli lansert i fremtiden. Som malware benytter programvare susceptabilities forurense målet verter, det kan være bestanddel av en usikker samtidig infeksjon med ransomware og trojanere.

Fjerning av Icsys.icn.exe er sterkt anbefalt, siden du risikerer ikke bare en stor strømutgifter om det fungerer på din PC, men miner kan også utføre ulike andre uønskede oppgaver på det, og også skade din PC permanent.

Icsys.icn.exe fjerningen

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” knappen for å fjerne Icsys.icn.exe

SKRITT 5. Icsys.icn.exe Fjernet!

video guide: Hvordan bruke GridinSoft Anti-Malware for remove Icsys.icn.exe

Hvor å forhindre din PC blir infisert med “icsys.icn.exe” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “icsys.icn.exe”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “icsys.icn.exe”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “icsys.icn.exe”.