En helt ny, Virkelig farlig cryptocurrency miner-virus har faktisk blitt identifisert av sikkerhets- og sikkerhetsforskere. den malware, kalt GCC-win32.exe kan forurense mållidende ved å bruke en rekke metoder. Essensen bak GCC-win32.exe-gruvearbeideren er å bruke kryptovaluta-gruvearbeideraktiviteter på datasystemene til lidende for å skaffe Monero-tokens på ofrenes regning. Sluttresultatet av denne gruvearbeideren er de høye strømkostnadene, og også hvis du lar den stå over lengre tid, kan GCC-win32.exe også skade datamaskinens deler.

GCC-win32.exe: distribusjonsmetoder

De GCC-win32.exe malware gjør bruk av 2 fremtredende teknikker som brukes til å infisere datamaskinsmål:

- Nyttelast Levering gjennom Tidligere infeksjoner. Hvis en eldre GCC-win32.exe skadelig programvare er distribuert på de lidende systemene, kan den automatisk oppgradere seg selv eller laste ned og installere en nyere variant. Dette er mulig ved hjelp av den integrerte oppdateringskommandoen som henter lanseringen. Dette gjøres ved å koble til en viss forhåndsdefinert hacker styrt web-server som gir den skadelige koden. Den nedlastede og installerte infeksjonen vil sikkert få navnet på en Windows-løsning og også være plassert i “%Systemet% temp” sted. Nødvendige hjem og også operativsystemfiler blir transformert for å tillate en vedvarende og også stille infeksjon.

- Programvare Utnytter Søknad om sikkerhetsproblemene. Den nyeste varianten av GCC-win32.exe malware har blitt funnet for å bli forårsaket av noen utnyttelser, populært anerkjent for å bli brukt i ransomware-angrepene. Infeksjoner er gjort ved å målrette åpne løsninger ved hjelp av TCP-port. Angrepene er automatiserte av hackere styrt struktur som søker ut om porten er åpen. Hvis dette problemet er oppfylt, vil det sjekke tjenesten og også hente informasjon om den, inkludert alle versjoner samt konfigurasjonsinformasjon. Ventures og også fremtredende brukernavn og også passordkombinasjoner kan gjøres. Når manipulasjonen er aktivert mot den sårbare koden, vil gruvearbeideren sikkert bli utplassert sammen med bakdøren. Dette vil sikkert tilby en dual-smitte.

I tillegg til disse teknikkene kan andre teknikker også benyttes. Gruvearbeidere kan distribueres ved phishing-e-poster som sendes ut i engros på en SPAM-lignende måte og stole på sosiale ingeniørmetoder for å forvirre målene til å tro at de har mottatt en melding fra en legitim tjeneste eller virksomhet. Infeksjonsdokumentene kan enten festes rett eller settes inn i kroppskomponentene i multimedienettinnhold eller tekstlenker.

Lovbryterne kan i tillegg utvikle destruktive landingssider som kan etterligne leverandørnedlastings- og installeringssider, nedlastingsportaler for programvare og forskjellige andre områder som ofte brukes. Når de bruker sammenlignbare domenenavn med anerkjente adresser og sikkerhetssertifiseringer, kan kundene bli presset rett til å engasjere seg med dem. I mange tilfeller bare åpne dem kan aktivere miner infeksjon.

En tilleggsteknikk vil være å benytte nyttelastleverandører som kan spres ut ved bruk av de ovennevnte teknikkene eller ved hjelp av datadelingsnettverk, BitTorrent er en av en av de mest populære. Det brukes regelmessig til å spre både anerkjent programvare og dokumenter og også piratkopiere innhold. 2 av de mest foretrukne hale leverandører er følgende:

Andre tilnærminger som kan vurderes av overtredere inkluderer bruk av nettleserkaprere -usikre plugins som er gjort kompatible med de mest foretrukne nettleserne. De lastes opp til de relevante databasene med falske kundeanbefalinger og også utviklerlegitimasjon. I de fleste tilfeller beskrivelsene kan inkludere skjermbilder, videoer og også sofistikerte sammendrag som lover utmerkede attributtforbedringer samt effektivitetsoptimaliseringer. Likevel ved installasjon vil handlingene til de berørte nettleserne helt sikkert endre seg- brukere vil helt sikkert oppdage at de helt sikkert vil bli omdirigert til en hackerkontrollert landingsside og oppsettene deres kan endres – standard nettside, søkemotor så vel som nye faner webside.

GCC-win32.exe: Analyse

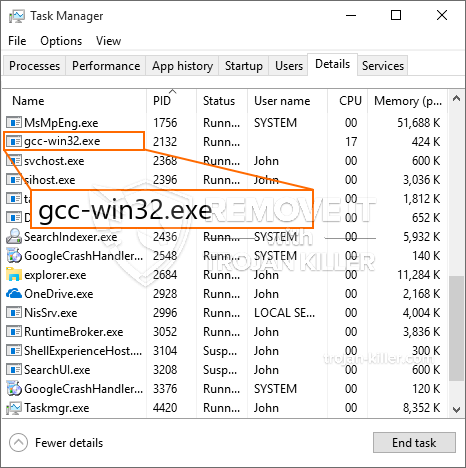

GCC-win32.exe malware er et tidløst tilfelle av en kryptovaluta-gruvearbeider som avhengig av arrangementet kan skape en rekke farlige handlinger. Hovedmålet er å gjøre intrikate matematiske jobber som sikkert vil få mest mulig ut av de tilgjengelige systemkildene: prosessor, GPU, minne og også harddisk område. Måten de opererer på er ved å koble til en spesiell webserver som heter mining swimming pool hvor den etterlyste koden lastes ned. Så raskt som en av oppgavene blir lastet ned det vil sikkert være i gang med en gang, flere forekomster kan kjøres så snart som. Når en oppgave er ferdig, vil en annen lastes ned i området, så vel som smutthullet fortsetter til datasystemet er slått av, infeksjonen fjernes eller en annen sammenlignbar anledning oppstår. Kryptovaluta vil sikkert deles ut til de kriminelle kontrollerne (hacking team eller en enkelt cyberpunk) direkte til sine budsjetter.

Et utrygt kjennetegn ved denne kategorien skadelig programvare er at prøver som denne kan ta alle systemkilder, så vel som praktisk talt gjøre det lidende datasystemet meningsløst til risikoen faktisk har blitt kvitt. Mange av dem inkluderer en jevn installasjon som gjør dem virkelig vanskelig å fjerne. Disse kommandoene vil gjøre endringer i oppstartsalternativene, konfigurasjonsfiler og også Windows-registerverdier som helt sikkert vil få GCC-win32.exe skadelig programvare til å starte umiddelbart når datamaskinen er slått på. Tilgjengeligheten til helbredende menyer og alternativer kan hindres, noe som gjør mange praktiske fjerningsveiledninger praktisk talt ubrukelige.

Denne spesifikke infeksjonen vil sikkert konfigurasjons en Windows-tjeneste for seg selv, etter den utførte beskyttelsesanalysen, ble det virkelig fulgt handlingene:

. Under gruvedriftens operasjoner kan den tilknyttede skadelige programvaren koble seg til allerede kjørte Windows-løsninger og tredjeparts konfigureringsprogrammer. Ved å gjøre det kan det hende at systemadministratorene ikke ser at ressursbelastningen kommer fra en annen prosess.

| Navn | GCC-win32.exe |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware for å oppdage og fjerne GCC-win32.exe |

Disse type skadelige infeksjoner er særlig effektiv til å utføre sofistikerte kommandoer om å sette opp så. De er basert på et modulært rammeverk som muliggjør den kriminelle kontrollere for å administrere alle slags farlige handlinger. Blant de populære eksempler er justering av Windows-registeret – forandringer strenger forbundet med os kan forårsake alvorlige ytelses forstyrrelser og manglende evne til å få tilgang til Windows-løsninger. Avhengig av omfanget av justeringer kan det også gjøre datamaskinen helt meningsløst. På de ulike derimot justering av register worths tilhører noen form for tredjeparts installerte programmer kan undergrave dem. Noen programmer kan unnlate å innføre helt, mens andre kan uventet slutter å virke.

Denne spesifikke miner i sin eksisterende variasjon er konsentrert om gruvedrift Monero kryptovaluta inkludert en tilpasset variant av XMRig CPU gruvedrift motor. Hvis prosjektene viser seg vellykket etter det, kan fremtidige versjoner av GCC-win32.exe utgis i fremtiden. Som malware bruker programvare program susceptabilities å infisere målet verter, det kan være bestanddel av en usikker samtidig infeksjon med ransomware og trojanere.

Fjerning av GCC-win32.exe anbefales sterkt, gitt at du risikerer ikke bare en stor kraftkostnader om det fungerer på din PC, men miner kan i tillegg utføre diverse andre uønskede aktiviteter på den, samt også skade din PC permanent.

GCC-win32.exe fjerningsprosess

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” for å fjerne GCC-win32.exe

SKRITT 5. GCC-win32.exe fjernet!

video guide: Hvordan bruke GridinSoft Anti-Malware for å fjerne GCC-win32.exe

Hvor å forhindre din PC blir infisert med “GCC-win32.exe” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “GCC-win32.exe”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “GCC-win32.exe”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “GCC-win32.exe”.