En helt ny, ekstremt farlig kryptovaluta-gruveinfeksjon har blitt oppdaget av sikkerhetsforskere. den malware, kalt Criorrcs.exe kan forurense target lider benytter et utvalg av midler. Essensen bak Criorrcs.exe-gruvearbeideren er å bruke kryptovalutearbeidere på datasystemene til ofrene for å få Monero-tokens til mål’ kostnader. The result of this miner is the elevated electrical energy expenses and if you leave it for longer amount of times Criorrcs.exe might also harm your computer system’s elements.

Criorrcs.exe: distribusjonsmetoder

De Criorrcs.exe malware bruksområder 2 preferred methods which are used to infect computer system targets:

- Nyttelast Levering ved hjelp av tidligere infeksjoner. If an older Criorrcs.exe malware is released on the target systems it can instantly upgrade itself or download a newer variation. Dette er mulig ved hjelp av det integrerte oppdatert kommando som overtar frigjørings. Dette gjøres ved å koble til en bestemt forhåndsdefinert hacker styrt server som leverer den skadelige koden. The downloaded infection will obtain the name of a Windows solution as well as be put in the “%Systemet% temp” sted. Crucial homes and also operating system configuration data are changed in order to allow a persistent and quiet infection.

- Utnytter programvare for sikkerhetsproblem. The most recent version of the Criorrcs.exe malware have actually been located to be caused by the some exploits, populært forstått for å ha blitt brukt i ransomware-angrepene. Infeksjoner er gjort ved å målrette åpne tjenester via TCP port. Angrepene er automatiserte av hackere styrt struktur som søker etter om porten er åpen. If this condition is met it will certainly check the solution and also retrieve info about it, including any kind of version as well as arrangement data. Ventures samt populære brukernavn- og passordkombinasjoner kan gjøres. When the make use of is set off versus the susceptible code the miner will certainly be deployed together with the backdoor. Dette vil gi en dobbel infeksjon.

Besides these approaches various other strategies can be used also. Miners can be distributed by phishing e-mails that are sent in bulk in a SPAM-like way and also rely on social engineering methods in order to confuse the targets into thinking that they have received a message from a reputable solution or company. The virus data can be either directly connected or put in the body materials in multimedia content or text web links.

The criminals can likewise develop harmful touchdown pages that can pose vendor download and install web pages, nedlastingssider for programvare og også andre områder som regelmessig er tilgjengelige. When they utilize similar sounding domain to reputable addresses and protection certificates the individuals may be persuaded into connecting with them. I noen tilfeller rett og slett å åpne dem kan føre til at miner infeksjon.

One more method would be to use haul carriers that can be spread utilizing those approaches or by means of data sharing networks, BitTorrent er en av de mest fremtredende. It is often utilized to disperse both legitimate software and also documents as well as pirate content. To av de mest prominente nyttelast leverandører er følgende:

Other methods that can be thought about by the offenders consist of making use of web browser hijackers -hazardous plugins which are made compatible with one of the most popular internet browsers. They are submitted to the appropriate repositories with phony user reviews and programmer credentials. Ofte sammendragene kan bestå av skjermbilder, video clips and elaborate summaries appealing terrific feature improvements as well as efficiency optimizations. Nonetheless upon installation the behavior of the influenced internet browsers will alter- individuals will certainly locate that they will be redirected to a hacker-controlled landing page as well as their settings may be modified – standard nettside, online søkemotoren samt splitter nye faner nettside.

Criorrcs.exe: Analyse

The Criorrcs.exe malware is a classic situation of a cryptocurrency miner which depending on its configuration can trigger a wide variety of unsafe activities. Its primary goal is to perform complex mathematical tasks that will make use of the readily available system resources: prosessor, GPU, minne samt plass på harddisken. The way they function is by connecting to a special web server called mining swimming pool from where the needed code is downloaded and install. Så raskt som en av jobbene er lastet ned vil det bli startet samtidig, mange tilfeller kan være borte så snart. When a given task is completed one more one will be downloaded in its place and the loophole will certainly continue up until the computer system is powered off, infeksjonen er eliminert eller et ytterligere lignende hendelse inntreffer. Kryptovaluta vil deles ut til de kriminelle kontrollerne (hacking gruppe eller en enkelt hackere) direkte til sine budsjetter.

A hazardous characteristic of this classification of malware is that samples similar to this one can take all system resources as well as practically make the sufferer computer system unusable till the hazard has actually been completely eliminated. A lot of them include a persistent setup that makes them really tough to remove. Disse kommandoene vil gjøre endringer for å starte opp valg, configuration files and Windows Registry values that will certainly make the Criorrcs.exe malware start immediately as soon as the computer is powered on. Accessibility to healing menus and options might be blocked which renders many manual elimination guides almost ineffective.

Denne spesifikke infeksjonen vil sikkert konfigurasjons en Windows-løsning for seg selv, complying with the conducted security evaluation ther complying with actions have been observed:

. During the miner procedures the connected malware can attach to already running Windows services and third-party mounted applications. By doing so the system managers might not discover that the resource lots originates from a separate process.

| Navn | Criorrcs.exe |

|---|---|

| Kategori | Trojan |

| Underkategori | kryptovaluta Miner |

| farer | Høy CPU-bruk, Internett hastighetsreduksjon, PC krasjer og fryser og etc. |

| Hovedhensikt | For å tjene penger for kriminelle |

| Fordeling | torrents, Gratis spill, Cracked Apps, e-post, tvilsomme nettsteder, Utnytter |

| fjerning | Installere GridinSoft Anti-Malware to detect and remove Criorrcs.exe |

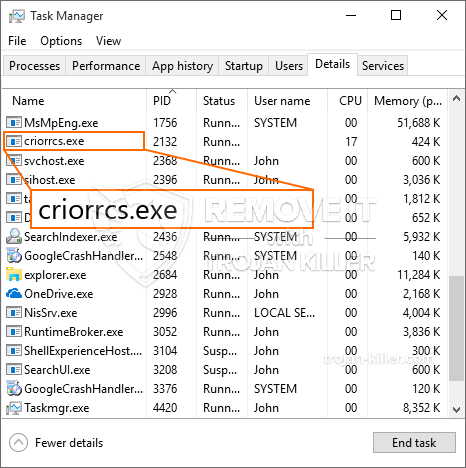

id =”82269″ juster =”aligncenter” width =”600″] Criorrcs.exe

Criorrcs.exe

These type of malware infections are particularly reliable at accomplishing sophisticated commands if set up so. They are based upon a modular framework permitting the criminal controllers to manage all kinds of unsafe actions. En av de foretrukne eksempler er modifiseringen av Windows-registret – modifications strings associated by the operating system can create serious efficiency disruptions as well as the lack of ability to access Windows services. Depending on the range of adjustments it can additionally make the computer system totally unusable. På den annen side kan kontroll av registerverdier som kommer fra alle typer tredjepartsmonterte applikasjoner undergrave dem. Some applications may stop working to release altogether while others can suddenly stop working.

This particular miner in its current version is concentrated on mining the Monero cryptocurrency having a changed variation of XMRig CPU mining engine. If the projects confirm effective then future variations of the Criorrcs.exe can be introduced in the future. Som malware gjør bruk av programvare applikasjonssårbarheter å infisere målet verter, det kan være bestanddel av en usikker samtidig infeksjon med ransomware og trojanere.

Removal of Criorrcs.exe is strongly advised, given that you run the risk of not only a large electrical energy costs if it is running on your COMPUTER, yet the miner may likewise execute various other unwanted tasks on it and also even damage your COMPUTER completely.

Criorrcs.exe removal process

SKRITT 1. Først av alt, du må laste ned og installere GridinSoft Anti-Malware.

SKRITT 2. Da bør du velge “Rask skanning” eller “Full skanning”.

SKRITT 3. Kjør for å skanne datamaskinen

SKRITT 4. Etter at skanningen er fullført, du må klikke på “Søke om” button to remove Criorrcs.exe

SKRITT 5. Criorrcs.exe Removed!

video guide: How to use GridinSoft Anti-Malware for remove Criorrcs.exe

Hvor å forhindre din PC blir infisert med “Criorrcs.exe” i fremtiden.

En kraftig antivirus løsning som kan oppdage og blokkere fileless malware er hva du trenger! Tradisjonelle løsninger oppdager malware basert på virusdefinisjoner, og dermed er de ofte ikke kan oppdage “Criorrcs.exe”. GridinSoft Anti-Malware gir beskyttelse mot alle typer malware inkludert fileless malware som “Criorrcs.exe”. GridinSoft Anti-Malware gir cloud-baserte atferd analysator for å blokkere alle ukjente filer, inkludert zero-day malware. Slik teknologi kan oppdage og fjerne “Criorrcs.exe”.