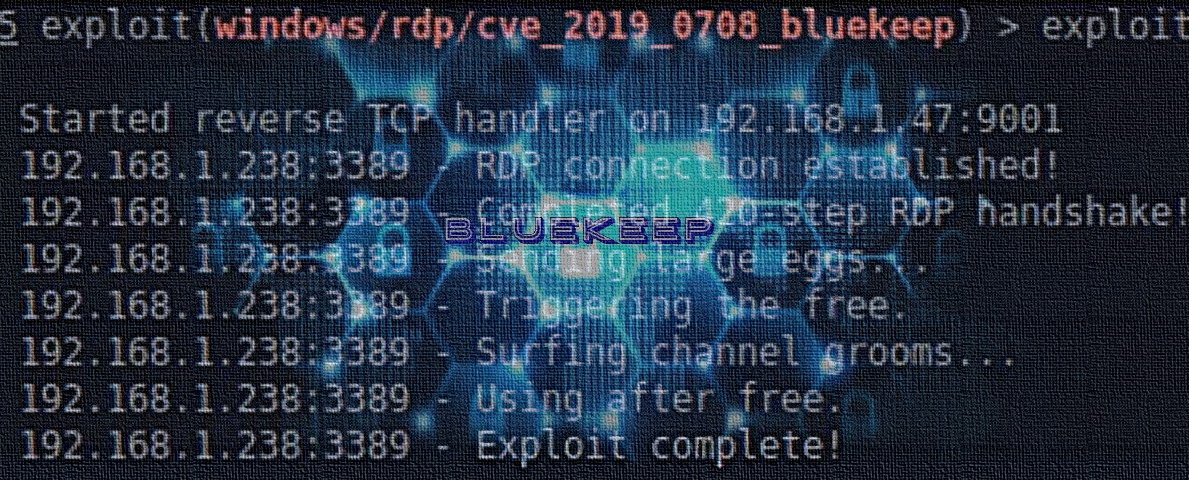

En sikkerhetsforsker under nicket Zerosum0x0 opprettet modul for Metasploit rammeverk som utnytter sårbar BlueKeep på Windows XP, 7 og Server 2008.

BlueKeep (CVE-2019-0708) er en “orm-lignende” sikkerhetsproblem som gjør det mulig å forårsake en bølge av masse skadelige infeksjoner, lik WannaCry angrep i 2017. Problemet påvirker Remote Desktop Services i Windows 7, Server 2008, Windows XP og Server 2003, men Remote Desktop Protocol (RDP) i seg selv er ikke berørt. Microsoft gitt ut en fix i midten av forrige måned.For datamaskiner som ikke kan avbrytes etter restart, tilgjengelig en micropatch.

Zerosum0x0 har ennå ikke offentliggjort sin modul for Metasploit grunn av trusselen det kan utgjøre et stort antall systemer som ikke har blitt oppdatert ennå.

derimot, forskeren presentert en video demonstrere vellykket drift av BlueKeep på Windows 2008. Som vist i videoen, Etter ekstraksjon legitimasjonen ved hjelp Mimikatz, du kan få full kontroll over systemet.

“Samme utnytte verk for både Windows 7 og Server 2008 R2 som de to operativsystemer er hovedsakelig identiske, foruten noen ekstra programmer på serveren”, - rapporterte forsker.

Selv BlueKeep påvirker også Windows Server 2003, Metasploit teamet ikke kunne kjøre den på dette operativsystemet.

Zerosum0x0 er medlem av Metasploit-prosjektet. I tillegg til etableringen BlueKeep utnytte, han også utviklet Metasploit-modulen for skanning av systemer for sårbarheter.

“Alvorlighetsgraden av BlueKeep er kritisk (9.8 ut av 10) fordi utnytte det ikke krever brukermedvirkning og tillater malware å spre seg til sårbare systemer som WannaCry gjorde i 2017”, - Microsoft advarer brukere.

Tingenes tilstand er så alvorlig at NSA sluttet Microsoft i advarslene.

- Blokker TCP Port 3389 på brannmurer, spesielt noen ytre brannmurer utsatt til internett. Denne porten brukes i RDP-protokollen, og vil blokkere forsøk på å etablere en forbindelse.

- Aktiver nettverksnivå autentisering. Denne sikkerhets forbedring krever angripere å ha gyldig legitimasjon for å utføre ekstern kode autentisering.

- Deaktiver Remote Desktop Services dersom de ikke er pålagt. Deaktivering av ubrukte og unødvendige tjenester bidrar til å redusere eksponeringen mot sikkerhetshull generelle og er en beste praksis selv uten BlueKeep trusselen.