Det er identifisert en rekke sårbarheter i Linux- og FreeBSD TCP-stabler som potensielt muliggjør ekstern nektelse av tjenestenekt eller forårsaker overdreven ressursforbruk under behandling av spesiallagde TCP-pakker.

Problems eksisterer på grunn av feil i behandleren av den maksimale datablokkstørrelsen i TCP-pakke (MSS, Maksimal segmentstørrelse) og mekanismen for selektiv anerkjennelse av TCP SACK. Disse sårbarhetene kan utgjøre en trussel mot et betydelig antall enheter, inkludert servere, Android-dingser, og innebygde enheter.CVE-2019-11477 (SACK Panikk) – dette problemet påvirker Linux-kjernen, starter med versjon 2.6.29, og tillater å forårsake kjernekrasj ved å sende en serie SACK-pakker, som vil føre til et heltalloverløp i behandleren. For å forhindre utnyttelse av sårbarheten, brukere anbefales å deaktivere SACK-behandling (skrive 0 til /proc / sys / net / ipv4 / tcp_sack) eller blokker forbindelser med en liten MSS (tiltaket er effektivt bare hvis du angir sysctl net.ipv4.tcp_mtu_probing til 0 og kan føre til forstyrrelse av noen normale forbindelser med lav MSS).

CVE-2019-11478 (SACK Langsomhet) – påvirker Linux-kjernen nedenfor 4.15 og fører til svikt i SACK-mekanismen eller overdreven forbruk av ressurser. Den kan utnyttes ved å sende en serie spesiallagde SACK-pakker.

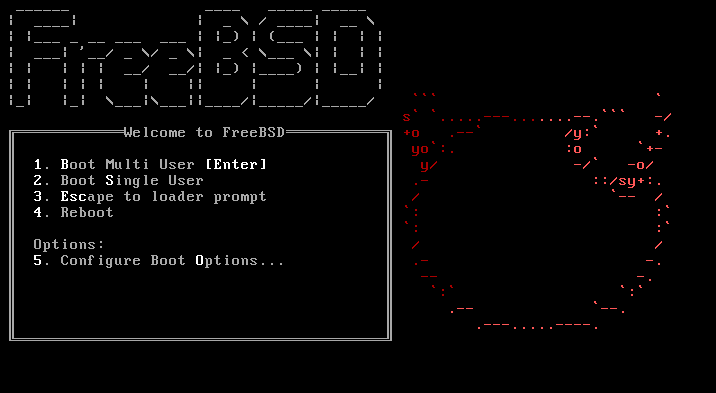

CVE-2019-5599 (SACK Langsomhet) – manifestert i FreeBSD 12 med RACK deteksjonsmekanisme for pakketap. Dette problemet tillater fragmentering av et kart over sendte pakker når du behandler en spesiallaget SACK-sekvens i en enkelt TCP-forbindelse. For å forhindre utnyttelse av sårbarheten, det anbefales å deaktivere RACK-modulen.

CVE-2019-11479 – påvirker alle versjoner av Linux-kjernen. En angriper i Linux-kjernen kan føre til at svar blir delt inn i flere TCP-segmenter, hver av dem inkluderer bare 8 byte med data. Dette fører til en betydelig økning i trafikk og forbruk av ekstra ressurser.

Sårbarheter er løst i versjoner av Linux-kjernen 4.4.182, 4.9.182, 4.14.127, 4.19.52 Og 5.1.11. En oppdatering for FreeBSD er også tilgjengelig. Oppdateringer av kjernepakker er utgitt for Debian, RHEL, SUSE / openSUSE, ALT, Ubuntu, Fedora, og Arch Linux.

God system- og applikasjonskoding og konfigurasjonspraksis (begrense skrivebuffere til det nødvendige nivået, overvåking av tilkobling minne forbruk via SO_MEMINFO, og aggressivt lukke dårlig oppførte forbindelser) kan bidra til å begrense virkningen av angrep mot denne typen sårbarheter.

Kilde: https://www.openwall.com