Forskere fra X-Force, IBM avdeling på Cybersecurity – rapportert om malware spam-campigns, i rammer som kriminelle sender keylogger Hawkeye på ansatte i industribedrifter e-post over hele verden.

Feller to måneder angripere spre programvaren blant ansatte i bedrifter som arbeider i logistikk, helsevesen, markedsføring og landbruk.“I cybercrime arena, de fleste finansielt motiverte trusselen aktører er fokusert på bedrifter fordi det er der de kan gjøre større fortjeneste enn angrep på individuelle brukere. Bedrifter har mer data, mange brukere på samme nettverk og større bankkonti som kriminelle tære på. X-Force er ikke overrasket over å se Hawkeye operatører følger trenden som er blitt litt av en cybercrime normen”, - rapport X-Force spesialister.

Kriminelle interessert i konfidensielle data og legitimasjon som senere brukes til å stjele kontoer og angrep på bedriftens e-post.

I tillegg, Hawkeye kan laste opp malware programmer på infiserte enheter.

I løpet av april og mai spam-kampanjer angripere spredning Hawkeye Reborn versjoner 8.0 Og 9.0 i brev angivelig fra banker og andre legitime organisasjoner, Men, ifølge forskere, vedlagte bilder av lav kvalitet og dårlig formatert tekst. I vedlegg brevene inneholdt arkiv med malware fil, tidligere konvertert fra PDF til PNG, og senere i LNK. Mens du pakker det i hemmelighet begynner keylogger, Og, distraherende oppmerksomhet, reflektert falsk resept.

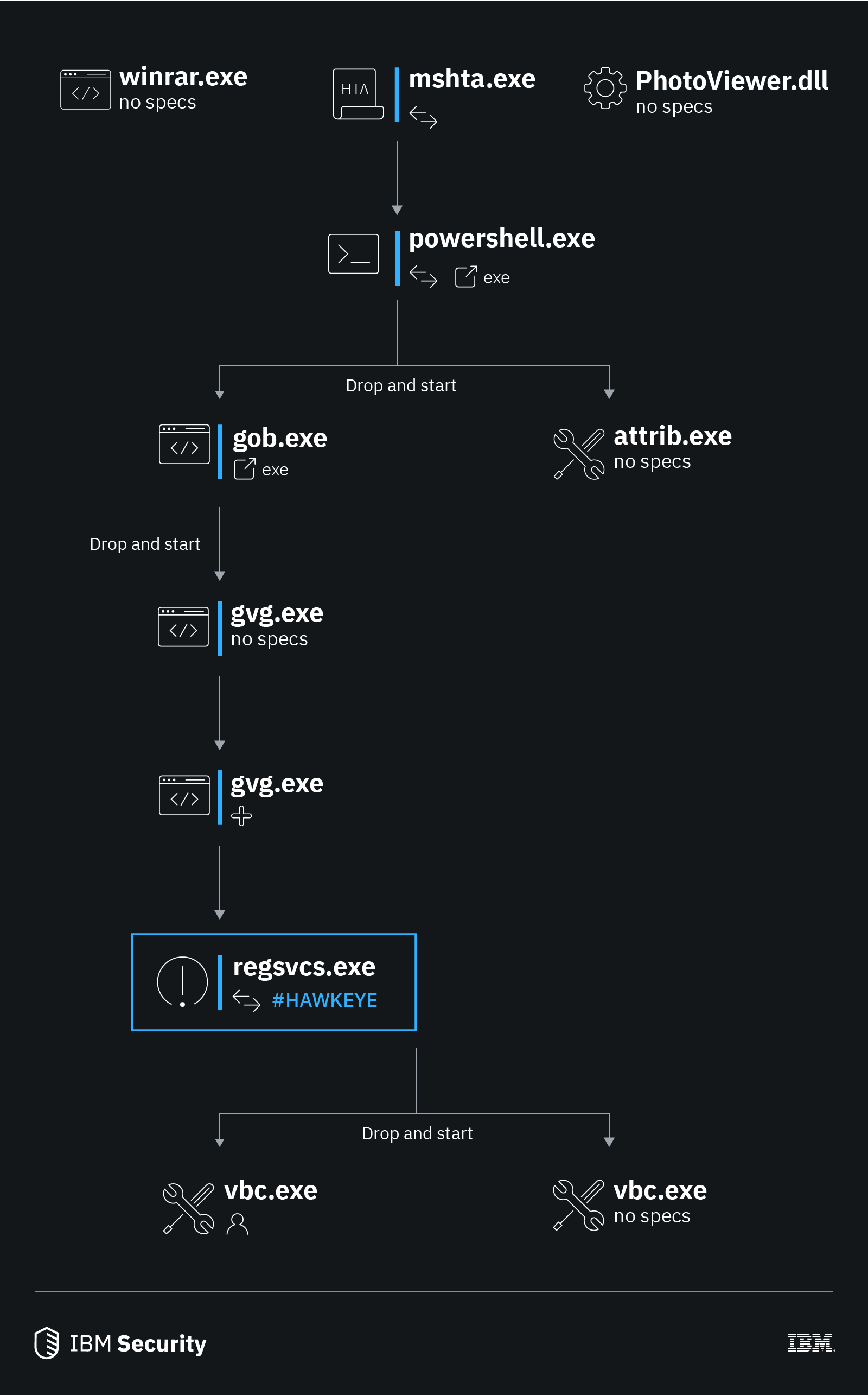

For å infisere enhetene ble brukt flere kjørbare filer. for det første, Mshta.exe som involverte Powershell-script for tilkobling til ligger på angriperne AWS C&C-server og lastet opp flere deler av et program. for det andre, var gvg.exe som inneholdt Autolt-scenario, som sørget for automatisk start av en keylogger etter systemets omstart.

I de siste seks årene, malware fikk formere tilleggsmoduler som utvider mulighetene for spionasje og stjele informasjon. Neste keylogger versjon, Hawkeye Reborn 9, kan samle informasjon fra ulike applikasjoner og sende den til operatører, ved hjelp av FTP, HTTP og SMTP.

Eksperter sier at i desember 2018 Programmet kom til andre eieren, og nå er spredt på Darknet fora gjennom mellommenn.

“Siste eiers endring og fornyet prosessen med Hawkeye Reborn utvikling viser at denne trusselen vil utvikle seg i fremtiden”, - bemerket forskere fra Cisco Talos.

- Blokkere skadelige og mistenkelige IP-adresser fra å kommunisere med sine brukere.

- Forventer og advare om trending angrep og utdanne både ledelse og brukere på nye formater og ploys.

- Bli oppmerksom på nye angrepstaktikker, teknikker og prosedyrer (ttps) å vurdere bedre forretningsmessig risiko relevant for organisasjonen som kriminelle utvikle sine arsenaler.