Symantecs analytikere delt interessante observasjoner.

ENer det oppdaget, noen kinesiske nettkriminelle gruppe brukte NSA-verktøy et år før hackere fra Shadow Brokers lekket den inn i nettverket.Denne kinesiske gruppen spores under flere navn, inkludert Buckeye, Apt3, UPS-teamet, Gothic Panda og TG-0110.

Forskere kobler dens aktivitet med Kinas departement for statssikkerhet. Buckeye ble kjent med nettangrep på slike selskaper som Siemens, Trimble og Moody's Analytics.

I deres cyberoperasjonsgruppe brukte flere skadevareprogrammer, blant dem var kjent bakdør DoublePulsar.

Også forskere bemerket tilstedeværelse i Buckeye-arsenalet bemstour utnyttelse som var ansvarlig for bakdørslevering på den målrettede datamaskinen.

Det er verdt å minne om at DoublePulsar ble kjent i april 2017, like etter publisering av NSA-verktøy av Shadow Brokers. Denne lekkasjen var en av de viktigste hendelsene i cybersikkerhetens historie de siste årene.

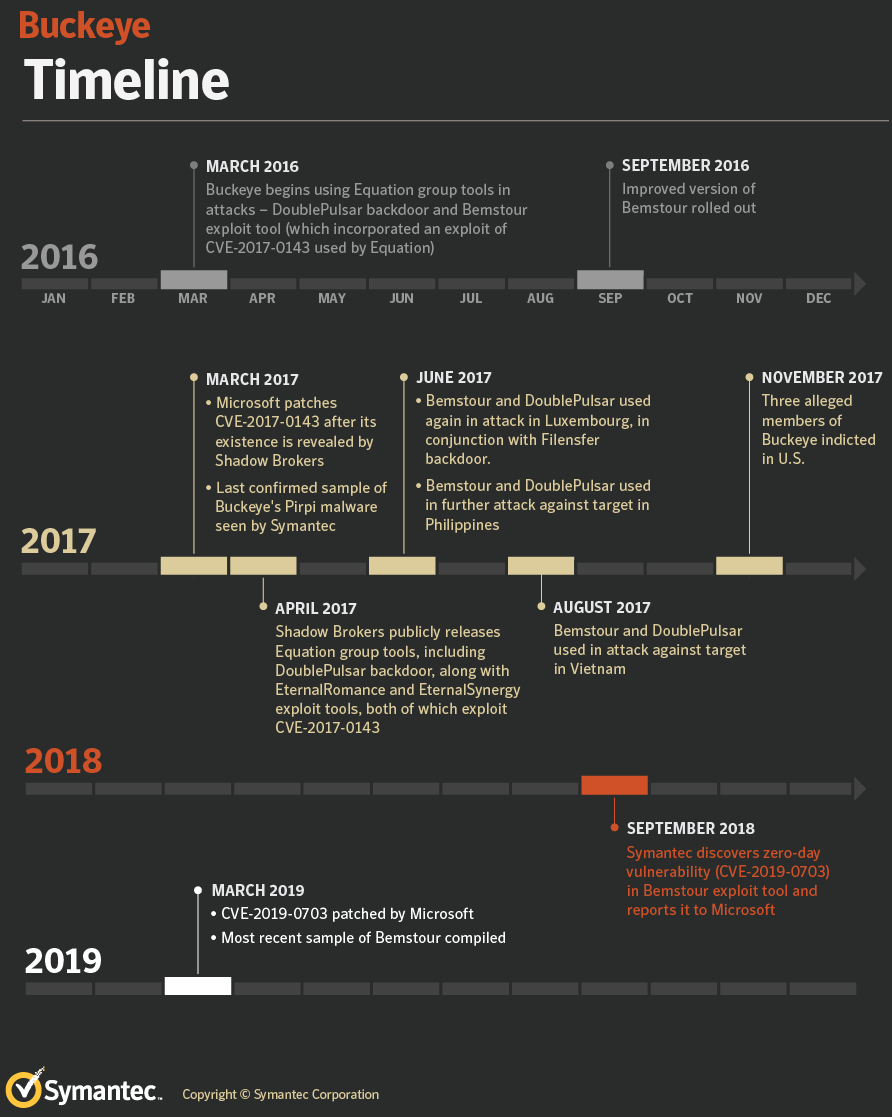

Som sier Symantec-spesialister, de klarte å finne bevis for at Buckeye brukte DoublePulsar i mars 2016. Derfor, det er tydelig at kinesiske hackere brukte NSA-verktøyet mer enn året før dens offisielle lekkasje.

Den tidligste kjente forekomsten av NSAs spionasjeverktøy var i mars 2016, med angrepet på mål i Hong Kong. I dette angrepets instrument ble Bemstour levert til ofrene gjennom kjent Buckeye-malware (Bakdør.Pirpi). En time senere ble Bemstour brukt mot utdanningsinstitusjon i Belgia.

“Varianter av NSA-verktøy som brukes av Buckeye ser ut til å være forskjellige fra de som er utgitt av Shadow Brokers, potensielt indikerer at de ikke stammer fra den lekkasjen”, – rapportert i Symantec.

Buckeye forsvant i midten av 2017 og tre påståtte medlemmer av gruppen ble tiltalt i USA. i november 2017. derimot, mens aktiviteten med kjente Buckeye-verktøy opphørte i midten av 2017, Bemstour-utnyttelsesverktøyet og DoublePulsar-varianten brukt av Buckeye fortsatte å bli brukt til minst september 2018 i forbindelse med annen skadelig programvare.