Trend Micro eksperter oppdaget en ny botnet, angripe mobile enheter gjennom de åpne debug portene på Android Debug Bridge (ADB), samt bruke SSH og listen over known_hosts.

ENlthough ADB er deaktivert som standard på de fleste Android-enheter, noen gadgets fortsatt selges med aktivert ADB (oftest på havn 5555).“Dette angrepet utnyttet måten åpne ADB porter ikke har godkjenning som standard”, - Rapporten Trend Micro eksperter.

Som et resultat, autentiserte Erne er i stand til å koble seg til en sårbar innretning og få adgang til ADB kommando skall, som vanligvis brukes til å installere og feilsøke programmer.

Minner, eksperter har tidligere funnet tilsvarende bottnettverk Trinity, Fbot Og ADB.Miner, som også misbrukt ADB funksjonalitet.

Nå Trend Micro forskerne skriver at den nye mobil botnet allerede har spredt seg til 21 land rundt om i verden, men flertallet av de berørte brukerne er fra Sør-Korea.

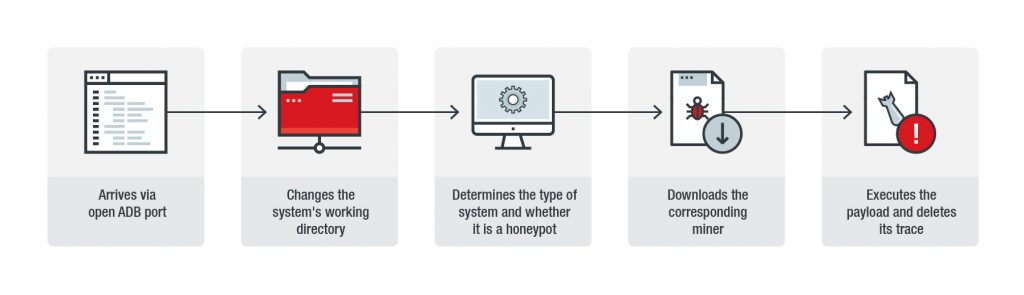

Under den første fase av angrepet, skadelig kobles til enheter i hvilke ADB er tilgjengelig, og endringer arbeidsmappen til data / lokal / tmp. neste, malware vil sjekke om det har kommet inn i et kontrollert miljø, og om sikkerhetseksperter studerer det. Hvis alt er i orden, skadelig for nedlasting nyttelast ved hjelp av wget eller curl.

Nyttelast i dette tilfellet er en av de tre gruvearbeidere, som malware velger basert på hvem som er produsenten av systemet, som arkitekturen er brukt i det, prosessortypen og hvilken maskinvare. Dess, For å optimalisere gruvedrift, malware også “pumper” minnet på offerets maskin, inkludert HugePages.

Verre, malware har potensial til en orm og sprer seg via SSH. Det er, ethvert system som er koblet til den opprinnelige offeret systemet via SSH ble trolig lagret som en “kjente anordningen”.

“Være en “kjente anordning” betyr at systemet kan kommunisere med det andre systemet uten noen ytterligere autentisering etter den første nøkkelutvekslings, d.v.s., hvert system anses å være trygge. Tilstedeværelse av en spredemekanisme kan bety at dette skadelig kan misbruke utbredt benyttet fremgangsmåte for fremstilling av SSH forbindelser”, – rapportert i Trend Micro.

Selv om ADB er en nyttig funksjon for administratorer og utviklere, er det viktig å huske at en aktivert ADB kan utsette enheten og de som er koblet til den for trusler.

Brukere kan også følge andre gode rutiner for å forsvare mot ulovlige kryptovaluta-gruvevirksomhet og botnet, som for eksempel:

- Kontrollere og endre standardinnstillingene når det er nødvendig for å øke sikkerheten

- Oppdatere enhetsfastvare og bruke tilgjengelige oppdateringer

- Å være klar over metoder angripere bruker for å spre denne typen malware og skreddersy forsvar mot dem

Kilde: https://blog.trendmicro.com