Forskere ved Anomali Threat Forskning har oppdaget en ny eCh0raix encryptor skrevet i Go. Den malware angriper QNAP NAS-enheter og krypterer ofrenes filer.

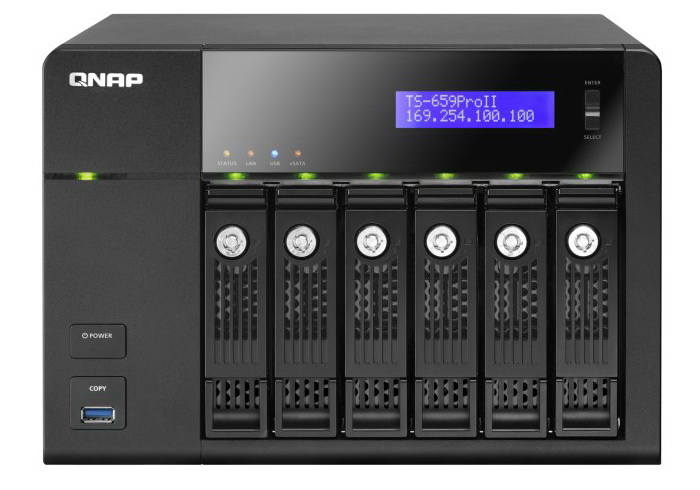

dennfortunately, nå er det ingen måte å dekryptere data uten å betale løsepenger til angriperne.Eksperter rapporterer at kompromiss av enhetene er i hovedsak utført av brute force svake legitimasjon og bruk av kjente sårbarheter. Så, i forumet av publikasjonen BleepingComputer, brukere klaget på hacking QNAP NAS: QNAP TS-251, QNAP TS-451, QNAP TS-459 Pro II og QNAP TS 253B.

Selv om kontrollen server for kodeknekkeren ligger i Tor, eCh0raix inneholder ikke en Tor-klient. I stedet, malware operatører opprettet en SOCKS5 proxy, gjennom hvilke ransomware står i forbindelse med håndtering av serveren.

I tillegg, Forfatterne av malware synes å ha utviklet en spesiell API som kan brukes til å spørre diverse informasjon. For eksempel, eksperter merke til at ransomware koblet til URL HTTP://sg3dwqfpnr4sl5hh[.]Løk / api / GetAvailKeysByCampId / 10 å få den offentlige krypteringsnøkkel basert på kampanjen identifikator (i dette tilfellet, kampanje nummer 10). Det er ikke helt klart om disse identifikatorer er assosiert med personlige kampanjer virus skapere eller deres partnere.

Etter å ha trengt en sårbar enhet, eCh0raix først utfører en språksjekk for å finne ut om enheten tilhører visse land (Hviterussland, Ukraina eller Russland). For enheter fra disse landene, ransomware vil ikke kryptere filer. Hvis angrepet fortsetter, malware søker etter og fjerner disse prosessene ved hjelp av

Tjenesten stop% s

eller

systemctl stoppe% s

kommandoer. Hvor “%S” kan være:

- apache2

- httpd

- Nginx

- mysqld

- mysqd

- php-fpm

Den ransomware krypterer deretter Microsoft Office og Openoffice-dokumenter, PDF-filer, tekstfiler, arkiv, databaser, bilder, musikk, video, og bildefiler. Etter det, angriperne kreve løsepenger fra offeret i mengden 0.05-0.06 BTC eller mer.

Forskerne peker på at de fleste QNAP NAS-enheter ikke har en aktiv antimalware løsning, som gjør det mulig eCh0raix fritt å kryptere data. Verre, Selv om en anti-virus produkt er til stede på enheten, den skadelige er usannsynlig å bli detektert: Ifølge Virustotal, så langt bare tre av 55 sikkerhetsprodukter er i stand til å legge merke til koder.

Interessant, samtidig med Anomali, samme malware var oppdaget og studerte av Intezer spesialister, gir det navnet QNAPCrypt. Selv om, alt i alt, Intezer analytikere kom til samme konklusjoner som sine kolleger, de også lagt merke til at hvert offer for kodeknekkeren fikk den unike adressen til en Bitcoin lommeboken for å sende en løsepenger. Dess, Det viste seg at QNAPCrypt krypterer enheter kun etter at ledelsen serveren har bevilget dem lommeboken adresse og RSA offentlig nøkkel.

Snart, Intezer Forskerne fant at en liste over slike lommebøker ble opprettet på forhånd og er statisk (Det er, antallet lommebøker er begrenset), og angrip’ infrastruktur utfører ikke noen autentiserings når nye enheter er koblet til den, rapportere om sin infeksjon.

Ekspertene bestemte seg for å dra nytte av denne nyanser og iscenesatt en DoS angrep på malware operatører. Ligne infeksjon av nesten 1,100 enheter, forskerne raskt oppbrukt tilførsel av unike Bitcoin lommebøker inntrengere. Som et resultat, ondsinnet kampanje ble midlertidig avbrutt, fordi informasjonen om de infiserte enheter er kryptert kun etter tildeling vesken til den infiserte NAS.

dessverre, forfatterne av viruset til slutt taklet DoS-angrep av eksperter og oppdatert koden av deres malware, noe som gjør det ligne Linux.Rex. For å motvirke angrep av spesialister, hackere plasserte RSA nøkler og informasjon om den statiske lommebok inne i kjørbare filen, som leveres til målet maskinene.