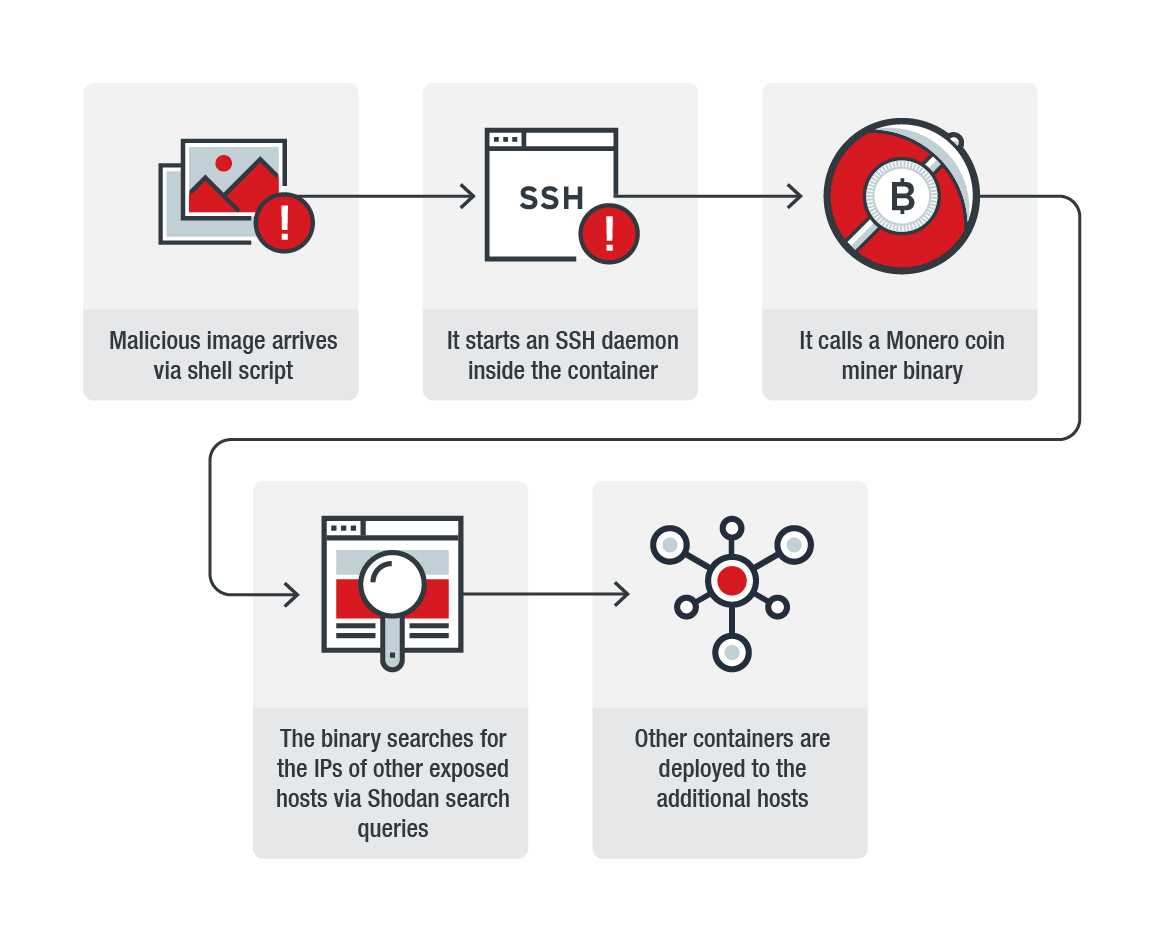

Angripere skanne Internett for Docker installasjoner med åpne APIer og bruke dem til å distribuere ondsinnet Docker bilder infisert av gruvedrift Monero kryptovaluta og skript som bruker Shodan for leting etter nye ofre.

En ny kampanje ble lagt merke til av trend Micro forskere etter en skadelig bilde med en krypto miner ble påsatt på en av sine felle installasjoner.

“Ved å analysere loggene og trafikkdata kommer til og fra honeypot, vi lært at beholderen kom fra en offentlig (og dermed tilgjengelig) Docker Hub repository heter zoolu2. Ved å sjekke og nedlasting av innholdet i depotet, vi fant ut at den inneholdt ni bilder som består av skreddersydde skjell, Python-skript, konfigurasjonsfiler, samt Shodan og kryptovaluta-mining programvare binærfiler”, - sa inTrend Micro.

Ifølge eksperter, angriperne bruker et skript for å finne sårbare verter med en åpen port på 2375, hacke dem ved hjelp av brute force, og deretter installere ondsinnede beholdere.

Som forklart eksperter av Alibaba Cloud sikkerhetsteam, som også registrert angrepene, den feilkonfigurert Docker Fjern API kan brukes for uautorisert tilgang til data Docker, tyveri eller endring av viktig informasjon eller avskjæring av kontroll over serveren.

Angrip benytte API'er til å utføre kommandoer på Docker verts, slik at de kan håndtere containere eller opprette nye ved hjelp av bilder fra depotet kontrollert av dem på Docker Hub.

Trend Micro spesialister klart å spore en av disse repositories. Bruker med pseudonym zoolu2 eide det, og selve depotet inneholdt ni bilder, inkludert egendefinerte skall skall, Python-skript, konfigurasjonsfiler, samt Shodan skript og kryptovaluta mining programvare.

“Ondsinnede Docker bilder blir distribuert automatisk ved hjelp av et script som sjekker” verter for offentlig tilgjengelige APIer “og bruker Docker kommandoer (Post / beholdere / skape) for å skape en skadelig beholder eksternt. Det samme skriptet starter SSH daemon for ekstern kommunikasjon med angriperne”, - informerte Trend Micro spesialister.

neste, krypto liner og skanneprosessen lansert samtidig for å søke etter nye sårbare verter. Iplist.txt filen inneholder liste over ofrene’ IP-adresser inneholder som sjekket for dubletter og deretter sendt til angriperne på C&C-server.

Selv om Docker teamet har allerede slettet “ondsinnet” repository, eksperter sier at det finnes andre lignende kontoer på Docker Hub, og hvis de er slettet, angriperne bytter til de nye.

kilder: https://blog.trendmicro.com, https://www.alibabacloud.com/blog