Den 26. oktober fant aksjonsdagen mot løsepengevare sted. Fellesstyrker gjennomførte operasjoner i Ukraina og Sveits. Spesialister anser mistenkte som mål av høy verdi på grunn av deres involvering i andre høyprofilerte saker i ulike jurisdiksjoner. Som et resultat av operasjonen beslagla fellesstyrker USD 52 000 kontant, Også 5 luksusbiler. I tillegg, Rettsmedisinske spesialister vurderer for tiden de elektroniske enhetene for bevis og nye etterforskningsspor.

Mistenkte målrettet store bedrifter med løsepengevare

Ifølge Europols pressemelding mistenker aktiviteter berørt over 1 800 ofre i 71 land. De var spesifikt rettet mot store bedrifter og brakte dem til langvarig stillstand. Hver av de mistenkte hadde spesifikt tildelt jobb. Noen utførte penetrasjonsforsøk, mens andre distribuerte skadelig programvare som Trickbot. Som neste skritt ville kriminelle ligge uoppdaget selv i flere måneder for å undersøke nettverket for svakhet. Først etter det ville de starte prosessen med å distribuere løsepengevare. De kjente tilfellene av deres aktivitet inkluderer MegaCortex, Dharma og LockerGoga.

“Mer enn 50 utenlandske etterforskere, inkludert seks Europol-spesialister, ble utplassert til Ukraina for aksjonsdagen for å bistå det nasjonale politiet med å gjennomføre felles etterforskningstiltak. En ukrainsk cyberpolitimann ble også utsendt til Europol i to måneder for å forberede seg til aksjonsdagen,” går i Europols pressemelding.

Franske myndigheter satte i gang operasjonen assistert i dette av Europol og Eurojust. Sammen opprettet de et felles etterforskningsteam (JIT) som inkluderte Frankrike, Norge, Storbritannia og Ukraina. Etterforskningen startet i november 2019. Amerikanske og nederlandske myndigheter gjennomførte sin egen etterforskning. Europol og Eurojust hjalp til med alt dette ved å opprette koordineringssentre for å tilrettelegge for rettshåndhevelsesstyrker. Jurisdiksjonene til alle landsdeltakere jobbet innenfor rammen av den europeiske multidisiplinære plattformen mot kriminelle trusler (EMPAKT).

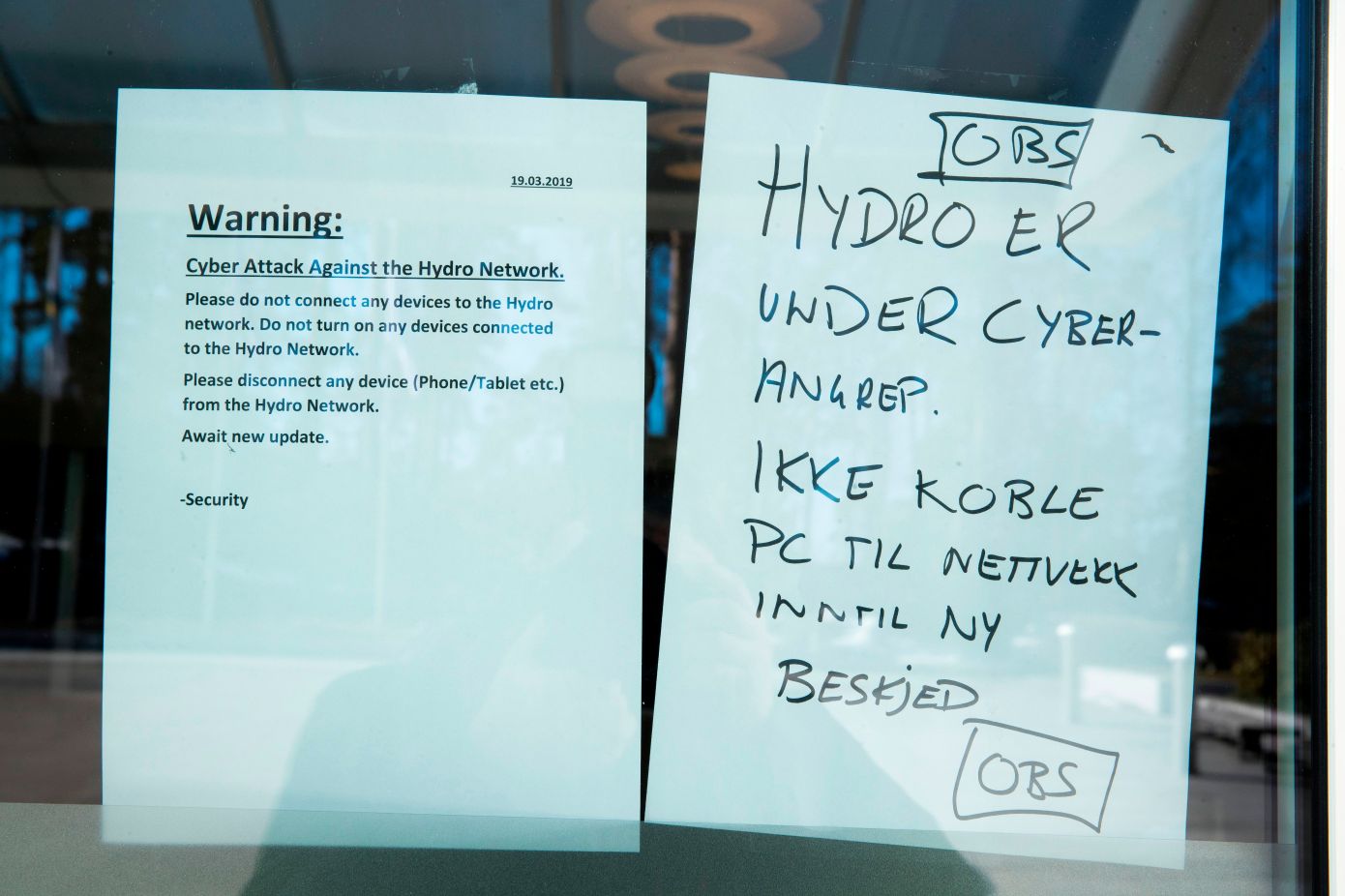

The Norsk Hydro attack

I en egen pressemelding fra Kriminalpolitiet (Kripos) bekreftet at målrettede mistenkte utførte et angrep på Norsk Hydro for to år siden. Metallprodusenten ble utsatt for et løsepengeprogram 2019 nekter å betale de krevde pengene. Tapene beløp seg til titalls millioner dollar da deler av produksjonen ble stoppet. Andre navnga ikke virksomheter involvert i mistenktes aktiviteter.

FBIs Internet Crime Complaint Center (IC3) som gir informasjon om cyberkriminalitetshendelser rapportert følgende statistikk. I 2020 de mottok 791,790 klager for alle typer internettkriminalitet. Tapene oversteg $4.1 milliarder. Antall løsepengevare-hendelser som utgjorde 2,474 hendelser rapportert i 2020. Og det gir en økning med 20 prosent i antall hendelser. Kravene steg til en 225 prosent økning. Fra januar til juli 31, 2021, IC3 har mottatt 2,084 løsepengevareklager med mer enn $16,8 millioner i tap.