Terug in februari van dit jaar, 16-jaar oude bug-hunter uit de Tsjechische Republiek, Thomas Orlita, ontdekte een gevaarlijke kwetsbaarheid in een Google-backend applicatie.

Discovered bug stond het stelen van cookies van interne toepassingen bedrijf en cookies gebruiker, en met hun hulp te organiseren phishing-aanvallen en toegang tot andere delen van Google interne netwerk.Het probleem werd vastgesteld in april, En, na enige tijd wachten, Orlita besloten om de details van de ontdekte kwetsbaarheid in het openbaar te onthullen.

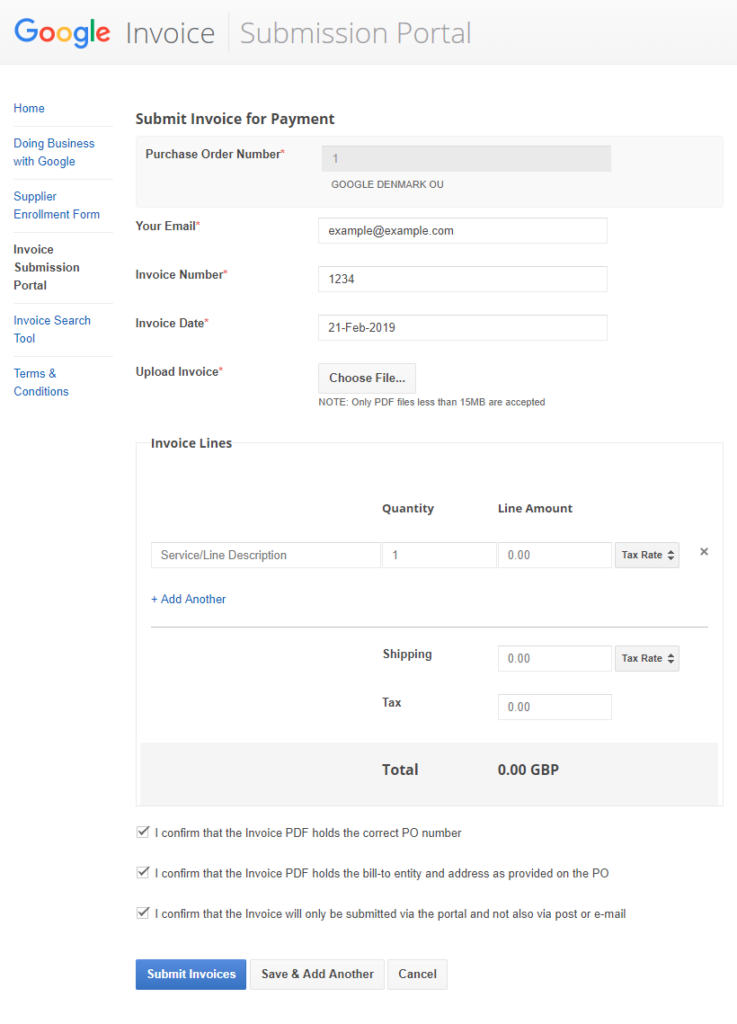

Het lek was XSS (cross-site scripting) op de Google Invoice Submission Portal (gist-uploadmyinvoice.appspot.com), via welke firma's zakelijke partners dienen facturen voor de betaling onder al geregeld contracten.

De onderzoeker ontdekte dat aanvaller speciaal gewijzigde bestanden met behulp van de kon uploaden Upload Invoice veld.

Met behulp van een proxy, aanvaller kan gedownloade bestand onderscheppen onmiddellijk na het toevoegen van het formulier, maar voor de validering plaatsvond.

“Afgezien van tekstinvoer, er is ook een ingang voor een PDF-bestand selecteren. Hoewel het op een manier die alleen PDF-bestanden kunnen worden geselecteerd uploaden. Omdat dit slechts front-end validatie, het maakt ons niet van het veranderen van het bestandstype bij het verzenden voor het uploaden POST-aanvraag. Zodra we selecteert u een PDF-bestand, Een Request Upload wordt ontslagen. We kunnen het verzoek onderscheppen via een web proxy debugger en verander de bestandsnaam en de inhoud van .pdf op .html”, – zei Thomas Orlita.

Na het wijzigen van het document van PDF naar HTML, gegevens valt op Google backend, waar het werd automatisch uitgevoerd wanneer de werknemer probeerde om ze te bekijken.

«De XSS fout is opgetreden op de googleplex.com subdomein, Zeggen, xxx.googleplex.com, wanneer een werknemer aangemeld bij het systeem. Aangezien willekeurig JavaScript kan worden uitgevoerd op dit subdomein, een aanvaller toegang krijgt tot het bedieningspaneel van dit subdomein, waar het mogelijk is te bekijken en te beheren accounts. Afhankelijk van de cookie-instellingen op googleplex.com, Het was ook mogelijk om toegang te krijgen tot andere interne applicaties gehost op dit domein”, – Orlita verklaart.

Google een fout gerepareerd.

De XSS is nu op een zandbak domein waar de XSS vormt geen risico voor de gebruiker.

Bron: https://appio.dev