SecureWorks gevonden dat de exploitanten van de TrickBot Trojan lijken te hebben besloten om SIM swap aanslagen aan te pakken. Om dit te doen, de TrickBot operators steelt gebruikers’ Pincodes en hun rekeningen op de netwerken van de grote mobiele operators, inclusief Sprint, T-Mobile en Verizon Wireless.

ikt wordt benadrukt dat TrickBot met de functionaliteit is geen aparte stam; alle actieve versies van deze Trojan ontvangen zoals updates.Erop wijzend dat de kwestie van de SIM-swap in de afgelopen jaren is gesproken steeds vaker. De essentie van een dergelijke frauduleuze regeling is dat de dader neemt de controle van de SIM-kaart en het nummer van zijn slachtoffer (Als regel, contact opnemen met de vertegenwoordigers van de mobiele operator en het toepassen van social engineering, maar andere scenario's mogelijk).

Als gevolg, de aanvaller krijgt volledige controle over nummer van het slachtoffer en alle diensten waarop het is bevestigd (met inbegrip van bankrekeningen, e-mail, en veel meer), evenals one-time passwords, tweeledige verificatie codes, enzovoorts.

“De situatie is aanzienlijk verslechtert als gevolg van het feit dat TrickBot werkt volgens het model access-as-a-service, Dat is, operators de trojan's toestaan dat andere hack groepen om de malware op computers die besmet zijn met TrickBot plaatsen. Dankzij dit, TrickBot auteurs hebben reeds contacten met andere criminele bendes, en dit kan worden gebruikt om snel verzamelde gegevens uit te wisselen of te verkopen over mobiele gebruikers”, – zeggen SecureWorks onderzoekers.

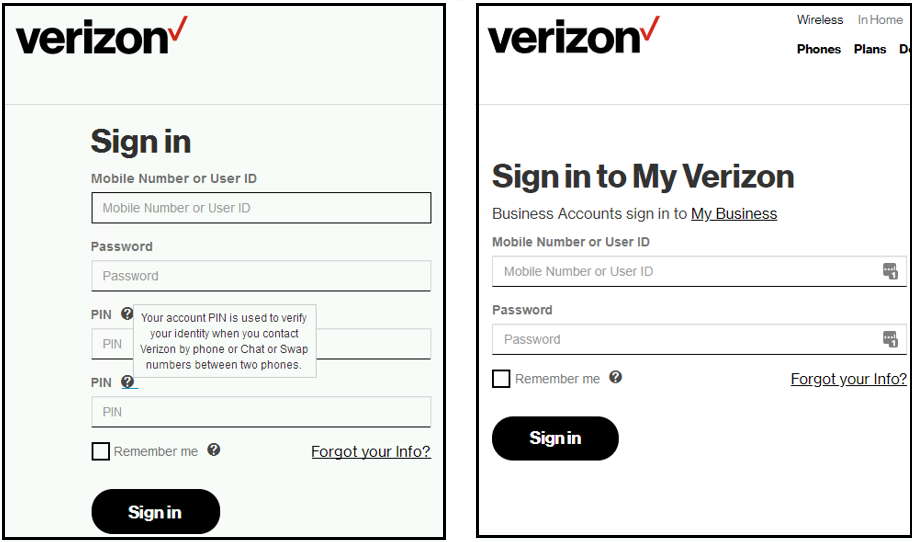

volgens de onderzoekers, TrickBot begon om verkeer te onderscheppen voor de Verizon Wireless inlogpagina augustus 5, 2019, terwijl het begon het toevoegen van twee nieuwe PIN velden om de Verizon standaard login formulier. Deze wijziging wordt gemakkelijk over het hoofd gezien, als Verizon meestal niet een pincode aan te vragen voor zijn website.

Voor T-Mobile en Sprint, waarvoor TrickBot begonnen om het verkeer te onderscheppen van augustus 12 en augustus 19, alles ziet er een beetje anders. In plaats van het toevoegen van een aparte nep-veld voor het invoeren van een PIN-code, de Trojaanse voegt dit veld als een aparte pagina die na een succesvolle login verschijnt, zoals hieronder.

Lees ook: De nieuwe versie van de banking Trojan TrickBot “start” Windows Defender

Nog erger, vandaag TrickBot is een van de meest actieve bedreigingen. daarom, zelfs als de gebruiker niet een slachtoffer van een SIM-swap aanval doet geworden, Hij kan binnenkort worden besmet met iets anders, Bijvoorbeeld, een mijnwerker, malware, het stelen van wachtwoorden van een browser, of ransomware.

verzachting:

SecureWorks onderzoekers bevelen aan dat organisaties gebruiken time-based one-time password (TOTP) multi-factor authenticatie (MFA) plaats SMS MFA indien haalbaar. evenzo, telefoonnummers mag niet worden gebruikt als wachtwoord te resetten opties op belangrijke accounts. Het inschakelen van een PIN-code op mobiele rekeningen blijft een voorzichtige fraudebestrijdingsmaatregel dat een aanvaller nodig heeft om een extra stukje informatie bezitten over hun beoogde slachtoffer.