Cryptogeld mijnbouw en identiteitsdiefstal botnet Smominru (ook bekend als Ismo) begon ongelooflijk snel verspreiden.

EENolgens onderzoekers van de Guardicore Labs team, het botnet infecteert Meer dan 90 duizend computers per maand over de hele wereld.“De aanval compromissen Windows-machines met behulp van een Eternalblue exploiteren en brute-force op verschillende diensten, zoals MS-SQL, RDP, Telnet en meer. In de post-infectie fase, steelt slachtoffer geloofsbrieven, installeert een Trojan module en cryptominer voortplant binnen het netwerk”, - zeg Guardicore Labs onderzoekers.

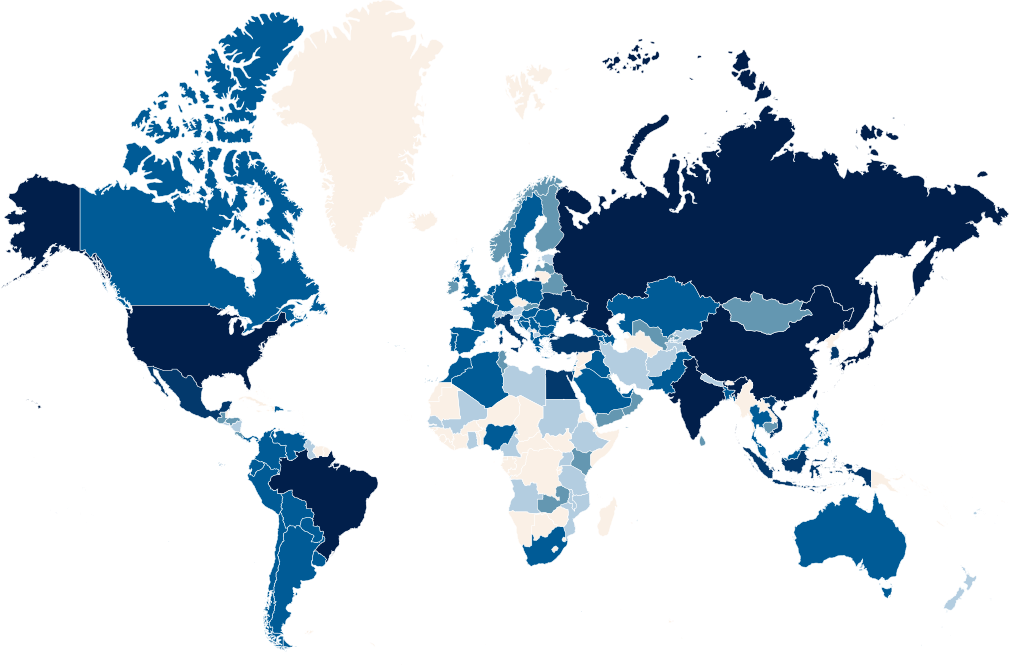

In augustus van dit jaar alleen al, Meer dan 4.9 duizend netwerken werden geïnfecteerd met malware. De campagne getroffen Amerikaanse universiteiten, medische bedrijven, en zelfs cybersecurity bedrijven, alsmede systemen in China, Taiwan, Rusland, en Brazilië.

De meeste geïnfecteerde computers draaien op Windows 7 en Windows Server 2008 en zijn kleine servers met 1-4 CPU cores, als gevolg waarvan velen bleken onbruikbaar zijn vanwege te hoge belasting CPU tijdens mijnbouw.

Sinds 2017, de Smominru botnet is afbreuk te doen aan Windows-gebaseerde systemen met behulp van de Eternalblue exploiteren, gemaakt door het Amerikaanse National Security Agency, maar later openbaar gemaakt door de cybercriminaliteit groep Shadow Brokers. De worm is ontworpen om de toegang tot kwetsbare systemen te krijgen met behulp van de brute kracht van de verschillende Windows-services, zoals MS-SQL, RDP en Telnet.

Lees ook: Emotet botnet is terug en aanvallen gebruikers

Eenmaal op de systeem, Smominru installeert de Trojan malware en het cryptogeld mijnwerker, verspreidt binnen het netwerk, en maakt gebruik van de mogelijkheden van de slachtoffers’ computer CPU's de mijne Monero en stuur het naar de portemonnee van de aanvallers.

Aanvallers maken veel backdoors op de computer in verschillende stadia van de aanval. Deze omvatten nieuwe gebruikers moeten, geplande taken, WMI objecten, en diensten geconfigureerd om te starten tijdens het opstarten. Onderzoekers zijn erin geslaagd om toegang te krijgen tot een van de belangrijkste cybercriminelen’ servers, waar inlichtingen over de slachtoffers en hun gestolen geloofsbrieven slaat.

“Attack logs beschrijven elk geïnfecteerd systeem, inclusief informatie over externe en interne IP-adressen, besturingssysteem, en CPU-belasting. Bovendien, aanvallers proberen om informatie te verzamelen over de lopende processen en stelen geloofsbrieven met behulp van de Mimikatz functie”, - deskundigen zeggen.

In tegenstelling tot eerdere versies van Smominru, de nieuwe versie verwijdert ook sporen van besmetting van andere cybercrimineel groepen uit gecompromitteerde systemen, en blokkeert ook TCP-poorten (SMB, RPC), het voorkomen van het binnendringen van concurrenten.