Een gloednieuw, zeer onveilig cryptogeld mijnwerker virus daadwerkelijk is ontdekt door veiligheid en beveiliging onderzoekers. de malware, riep Winlogui.exe kunnen besmetten doel patiënten gebruik te maken van een selectie van methoden. De essentie achter de Winlogui.exe mijnwerker is om cryptogeld mijnwerker taken te gebruiken op de computers van de slachtoffers om Monero symbolen bij patiënten koste te verkrijgen. Het eindresultaat van deze mijnwerker wordt de verhoogde elektrische stroom kosten alsmede indien je laat het voor een langere aantal keren Winlogui.exe kan ook schade toebrengen aan uw computer systemen onderdelen.

Winlogui.exe: distributiemethoden

De Winlogui.exe malware toepassingen 2 geprefereerde methoden die worden gebruikt om doelen computersysteem infecteren:

- Payload bezorging via Prior Infecties. Als een oudere Winlogui.exe malware wordt vrijgegeven op het doel systemen kunnen het zich onmiddellijk bij te werken of download een nieuwere variant. Dit is mogelijk door middel van de ingebouwde upgrade commando dat de lancering verkrijgt. Dit gebeurt door het verbinden van een bepaalde vooraf gedefinieerde hacker gecontroleerde server die de malware code levert. De gedownloade en installeer infectie zal de naam van een Windows-oplossing te verwerven en ook in de worden gezet “%systeem% temp” plaats. Cruciale woningen alsmede besturingssysteem configuratiedata worden veranderd om een gestage alsmede latente besmetting toestaan.

- Software programma Kwetsbaarheid Exploits. De meest recente versie van de Winlogui.exe malware zijn gevonden door het aantal exploits te worden gebracht, volksmond erkend te worden gebruikt in de ransomware aanslagen. De infecties worden gedaan door zich te richten geopend oplossingen via de TCP-poort. De aanslagen worden geautomatiseerd door een hacker bestuurde structuur die zoekt uit of de poort open. Als aan deze voorwaarde wordt voldaan zal de oplossing te controleren en krijgt ook informatie over, bestaande uit een versie en configuratiegegevens. Exploits evenals prominente gebruikersnaam en wachtwoord mixen kan worden gedaan. Wanneer het manipuleren geactiveerd tegen de kwetsbare code mijnwerkers zeker samen geïmplementeerd met de achterdeur. Dit zal het een dubbele infectie bieden.

Afgezien van deze technieken verschillende andere strategieën kunnen ook worden gebruikt. Mijnwerkers kunnen worden verspreid door phishing e-mails die de groothandel in een SPAM-achtige manier worden verstuurd en ook rekenen op social engineering trucs om de doelstellingen te verwarren recht te laten denken dat ze een bericht hebt ontvangen van een echte dienst of onderneming. Het virus bestanden kunnen ofwel direct worden bevestigd of ingebracht in het lichaam materialen die in multimedia-inhoud of boodschap koppelingen.

De daders kunnen produceren daarbij kwaadaardige landing pages die leverancier te downloaden webpagina's kan opleveren, software download websites en ook andere veelgebruikte locaties. Wanneer zij gebruik maken van vergelijkbaar verschijnen domein gerenommeerde adressen evenals de veiligheid en beveiligingscertificaten de individuen kunnen worden gedwongen tot het verbinden met hen. In veel gevallen alleen het openen van hen kan de mijnwerker infectie activeren.

Nog één techniek zou zeker gebruik te maken van haul service providers die kunnen worden verspreid met behulp van de bovengenoemde benaderingen of door middel van file sharing netwerken, BitTorrent is slechts een van een van de meest prominente. Het wordt vaak gebruikt om zowel legit software-applicatie en ook documenten, alsmede piraat inhoud te verspreiden. Twee van één van de meest prominente payload providers zijn de volgende:

Andere methoden die door de slechteriken kan worden beschouwd bestaan uit gebruik te maken van browser hijackers -unsafe plug-ins die geschikt zijn gemaakt met de meest populaire internet browsers. Ze worden naar de juiste repositories ingediend met nep evaluaties klant als ontwikkelaar kwalificaties. Vaak de beschrijvingen kunnen screenshots omvatten, videoclips en ook de uitgebreide samenvattingen belooft fantastisch attribuut verbeteringen evenals de prestaties optimalisaties. Maar bij de tranche van het gedrag van de beïnvloed browsers zal veranderen- klanten zal zeker vinden dat zij zullen worden omgeleid naar een hacker gecontroleerde touchdown webpagina en hun instellingen kunnen worden gewijzigd – de standaard startpagina, online zoekmachine evenals gloednieuwe tabs pagina.

Winlogui.exe: Analyse

De Winlogui.exe malware is een traditionele situatie van een cryptogeld mijnwerker die aan de opstelling van een scala aan activiteiten die schadelijk kunnen creëren. De belangrijkste doelstelling is ingewikkelde wiskundige banen die zeker zal profiteren van de beschikbare systeembronnen uit te voeren: processor, GPU, geheugen en harde schijf ruimte. De manier waarop ze werken is door het aanbrengen van een speciale server genaamd mining zwembad, waar de gewenste code is gedownload en geïnstalleerd. Zo snel als een van de taken wordt gedownload zal tegelijkertijd worden begonnen, tal van omstandigheden kunnen zo snel worden uitgevoerd bij. Wanneer een bepaalde taak is voltooid een ander zal zeker worden gedownload op zijn plaats en zal ook de lus zeker doorgaan tot het computersysteem is uitgeschakeld, de infectie wordt geëlimineerd of een ander soortgelijk gelegenheid gebeurt. Cryptogeld zal zeker worden gecompenseerd naar de correctionele controllers (hacken team of een eenzame cyberpunk) direct naar hun portemonnee.

Een onveilige kenmerk van deze groep van malware is dat voorbeelden als deze alle systeem bronnen kan nemen en ook praktisch de doelcomputer systeem zinloos totdat de dreiging daadwerkelijk is volledig weggedaan. De meerderheid van hen zijn onder andere een consistente installatie die ze echt moeilijk te verwijderen maakt. Deze opdrachten zullen aanpassingen aan alternatieven te starten maken, setup data en ook Windows-register waarden die ervoor zorgt dat de Winlogui.exe malware onmiddellijk beginnen zodra het computersysteem is ingeschakeld. Toegang tot recuperatie eten selecties en alternatieven kunnen worden geblokkeerd die verschillende hands-on biedt eliminatie overzichten vrijwel nutteloos.

Deze specifieke infectie zal zeker de configuratie van een Windows-service voor zichzelf, vast te houden aan de uitgevoerde veiligheid en beveiliging evaluatie ther zich te houden aan de activiteiten zijn waargenomen:

. Tijdens de mijnwerker procedures kunnen de gekoppelde malware te sluiten op dit moment met Windows services en third-party opgezet toepassingen. Door dit te doen de systeembeheerders misschien niet zien dat de belasting van bronnen afkomstig is van een andere procedure.

| Naam | Winlogui.exe |

|---|---|

| Categorie | Trojaans |

| Sub-categorie | cryptogeld Miner |

| gevaren | Hoog CPU-gebruik, Internet snelheidsreductie, PC crashes en bevriest en etc. |

| Hoofddoel | Om geld te verdienen voor cybercriminelen |

| Distributie | torrents, Gratis spellen, Cracked Apps, E-mail, dubieuze websites, exploits |

| Verwijdering | Installeren GridinSoft Anti-Malware op te sporen en te verwijderen Winlogui.exe |

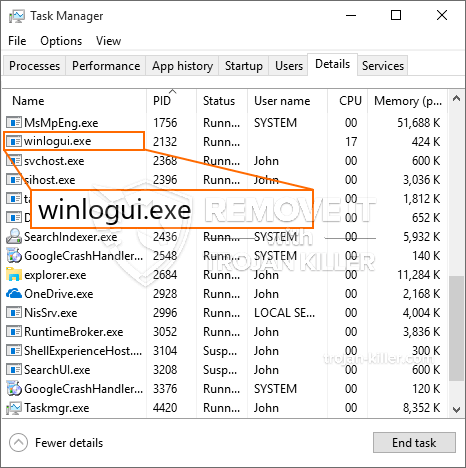

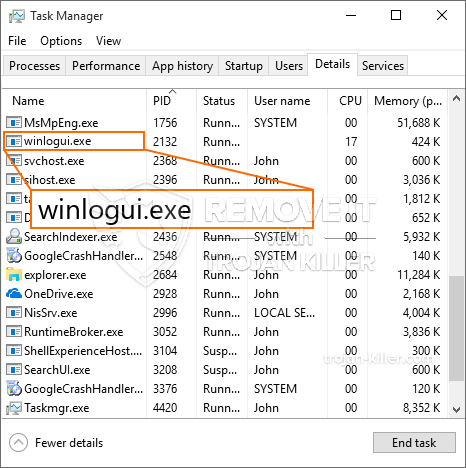

id =”81949″ align =”aligncenter” width =”600″] Winlogui.exe

Winlogui.exe

Dit soort malware-infecties zijn vooral betrouwbaar bij het uitvoeren van geavanceerde commando's als zo opgezet. Ze zijn gebaseerd op een modulaire structuur waardoor de criminele controllers om alle soorten van onveilige handelingen orkestreren. Een van de favoriete gevallen is de wijziging van het Windows-register – aanpassingen strings met elkaar verbonden door het besturingssysteem kan leiden tot ernstige prestaties onderbrekingen, alsook van de onmogelijkheid om toegang te krijgen tot Windows-oplossingen. Afhankelijk van de mate van modificaties kan bovendien maken de computer volledig zinloos. Aan de andere kant aanpassing van de Register-waarden afkomstig van een derde partij kan het opzetten van applicaties te ondermijnen. Sommige toepassingen kan mislukken om volledig te lanceren, terwijl anderen kunnen ineens stoppen met werken.

Deze specifieke mijnwerker in de bestaande versie is gericht op het extraheren van de Monero cryptogeld met een gewijzigde versie van XMRig CPU mijnbouw motor. Als de campagnes te bevestigen effectief dan de toekomstige varianten van het Winlogui.exe kan worden gelanceerd in de toekomst. Als de malware maakt gebruik van zwakke plekken in software om de beoogde gastheer te infecteren, het kan onderdeel van een schadelijke co-infectie met ransomware zo goed als Trojaanse paarden.

Verwijdering van Winlogui.exe is sterk aangeraden, omdat je het risico niet alleen een enorme kosten van elektriciteit lopen als het werkt op uw pc, maar de mijnwerker kan bovendien het verrichten van andere ongewenste activiteiten op en zelfs uw pc permanent beschadigen.

Winlogui.exe verwijderingsproces

STAP 1. Allereerst, je moet downloaden en te installeren GridinSoft Anti-Malware.

STAP 2. Dan moet je kiezen “Snelle scan” of “Volledige scan”.

STAP 3. Ren naar uw computer te scannen

STAP 4. Nadat de scan is voltooid, je nodig hebt om te klikken op “Van toepassing zijn” knop om Winlogui.exe verwijderen

STAP 5. Winlogui.exe verwijderd!

video Guide: Hoe wordt GridinSoft Anti-Malware gebruiken voor het verwijderen Winlogui.exe

Hoe te voorkomen dat uw pc wordt geïnfecteerd met “Winlogui.exe” in de toekomst.

Een krachtige antivirus oplossing die kan detecteren en blokkeren fileless malware is wat je nodig hebt! Traditionele oplossingen voor het detecteren van malware op basis van virusdefinities, en vandaar dat zij vaak niet kunnen detecteren “Winlogui.exe”. GridinSoft Anti-Malware biedt bescherming tegen alle vormen van malware, waaronder fileless malware zoals “Winlogui.exe”. GridinSoft Anti-Malware biedt cloud-gebaseerde gedrag analyzer om alle onbekende bestanden met inbegrip van zero-day malware te blokkeren. Deze technologie kan detecteren en volledig te verwijderen “Winlogui.exe”.