Een gloednieuw, zeer gevaarlijk cryptogeld mijnwerker virus daadwerkelijk is ontdekt door security wetenschappers. de malware, riep Lsma12.exe kunnen besmetten doel slachtoffers met behulp van een verscheidenheid van manieren. De essentie achter de Lsma12.exe mijnwerker is in dienst te nemen cryptogeld mijnwerker activiteiten op de computers van de slachtoffers om Monero symbolen bij patiënten uitgaven krijgen. Het resultaat van deze mijnwerker wordt de verhoogde elektrische energie kosten alsmede indien je laat het voor een langere aantal keren Lsma12.exe misschien zelfs uw computer systemen elementen beschadigen.

Lsma12.exe: distributiemethoden

De Lsma12.exe malware maakt gebruik 2 voorkeursmethoden waarbij gebruik wordt gemaakt aan te besmetten computersysteem doelen:

- Payload Levering via Prior Infecties. Als een oudere Lsma12.exe malware wordt uitgebracht op het slachtoffer systemen kunnen het zich direct bij te werken of te downloaden van een meer recente variatie. Dit is mogelijk door middel van de geïntegreerde upgrade commando dat de lancering krijgt. Dit gebeurt door het koppelen van een bepaalde vooraf gedefinieerde hacker gecontroleerde server die de malware code geeft. De gedownloade infectie zal zeker de naam van een Windows-service te verwerven en ook worden gepositioneerd in de “%systeem% temp” plaats. Vital gebouwen en het besturingssysteem configuratiebestanden worden omgezet om een meedogenloze en rustige infectie toestaan.

- Software Application Vulnerability Exploits. De meest recente variant van de Lsma12.exe malware daadwerkelijk zijn ontdekt te worden veroorzaakt door het aantal ondernemingen, volksmond begrepen te worden gebruikt in de ransomware aanslagen. De infecties worden gedaan door zich te richten geopend oplossingen via de TCP-poort. De slagen worden geautomatiseerd door een hacker bestuurde structuur die zoekt naar als de poort open. Als aan deze voorwaarde wordt voldaan zal de oplossing te scannen en gegevens op te halen met betrekking tot deze, inbegrip van elke vorm van versie en opstelling informatie. Ventures en ook prominent gebruikersnaam en wachtwoord combinaties kan worden gedaan. Wanneer de exploit geactiveerd tegen de kwetsbare code mijnwerkers samen worden geïmplementeerd met de achterdeur. Dit zal het een dubbele infectie.

Afgezien van deze benaderingen andere methoden kan gebruik worden gemaakt van de eveneens. Mijnwerkers kunnen worden verspreid door phishing e-mails die in bulk in een SPAM-achtige manier over social design trucs worden verzonden evenals hangen om de lijders verwarren recht te laten geloven dat ze een boodschap hebben verkregen van een echte oplossing of bedrijf. De infectie bestanden kan direct worden bevestigd of geplaatst in het lichaam materialen in multimedia-inhoud of boodschap weblinks.

De oplichters kan eveneens produceren kwaadaardige landing pages die leverancier download kan imiteren en pagina's te installeren, softwaretoepassing download websites en ook andere regelmatig benaderd gebieden. Wanneer zij gebruik maken van vergelijkbare schijnbare domein legitieme adressen evenals de veiligheid en beveiligingscertificaten de klanten zouden kunnen worden overgehaald recht in te voeren met hen. Soms zijn ze gewoon te openen kan de mijnwerker infectie veroorzaken.

Een andere benadering zou zijn om payload dragers die kunnen worden verspreid gebruik te maken van die technieken of met behulp van het delen van gegevens netwerken te gebruiken, BitTorrent is slechts een van een van de meest populaire. Het wordt vaak gebruikt om zowel legitieme software en documenten en ook piraten inhoud verspreiden. Twee van één van de meest geprefereerde haul carriers zijn de volgende::

Andere methoden die in aanmerking door de overtreders kunnen worden genomen zijn het gebruik van internet browser hijackers -Schadelijk plugins die verenigbaar zijn gemaakt met één van de meest geprefereerde web internet browsers. Ze worden naar de juiste repositories ingediende reviews valse gebruikers en ook ontwikkelaarsaanmeldingsgegevens. In de meeste gevallen kan de beschrijvingen screenshots omvatten, video's en ingewikkelde beschrijvingen veelbelovende geweldige functie verbeteringen en efficiency optimalisaties. Maar bij de installatie van het gedrag van de getroffen internet browsers zal zeker transformeren- mensen zullen ontdekken dat ze zullen worden omgeleid naar een hacker gecontroleerde touchdown pagina en ook hun opstellingen kunnen worden gewijzigd – de standaard startpagina, online zoekmachine en ook nieuwe tabbladen webpagina.

Lsma12.exe: Analyse

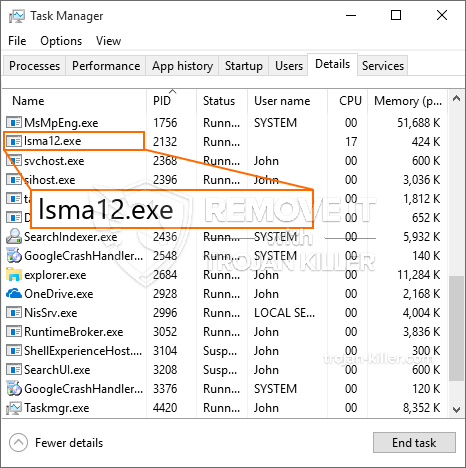

De Lsma12.exe malware is een traditioneel het geval van een cryptogeld mijnwerker die een beroep op haar regeling een groot aantal schadelijke activiteiten kan leiden. Zijn belangrijkste doel is om ingewikkelde wiskundige taken die zeker gebruik van de direct beschikbare systeembronnen zal doen: processor, GPU, geheugen en ruimte op de harde schijf. De middelen ze werken is door het aanbrengen van een unieke server genaamd mijnbouw zwembad vanaf waar de opgeroepen tot code wordt gedownload. Zodra één van de banen wordt gedownload zal tegelijkertijd worden begonnen, talrijke gevallen kan worden gegaan voor zodra. Wanneer een bepaalde taak is voltooid zal een ander worden gedownload in zijn gebied en de maas in de wet zal zeker doorgaan tot het computersysteem is uitgeschakeld, de infectie wordt verwijderd of een aanvullende soortgelijke gelegenheid gebeurt. Cryptogeld zal worden toegekend aan de criminele controllers (hacken groep of een eenzame cyberpunk) direct naar hun portemonnee.

Een gevaarlijke kenmerk van deze groep van malware is dat de voorbeelden die op deze lijkt een overzicht van alle systeembronnen te nemen en bijna maken het slachtoffer computer onbruikbaar totdat de dreiging daadwerkelijk volledig is verwijderd. De meeste van hen zijn voorzien van een meedogenloze setup die hen echt moeilijk te verwijderen maakt. Deze commando's zullen zeker aanpassingen om keuzes te starten maken, setup documenten evenals Windows-register waarden die zeker zal maken van de Lsma12.exe malware onmiddellijk beginnen wanneer de computer wordt ingeschakeld. Toegang tot recuperatie voedsel selecties evenals opties zou kunnen worden geblokkeerd die tal van handmatige verwijdering overzichten vrijwel nutteloos maakt.

Deze bijzondere infectie zal zeker de configuratie van een Windows-service voor zichzelf, vast te houden aan de uitgevoerde analyse Bescherming ther voldoen aan acties daadwerkelijk waargenomen:

. Tijdens de mijnwerker operaties de gekoppelde malware kan aansluiten op reeds met Windows services en ook derden geïnstalleerde toepassingen. Hierdoor kan het systeembeheerders niet opmerken dat de bron lading afkomstig van een andere procedure.

| Naam | Lsma12.exe |

|---|---|

| Categorie | Trojaans |

| Sub-categorie | cryptogeld Miner |

| gevaren | Hoog CPU-gebruik, Internet snelheidsreductie, PC crashes en bevriest en etc. |

| Hoofddoel | Om geld te verdienen voor cybercriminelen |

| Distributie | torrents, Gratis spellen, Cracked Apps, E-mail, dubieuze websites, exploits |

| Verwijdering | Installeren GridinSoft Anti-Malware op te sporen en te verwijderen Lsma12.exe |

Dit soort malware-infecties zijn vooral effectief bij het vervullen van geavanceerde commando's als zo opgezet. Ze zijn gebaseerd op een modulaire structuur waardoor de criminele controllers om allerlei schadelijke gewoonten orkestreren. Een van de favoriete gevallen is de wijziging van het Windows-register – wijzigingen strings met elkaar verbonden door het besturingssysteem kan leiden tot ernstige prestaties stoornissen evenals het gebrek aan vermogen om Windows-services toegankelijkheid triggeren. Beroep op de reikwijdte van modificaties kan eveneens maken het computersysteem volledig onbruikbaar. Aan de andere kant manipulatie van Registry waardes afkomstig van elk type van derden gemonteerd toepassingen kunnen ze ondermijnen. Sommige toepassingen kunnen stoppen met werken om volledig te lanceren, terwijl anderen onverwacht kan stoppen met werken.

Dit bepaalde mijnwerker in de huidige variant is gericht op het extraheren van de Monero cryptogeld met een gemodificeerde versie van XMRig CPU mijnbouw motor. Als de projecten succesvol blijken na dat toekomstige versies van de Lsma12.exe in de toekomst kan worden ingevoerd. Als de malware maakt gebruik van software kwetsbaarheden te besmetten doelhosts, het kan deel uitmaken van een schadelijke co-infectie met ransomware en Trojaanse paarden.

Verwijdering van Lsma12.exe wordt sterk aanbevolen, omdat je de kans niet alleen een grote elektrische energiekosten nemen als het werkt op uw pc, maar de mijnwerker kan hetzelfde doen andere ongewenste taken op en ook schade toebrengen aan uw COMPUTER permanent.

Lsma12.exe verwijderingsproces

STAP 1. Allereerst, je moet downloaden en te installeren GridinSoft Anti-Malware.

STAP 2. Dan moet je kiezen “Snelle scan” of “Volledige scan”.

STAP 3. Ren naar uw computer te scannen

STAP 4. Nadat de scan is voltooid, je nodig hebt om te klikken op “Van toepassing zijn” knop om Lsma12.exe verwijderen

STAP 5. Lsma12.exe verwijderd!

video Guide: Hoe wordt GridinSoft Anti-Malware gebruiken voor het verwijderen Lsma12.exe

Hoe te voorkomen dat uw pc wordt geïnfecteerd met “Lsma12.exe” in de toekomst.

Een krachtige antivirus oplossing die kan detecteren en blokkeren fileless malware is wat je nodig hebt! Traditionele oplossingen voor het detecteren van malware op basis van virusdefinities, en vandaar dat zij vaak niet kunnen detecteren “Lsma12.exe”. GridinSoft Anti-Malware biedt bescherming tegen alle vormen van malware, waaronder fileless malware zoals “Lsma12.exe”. GridinSoft Anti-Malware biedt cloud-gebaseerde gedrag analyzer om alle onbekende bestanden met inbegrip van zero-day malware te blokkeren. Deze technologie kan detecteren en volledig te verwijderen “Lsma12.exe”.