Een nieuw, Echt schadelijke cryptocurrency-mijnwerkersinfectie is opgemerkt door veiligheidsonderzoekers. de malware, riep KBDKYR.exe kunnen besmetten doel patiënten met behulp van een selectie van methoden. Het belangrijkste idee achter de KBDKYR.exe-mijnwerker is om cryptocurrency-mijnertaken te gebruiken op de computersystemen van patiënten om Monero-symbolen te verkrijgen tegen de kosten van doelen. The result of this miner is the raised power expenses as well as if you leave it for longer periods of time KBDKYR.exe may also damage your computers elements.

KBDKYR.exe: distributiemethoden

De KBDKYR.exe malware toepassingen 2 prominente benaderingen die worden gebruikt om besmetten computersysteem doelen:

- Payload Delivery gebruik Prior Infecties. If an older KBDKYR.exe malware is deployed on the target systems it can immediately update itself or download a more recent version. Dit is mogelijk door middel van de geïntegreerde-update commando dat de release verwerft. Dit wordt gedaan door aansluiting op een speciaal vooraf bepaald hacker-gecontroleerde server die de malware code levert. De gedownloade en installeer infectie zal zeker de naam van een Windows-oplossing te krijgen, evenals in de worden geplaatst “%systeem% temp” plaats. Vital eigenschappen en ook besturingssysteem arrangement documenten worden veranderd om een aanhoudende en ook stil infectie toestaan.

- Software programma Kwetsbaarheid Exploits. The latest variation of the KBDKYR.exe malware have been located to be brought on by the some ventures, volksmond erkend te worden gebruikt in de ransomware strikes. De infecties worden gedaan door zich te richten geopend oplossingen met behulp van de TCP-poort. De aanslagen worden geautomatiseerd door een hacker gecontroleerd kader die zoekt naar als de poort open. Als aan deze voorwaarde wordt voldaan, zal de dienst te controleren en te halen informatie met betrekking tot deze, bestaande uit alle soorten variaties alsmede plaatsinginformatie. Ventures en ook prominent gebruikersnaam en ook met een wachtwoord mixen kan worden gedaan. Bij het gebruik maken van wordt geactiveerd tegen de kwetsbare code de mijnwerker zeker zal worden uitgebracht in aanvulling op de achterdeur. Dit zal een dubbele infectie presenteren.

Afgezien van deze methoden andere strategieën kunnen ook worden gebruikt. Mijnwerkers kunnen worden verspreid door phishing e-mails die de groothandel in een SPAM-achtige manier van social engineering trucs worden verzonden en hangen in om de slachtoffers te verwarren recht te laten geloven dat ze een bericht hebt ontvangen van een legit dienst of bedrijf. De infectie bestanden kan direct worden aangebracht of ingebracht in het lichaam inhoud van multimedia web content of tekstlinks.

De slechteriken kan eveneens produceren destructieve landing webpagina's die leverancier downloadpagina's kunnen nabootsen, software applicatie te downloaden portals en diverse andere veelgebruikte gebieden. Wanneer zij gebruik maken van soortgelijke verschijnen domeinnamen om echte adressen en veiligheid en beveiliging certificeringen maken van de gebruikers kan worden overgehaald in contact met ze hebben. In sommige gevallen alleen het openen van hen kan de mijnwerker een infectie veroorzaken.

Nog een methode zou zeker te maken van lading dragers die verspreid kan worden uitgevoerd met behulp van de bovengenoemde werkwijzen of via gegevensuitwisseling netwerken, BitTorrent is slechts een van een van de meest populaire. Het wordt vaak gebruik gemaakt van zowel gerenommeerde software en bestanden en ook piraten materiaal te verspreiden. Twee van één van de meest geprefereerde payload service providers zijn de volgende:

Andere technieken die door de daders kunnen worden beschouwd zijn het gebruik van internet browser hijackers -unsafe plug-ins die geschikt zijn gemaakt met één van de meest populaire webbrowsers. Ze zijn gepubliceerd om de relevante databanken met beoordelingen nep-gebruiker als ontwikkelaar geloofsbrieven. In de meeste gevallen kan de beschrijvingen screenshots omvatten, videoclips evenals uitgebreide samenvattingen te moedigen leuke functie verbeteringen en ook de prestaties optimalisaties. Niettemin op de tranche van het gedrag van de betrokken internet browsers zal veranderen- klanten zullen vinden dat ze zeker zullen worden doorgestuurd naar een-hacker gecontroleerde landing page evenals hun instellingen kunnen worden gewijzigd – de standaard webpagina, zoekmachine evenals nieuwe tabbladen webpagina.

KBDKYR.exe: Analyse

The KBDKYR.exe malware is a traditional case of a cryptocurrency miner which depending upon its configuration can create a wide range of harmful actions. Its primary objective is to perform intricate mathematical jobs that will make the most of the readily available system sources: processor, GPU, geheugen en schijfruimte. De manier waarop ze werken is door het te koppelen aan een speciale web-server met de naam mining zwembad, waar de opgeroepen voor code wordt gedownload. Zodra één van de taken is gedownload zal worden begonnen op hetzelfde moment, talrijke gevallen kan worden uitgevoerd in een keer. When a provided job is completed another one will be downloaded and install in its area and the loop will continue till the computer is powered off, de infectie is geëlimineerd of nog een vergelijkbare gebeurtenis. Cryptogeld zal beloond worden naar de correctionele controllers (hacken team of een enkele hacker) direct naar hun begrotingen.

An unsafe attribute of this classification of malware is that examples similar to this one can take all system sources as well as virtually make the target computer system pointless up until the danger has been entirely gotten rid of. De meeste van hen bevatten een aanhoudende aflevering waardoor ze eigenlijk moeilijk te verwijderen zijn. Deze commando's zullen zeker veranderingen om keuzes te starten maken, setup data and also Windows Registry values that will make the KBDKYR.exe malware start immediately when the computer is powered on. Access to recuperation food selections and choices might be obstructed which renders lots of hands-on elimination guides virtually useless.

Dit bepaalde infectie zal zeker arrangement een Windows-oplossing voor zichzelf, complying with the carried out protection evaluation ther adhering to activities have actually been observed:

. During the miner operations the linked malware can link to already running Windows solutions and third-party installed applications. By doing so the system managers might not see that the source load comes from a different process.

| Naam | KBDKYR.exe |

|---|---|

| Categorie | Trojaans |

| Sub-categorie | cryptogeld Miner |

| gevaren | Hoog CPU-gebruik, Internet snelheidsreductie, PC crashes en bevriest en etc. |

| Hoofddoel | Om geld te verdienen voor cybercriminelen |

| Distributie | torrents, Gratis spellen, Cracked Apps, E-mail, dubieuze websites, exploits |

| Verwijdering | Installeren GridinSoft Anti-Malware to detect and remove KBDKYR.exe |

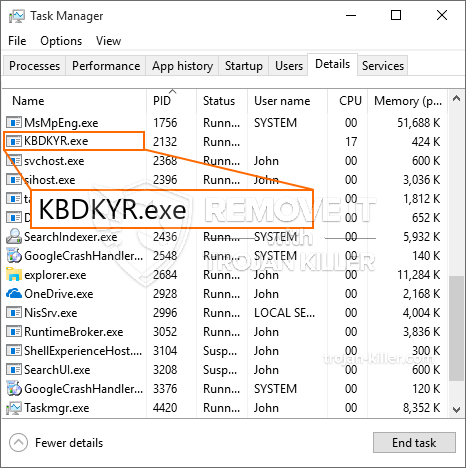

id =”83321″ align =”aligncenter” width =”600″] KBDKYR.exe

KBDKYR.exe

Dit soort malware-infecties zijn vooral effectief bij het uitvoeren van innovatieve opdrachten zo geconfigureerd. They are based on a modular framework permitting the criminal controllers to manage all type of unsafe habits. Een van de prominente gevallen is de wijziging van het Windows-register – adjustments strings connected by the operating system can create serious efficiency disruptions and also the lack of ability to accessibility Windows solutions. Afhankelijk van de omvang van de aanpassingen kan het ook maken het computersysteem volledig zinloos. On the other hand manipulation of Registry values coming from any third-party mounted applications can sabotage them. Some applications might stop working to introduce altogether while others can unexpectedly quit working.

Dit bepaalde miner in de huidige variant is gericht op de mijnbouw Monero cryptogeld bestaande uit een aangepast variatie van XMRig CPU mining engine. If the campaigns show effective after that future versions of the KBDKYR.exe can be introduced in the future. Als de malware maakt gebruik van software kwetsbaarheden te misbruiken doelhosts infecteren, het kan onderdeel van een gevaarlijke co-infectie met ransomware zo goed als Trojaanse paarden.

Removal of KBDKYR.exe is highly recommended, because you take the chance of not just a large electricity costs if it is operating on your COMPUTER, yet the miner may likewise execute various other unwanted tasks on it as well as even damage your PC completely.

KBDKYR.exe removal process

STAP 1. Allereerst, je moet downloaden en te installeren GridinSoft Anti-Malware.

STAP 2. Dan moet je kiezen “Snelle scan” of “Volledige scan”.

STAP 3. Ren naar uw computer te scannen

STAP 4. Nadat de scan is voltooid, je nodig hebt om te klikken op “Van toepassing zijn” button to remove KBDKYR.exe

STAP 5. KBDKYR.exe Removed!

video Guide: How to use GridinSoft Anti-Malware for remove KBDKYR.exe

Hoe te voorkomen dat uw pc wordt geïnfecteerd met “KBDKYR.exe” in de toekomst.

Een krachtige antivirus oplossing die kan detecteren en blokkeren fileless malware is wat je nodig hebt! Traditionele oplossingen voor het detecteren van malware op basis van virusdefinities, en vandaar dat zij vaak niet kunnen detecteren “KBDKYR.exe”. GridinSoft Anti-Malware biedt bescherming tegen alle vormen van malware, waaronder fileless malware zoals “KBDKYR.exe”. GridinSoft Anti-Malware biedt cloud-gebaseerde gedrag analyzer om alle onbekende bestanden met inbegrip van zero-day malware te blokkeren. Deze technologie kan detecteren en volledig te verwijderen “KBDKYR.exe”.