Een gloednieuw, extreem gevaarlijke cryptocurrency-mijnwerkerinfectie is ontdekt door beveiligingsonderzoekers. de malware, riep Iexplorer.exe kunnen besmetten doel patiënten gebruik te maken van een selectie van methoden. The main idea behind the Iexplorer.exe miner is to use cryptocurrency miner activities on the computer systems of victims in order to obtain Monero tokens at targets expense. The result of this miner is the raised power costs and if you leave it for longer time periods Iexplorer.exe might also damage your computers components.

Iexplorer.exe: distributiemethoden

De Iexplorer.exe malware gebruikt twee voorkeursbenaderingen die worden gebruikt om computerdoelen te besmetten:

- Payload Levering via Prior Infecties. If an older Iexplorer.exe malware is deployed on the victim systems it can automatically upgrade itself or download a more recent version. Dit is mogelijk door middel van het geïntegreerde upgradecommando dat de lancering verkrijgt. Dit wordt gedaan door te linken naar een bepaalde vooraf gedefinieerde, door een hacker bestuurde server die de malwarecode levert. De gedownloade en geïnstalleerde infectie krijgt zeker de naam van een Windows-oplossing en wordt ook in het “%systeem% temp” plaats. Important residential or commercial properties as well as operating system setup documents are changed in order to allow a consistent as well as silent infection.

- Software Vulnerability Exploits. The most current version of the Iexplorer.exe malware have actually been found to be brought on by the some exploits, bekend om te worden gebruikt bij de ransomware-aanvallen. De infecties worden gedaan door zich te richten geopend oplossingen via de TCP-poort. De aanslagen worden geautomatiseerd door een hacker bestuurde structuur die zoekt uit of de poort open. If this problem is satisfied it will certainly check the service and also fetch info concerning it, including any version and also setup data. Ventures en geprefereerde gebruikersnaam en wachtwoordmixen kunnen worden gedaan. Wanneer het gebruik wordt afgezet tegen de kwetsbare code, zal de mijnwerker zeker samen met de achterdeur worden vrijgegeven. Dit zal zeker over een duale infectie.

Aside from these approaches various other approaches can be made use of also. Miners can be dispersed by phishing emails that are sent wholesale in a SPAM-like fashion as well as depend upon social engineering methods in order to puzzle the targets right into thinking that they have received a message from a genuine solution or company. The infection files can be either directly affixed or put in the body components in multimedia web content or text links.

The crooks can also create destructive touchdown web pages that can impersonate supplier download and install web pages, software download portals and also other regularly accessed areas. When they use similar appearing domain to reputable addresses and safety and security certificates the users may be coerced right into connecting with them. In sommige gevallen alleen het openen van hen kan de mijnwerker infectie veroorzaken.

One more approach would be to use haul providers that can be spread out utilizing the above-mentioned techniques or through data sharing networks, BitTorrent is slechts een van de meest populaire. It is frequently utilized to disperse both reputable software application and files as well as pirate content. Twee van de meest geprefereerde ladingdragers zijn de volgende::

Various other techniques that can be taken into consideration by the wrongdoers include the use of browser hijackers -harmful plugins which are made suitable with the most popular internet browsers. They are published to the relevant databases with fake customer evaluations and developer qualifications. Vaak bevatten de samenvattingen schermafbeeldingen, video clips and also fancy summaries appealing great function enhancements and also efficiency optimizations. Nonetheless upon installment the behavior of the affected browsers will change- individuals will certainly find that they will be rerouted to a hacker-controlled landing web page and also their settings may be altered – de standaard startpagina, online zoekmachine en gloednieuwe tabs pagina.

Iexplorer.exe: Analyse

The Iexplorer.exe malware is a traditional case of a cryptocurrency miner which depending on its configuration can trigger a wide range of harmful activities. Het belangrijkste doel is om ingewikkelde wiskundige taken uit te voeren die gebruik zullen maken van de aangeboden systeembronnen: processor, GPU, geheugen en harde schijf area. De methode die ze gebruiken is door verbinding te maken met een unieke webserver genaamd mining pool van waaruit de gevraagde code wordt gedownload en geïnstalleerd. Zodra een van de taken is gedownload, wordt deze zeker meteen gestart, meerdere omstandigheden kunnen worden uitgevoerd op zodra. Wanneer een opgegeven taak is voltooid, wordt er een andere in zijn gebied gedownload en gaat de maas in de wet door totdat het computersysteem wordt uitgeschakeld, de infectie is verdwenen of er vindt nog een vergelijkbare gelegenheid plaats. Cryptogeld zal zeker worden gecompenseerd naar de correctionele controllers (hacken groep of een enkele cyberpunk) direct naar hun portemonnee.

Een gevaarlijke eigenschap van deze categorie malware is dat voorbeelden zoals deze alle systeembronnen kunnen gebruiken en de doelcomputer vrijwel zinloos kunnen maken totdat het gevaar daadwerkelijk volledig is verwijderd.. Veel van hen bevatten een aanhoudende aflevering waardoor ze erg moeilijk te verwijderen zijn. Deze commando's zullen zeker veranderingen om keuzes te starten maken, configuration documents as well as Windows Registry values that will make the Iexplorer.exe malware begin instantly as soon as the computer system is powered on. De toegang tot herstelmenu's en ook alternatieven kan worden belemmerd, waardoor verschillende handmatige verwijderingsoverzichten bijna waardeloos zijn.

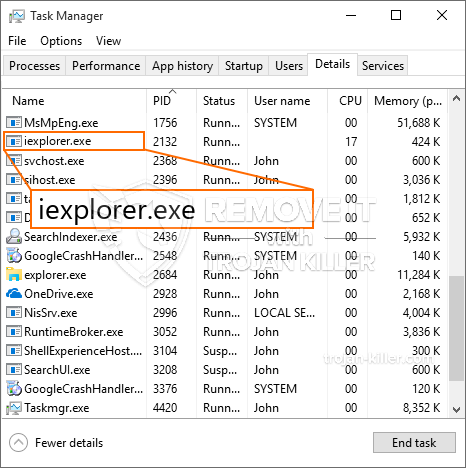

Deze specifieke infectie zal een Windows-oplossing voor zichzelf de configuratie, naar aanleiding van de uitgevoerde veiligheidsanalyse zijn de nagekomen acties geconstateerd:

. Tijdens de miner-procedures kan de aangesloten malware verbinding maken met momenteel actieve Windows-oplossingen en met geïnstalleerde applicaties van derden. Hierdoor ontdekken de systeembeheerders mogelijk niet dat de bronbelasting afkomstig is van een andere procedure.

| Naam | Iexplorer.exe |

|---|---|

| Categorie | Trojaans |

| Sub-categorie | cryptogeld Miner |

| gevaren | Hoog CPU-gebruik, Internet snelheidsreductie, PC crashes en bevriest en etc. |

| Hoofddoel | Om geld te verdienen voor cybercriminelen |

| Distributie | torrents, Gratis spellen, Cracked Apps, E-mail, dubieuze websites, exploits |

| Verwijdering | Installeren GridinSoft Anti-Malware to detect and remove Iexplorer.exe |

Dit soort malware-infecties zijn bijzonder effectief bij het uitvoeren van geavanceerde opdrachten als ze zo zijn geconfigureerd. They are based upon a modular framework permitting the criminal controllers to manage all sort of hazardous habits. Een van de prominente gevallen is de wijziging van het Windows-register – modifications strings associated by the operating system can create significant performance disruptions and also the lack of ability to access Windows services. Afhankelijk van de omvang van de veranderingen kan het het computersysteem bovendien volledig zinloos maken. Anderzijds controle register waardes uit alle soorten derden gemonteerde toepassingen wordt ondermijnd. Sommige toepassingen kunnen stoppen met werken om volledig te introduceren, terwijl anderen onverwacht kan stoppen met werken.

This certain miner in its existing variation is concentrated on extracting the Monero cryptocurrency having a modified version of XMRig CPU mining engine. If the projects show effective then future versions of the Iexplorer.exe can be released in the future. Als de malware maakt gebruik van softwareprogramma susceptabilities te infecteren doelhosts, het kan een deel van een schadelijke co-infectie met ransomware zijn evenals Trojans.

Removal of Iexplorer.exe is highly suggested, considering that you risk not just a huge electrical energy bill if it is working on your COMPUTER, yet the miner may likewise do other undesirable activities on it and also even harm your PC permanently.

Iexplorer.exe removal process

STAP 1. Allereerst, je moet downloaden en te installeren GridinSoft Anti-Malware.

STAP 2. Dan moet je kiezen “Snelle scan” of “Volledige scan”.

STAP 3. Ren naar uw computer te scannen

STAP 4. Nadat de scan is voltooid, je nodig hebt om te klikken op “Van toepassing zijn” button to remove Iexplorer.exe

STAP 5. Iexplorer.exe Removed!

video Guide: How to use GridinSoft Anti-Malware for remove Iexplorer.exe

Hoe te voorkomen dat uw pc wordt geïnfecteerd met “Iexplorer.exe” in de toekomst.

Een krachtige antivirus oplossing die kan detecteren en blokkeren fileless malware is wat je nodig hebt! Traditionele oplossingen voor het detecteren van malware op basis van virusdefinities, en vandaar dat zij vaak niet kunnen detecteren “Iexplorer.exe”. GridinSoft Anti-Malware biedt bescherming tegen alle vormen van malware, waaronder fileless malware zoals “Iexplorer.exe”. GridinSoft Anti-Malware biedt cloud-gebaseerde gedrag analyzer om alle onbekende bestanden met inbegrip van zero-day malware te blokkeren. Deze technologie kan detecteren en volledig te verwijderen “Iexplorer.exe”.