Een nieuw, zeer gevaarlijke cryptocurrency miner-infectie is gevonden door beschermingswetenschappers. de malware, riep iexplore.exe kunnen besmetten doel patiënten met behulp van een scala aan methoden. Het belangrijkste idee achter de Iexplore.exe-mijnwerker is om cryptocurrency-mijnwerkeractiviteiten in te zetten op de computers van slachtoffers om Monero-symbolen te verkrijgen op kosten van de slachtoffers. Het eindresultaat van deze mijnwerker zijn de verhoogde elektriciteitskosten en als u het langere tijd laat staan, kan Iexplore.exe zelfs uw computercomponenten beschadigen.

iexplore.exe: distributiemethoden

De iexplore.exe malware maakt gebruik 2 prominente methoden die worden gebruikt om computerdoelen te infecteren:

- Payload bezorging via Prior Infecties. Als een oudere Iexplore.exe-malware wordt geïmplementeerd op de systemen van het slachtoffer, kan deze zichzelf onmiddellijk upgraden of een recentere versie downloaden en installeren. Dit is mogelijk met behulp van de geïntegreerde update-opdracht die de release krijgt. Dit gebeurt door verbinding met een bepaalde vooraf gedefinieerde hacker gecontroleerde webserver die malware code geeft. Het gedownloade en geïnstalleerde virus krijgt zeker de naam van een Windows-oplossing en wordt ook in het “%systeem% temp” plaats. Essentiële woningen en actieve systeemconfiguratiedocumenten worden gewijzigd om zowel een aanhoudende als een stille infectie mogelijk te maken.

- Software Vulnerability Exploits. De meest recente versie van de Iexplore.exe-malware is daadwerkelijk gelokaliseerd om te worden geactiveerd door sommige ondernemingen, algemeen begrepen te worden gebruikt in de ransomware aanslagen. De infecties worden gedaan door zich te richten geopend diensten via de TCP-poort. De aanslagen worden geautomatiseerd door een hacker gecontroleerd kader dat bedoeld indien de poort open. Als aan deze voorwaarde is voldaan, wordt de service gescand en wordt er informatie over opgehaald, waaronder een versie en setup data. Er kunnen zowel uitbuitingen als prominente combinaties van gebruikersnaam en wachtwoord worden gedaan. Wanneer de manipulatie wordt veroorzaakt tegen de kwetsbare code, zal de miner zeker samen met de achterdeur worden vrijgegeven. Dit zal het een dubbele infectie bieden.

Naast deze benaderingen kunnen ook verschillende andere technieken worden gebruikt. Mijnwerkers kunnen worden verspreid door phishing-e-mails die in bulk worden verzonden op een SPAM-achtige manier en die afhankelijk zijn van sociale ontwerptechnieken om de slachtoffers te laten denken dat ze daadwerkelijk een bericht hebben ontvangen van een echte dienst of bedrijf. De infectiebestanden kunnen rechtstreeks worden bijgevoegd of ingevoegd in de inhoud van het hoofdgedeelte van multimedia-webinhoud of berichtlinks.

De boeven kunnen ook schadelijke bestemmingspagina's ontwikkelen die zich kunnen voordoen als webpagina's voor het downloaden van leveranciers, portals voor het downloaden van softwareprogramma's en diverse andere vaak bezochte plaatsen. Wanneer ze een domein gebruiken dat lijkt op echte adressen en veiligheids- en beveiligingscertificaten, kunnen de individuen direct worden overgehaald om met hen te communiceren. Soms zijn ze gewoon te openen kan de mijnwerker infectie activeren.

Een andere techniek zou zijn om gebruik te maken van aanbieders van transportdiensten die kunnen worden verspreid met behulp van de bovengenoemde methoden of via netwerken voor het delen van bestanden, BitTorrent is slechts een van de meest prominente. Het wordt vaak gebruikt om zowel gerenommeerde softwaretoepassingen als bestanden en ook illegale inhoud te verspreiden. 2 één van de meest geprefereerde lading dragers worden de volgende:

Andere benaderingen die door wetsovertreders kunnen worden overwogen, zijn het gebruik van browserkapers - gevaarlijke plug-ins die compatibel zijn gemaakt met de meest prominente webbrowsers. Ze worden geüpload naar de juiste repositories met neprecensies van klanten en ook met ontwerpkwalificaties. In veel gevallen kan de samenvattingen screenshots omvatten, videoclips en uitgebreide beschrijvingen die geweldige functieverbeteringen en efficiëntie-optimalisaties aanmoedigen. Desalniettemin zal bij de installatie het gedrag van de betrokken webbrowsers veranderen- klanten zullen zeker merken dat ze zullen worden omgeleid naar een hacker-gecontroleerde touchdown-pagina en dat hun instellingen kunnen worden gewijzigd – de standaard webpagina, zoekmachine evenals nieuwe tabs pagina.

iexplore.exe: Analyse

De Iexplore.exe-malware is een traditioneel exemplaar van een cryptocurrency-mijnwerker die, afhankelijk van de indeling, een breed scala aan gevaarlijke acties kan veroorzaken. Het belangrijkste doel is om complexe wiskundige taken uit te voeren die zeker het meeste uit de beschikbare systeembronnen zullen halen: processor, GPU, geheugen en ook de ruimte op de harde schijf. De manier waarop ze werken, is door verbinding te maken met een speciale webserver genaamd mining-zwembad, waar de benodigde code wordt gedownload. Zodra een van de taken is gedownload, wordt deze meteen gestart, talrijke gevallen kan worden gegaan voor een keer. Wanneer een aangeboden baan is voltooid, zal er zeker een extra worden gedownload op zijn locatie en de maas in de wet zal doorgaan totdat de computer wordt uitgeschakeld, de infectie wordt verwijderd of extra vergelijkbare gebeurtenis plaatsvindt. Cryptogeld zal worden toegekend aan de criminele controllers (hacken team of een eenzame hacker) direct naar hun portemonnee.

Een schadelijk kenmerk van deze classificatie van malware is dat voorbeelden zoals deze alle systeembronnen kunnen nemen en de computer van het slachtoffer praktisch zinloos kunnen maken totdat het risico daadwerkelijk volledig is geëlimineerd. De meeste hebben een aanhoudende installatie waardoor ze eigenlijk een uitdaging zijn om er vanaf te komen. Deze commando's zullen zeker aanpassingen maken in keuzes, configuratiebestanden en Windows-registerwaarden die ervoor zorgen dat de Iexplore.exe-malware automatisch start zodra de computer wordt ingeschakeld. De toegankelijkheid van voedselkeuzes en alternatieven voor recuperatie kan worden belemmerd, wat talrijke handbediende eliminatieoverzichten praktisch onbruikbaar maakt.

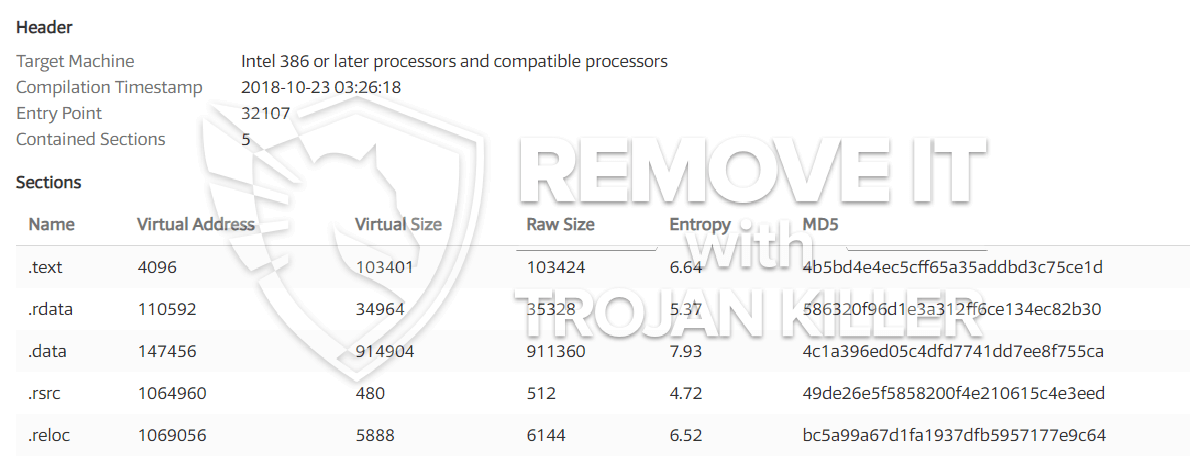

Dit bepaalde infectie zal opstelling een Windows-service voor zichzelf, na de uitgevoerde beschermingsanalyse zijn er volgende activiteiten waargenomen:

. Tijdens de mijnwerkzaamheden kan de gekoppelde malware verbinding maken met Windows-services die momenteel worden uitgevoerd en met applicaties van derden. Hierdoor merken de systeembeheerders mogelijk niet dat de bronbelasting afkomstig is van een afzonderlijke procedure.

| Naam | iexplore.exe |

|---|---|

| Categorie | Trojaans |

| Sub-categorie | cryptogeld Miner |

| gevaren | Hoog CPU-gebruik, Internet snelheidsreductie, PC crashes en bevriest en etc. |

| Hoofddoel | Om geld te verdienen voor cybercriminelen |

| Distributie | torrents, Gratis spellen, Cracked Apps, E-mail, dubieuze websites, exploits |

| Verwijdering | Installeren GridinSoft Anti-Malware om Iexplore.exe te detecteren en te verwijderen |

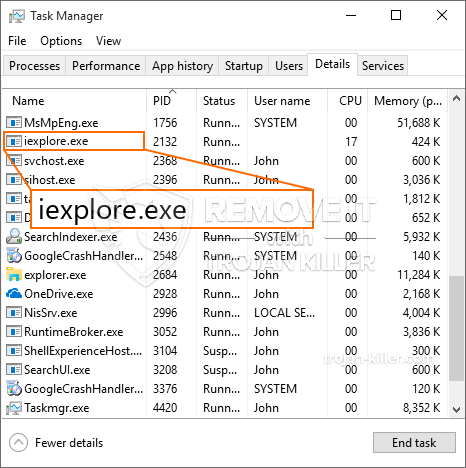

id =”82323″ align =”aligncenter” width =”600″] iexplore.exe

iexplore.exe

Dit soort malware-infecties zijn specifiek effectief bij het uitvoeren van innovatieve opdrachten, indien zo geconfigureerd. Ze zijn gebaseerd op een modulaire structuur waardoor de criminele controllers om allerlei gevaarlijke gewoontes te coördineren. Onder de populaire gevallen is de wijziging van het Windows-register – Aanpassingsreeksen die door het besturingssysteem zijn verbonden, kunnen ernstige verstoringen van de efficiëntie veroorzaken, evenals het onvermogen om toegang te krijgen tot Windows-oplossingen. Afhankelijk van de omvang van de veranderingen kan dit het computersysteem eveneens totaal zinloos maken. Aan de andere kant kan de controle van registerwaarden die behoren tot elk type van externe gekoppelde applicaties deze saboteren. Sommige toepassingen worden mogelijk niet helemaal geïntroduceerd, terwijl andere plotseling kunnen stoppen met werken.

Deze bepaalde mijnwerker in zijn huidige versie is gericht op het delven van de Monero-cryptocurrency met een aangepaste variant van de XMRig CPU-mijnengine. Als de campagnes daarna succesvol blijken te zijn, kunnen toekomstige variaties van de Iexplore.exe in de toekomst worden geïntroduceerd. Als de malware maakt gebruik van software susceptabilities te infecteren doelhosts, het kan zijn onderdeel van een schadelijke co-infectie met ransomware en ook Trojaanse paarden.

Het verwijderen van Iexplore.exe wordt sterk aangeraden, aangezien u de kans grijpt niet alleen hoge elektriciteitskosten te betalen als het op uw COMPUTER werkt, toch kan de mijnwerker er ook verschillende andere ongewenste taken op uitvoeren en zelfs uw COMPUTER volledig beschadigen.

Iexplore.exe verwijderingsproces

STAP 1. Allereerst, je moet downloaden en te installeren GridinSoft Anti-Malware.

STAP 2. Dan moet je kiezen “Snelle scan” of “Volledige scan”.

STAP 3. Ren naar uw computer te scannen

STAP 4. Nadat de scan is voltooid, je nodig hebt om te klikken op “Van toepassing zijn” knop om Iexplore.exe te verwijderen

STAP 5. Iexplore.exe verwijderd!

video Guide: Hoe GridinSoft Anti-Malware te gebruiken voor het verwijderen van Iexplore.exe

Hoe te voorkomen dat uw pc wordt geïnfecteerd met “iexplore.exe” in de toekomst.

Een krachtige antivirus oplossing die kan detecteren en blokkeren fileless malware is wat je nodig hebt! Traditionele oplossingen voor het detecteren van malware op basis van virusdefinities, en vandaar dat zij vaak niet kunnen detecteren “iexplore.exe”. GridinSoft Anti-Malware biedt bescherming tegen alle vormen van malware, waaronder fileless malware zoals “iexplore.exe”. GridinSoft Anti-Malware biedt cloud-gebaseerde gedrag analyzer om alle onbekende bestanden met inbegrip van zero-day malware te blokkeren. Deze technologie kan detecteren en volledig te verwijderen “iexplore.exe”.