Een gloednieuw, zeer gevaarlijke cryptocurrency miner-infectie is gevonden door beveiligingsonderzoekers. de malware, riep icsys.icn.exe kan doelwitslachtoffers besmetten met behulp van een selectie van middelen. Het belangrijkste punt achter de ICSYS.ICN.EXE-mijnwerker is om cryptocurrency-mijnwerkerstaken op de computers van patiënten te gebruiken om Monero-tokens op kosten van de patiënt te verwerven. Het eindresultaat van deze mijnwerker is de verhoogde stroomkosten en ook als u het voor langere tijd laat, kan ICSYS.ICN.EXE ook uw computercomponenten beschadigen.

icsys.icn.exe: distributiemethoden

De icsys.icn.exe malware maakt gebruik van twee belangrijke methoden die worden gebruikt voor het computersysteem doelen verontreinigen:

- Payload Levering via Prior Infecties. Het eindresultaat van deze mijnwerker is de verhoogde stroomkosten en ook als u het voor langere tijd laat, kan ICSYS.ICN.EXE ook uw computercomponenten beschadigen. Dit is mogelijk door middel van de ingebouwde upgradeopdracht die de release krijgt. Dit gebeurt door aan een bepaald vooraf gedefinieerd hacker-gecontroleerde server die de malware code geeft. De gedownloade virus zal zeker de naam van een Windows-service te verkrijgen, evenals in het worden gebracht “%systeem% temp” plaats. Vitale woningen en ook documenten met besturingssystemen worden gewijzigd om een meedogenloze en ook stille infectie mogelijk te maken.

- Software Vulnerability Exploits. Het eindresultaat van deze mijnwerker is de verhoogde stroomkosten en ook als u het voor langere tijd laat, kan ICSYS.ICN.EXE ook uw computercomponenten beschadigen, beroemde begrepen te worden gebruikt in de ransomware strikes. De infecties worden gedaan door zich te richten geopend diensten via de TCP-poort. De aanslagen worden geautomatiseerd door een hacker gecontroleerd kader dat bedoeld indien de poort open. Als aan deze voorwaarde is voldaan, zal het zeker de oplossing controleren en de details erover herstellen, inclusief alle soorten versies en ook instellingsgegevens. Exploits en ook populaire combinaties van gebruikersnaam en wachtwoord kunnen worden gedaan. Wanneer de manipulatie wordt veroorzaakt versus de kwetsbare code, zal de miner zeker samen met de achterdeur worden vrijgegeven. Dit zal het een dubbele infectie bieden.

Naast deze technieken kunnen ook andere strategieën worden gebruikt. Mijnwerkers kunnen worden gedistribueerd door phishing-e-mails die op een SPAM-achtige manier worden verzonden en ook afhankelijk zijn van social engineering-methoden om de patiënten te verbazen dat ze geloven dat ze daadwerkelijk een bericht hebben ontvangen van een gerenommeerde oplossing of bedrijf. De virusbestanden kunnen rechtstreeks worden aangesloten of in de lichaamsonderdelen worden geplaatst in multimedia-webcontent of berichtkoppelingen.

De criminelen kunnen ook schadelijke touchdown-webpagina's ontwikkelen die download- en installatiepagina's van leveranciers kunnen opleveren, portals voor het downloaden van softwareprogramma's en diverse andere vaak gebruikte gebieden. Wanneer ze een vergelijkbaar klinkend domein gebruiken voor legitieme adressen en veiligheidscertificeringen, kunnen de klanten worden gedwongen contact met hen op te nemen. In sommige gevallen is ze gewoon het openen kan de mijnwerker infectie veroorzaken.

Een andere benadering zou zeker zijn om gebruik te maken van aanbieders van nuttige lading die kunnen worden verspreid door gebruik te maken van de bovengenoemde benaderingen of door het gebruik van netwerken voor het delen van documenten, BitTorrent is een van de meest prominente. Het wordt vaak gebruikt om zowel legitiem softwareprogramma als ook bestanden en ook piratenmateriaal te verspreiden. Twee van de meest geprefereerde aanbieders van nuttige lading zijn de volgende:

Andere benaderingen die door wetsovertreders kunnen worden overwogen, zijn het gebruik van webbrowser-hijackers - onveilige plug-ins die geschikt zijn gemaakt met een van de meest prominente internetbrowsers. Ze worden voorgelegd aan de relevante repositories met nepgebruikersgetuigenissen en ook kwalificaties voor programmeurs. In veel gevallen kan de beschrijvingen bestaan uit screenshots, videoclips en ook ingewikkelde samenvattingen die aanspreken op fantastische functieverbeteringen en ook prestatieoptimalisaties. Desalniettemin zal bij installatie het gedrag van de getroffen browsers zeker veranderen- klanten zullen zeker ontdekken dat ze worden omgeleid naar een door een hacker bestuurde touchdown-webpagina en dat hun instellingen kunnen worden gewijzigd – de standaard startpagina, internet zoekmachine en ook gloednieuwe tabs webpagina.

icsys.icn.exe: Analyse

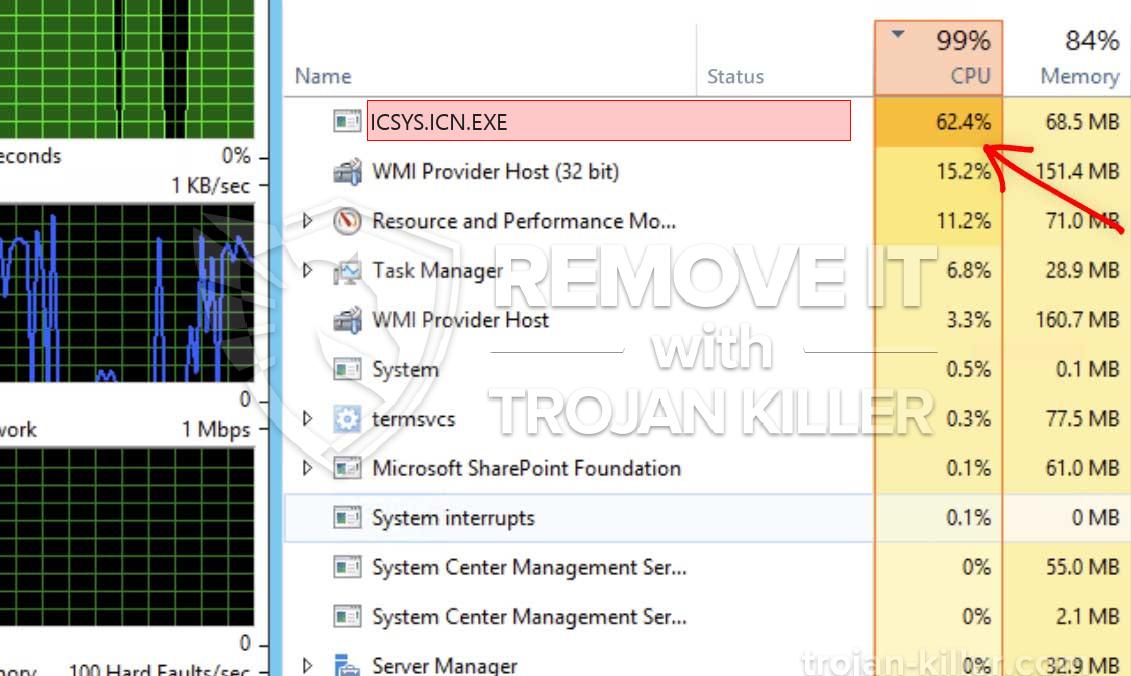

Het eindresultaat van deze mijnwerker is de verhoogde stroomkosten en ook als u het voor langere tijd laat, kan ICSYS.ICN.EXE ook uw computercomponenten beschadigen. Het primaire doel is om gecompliceerde wiskundige taken uit te voeren die zeker het meeste uit de beschikbare systeembronnen zullen halen: processor, GPU, geheugen en ook de ruimte op de harde schijf. Het primaire doel is om gecompliceerde wiskundige taken uit te voeren die zeker het meeste uit de beschikbare systeembronnen zullen halen. Zodra een van de taken is gedownload, wordt deze zeker gelijktijdig gestart, tal van omstandigheden kan worden uitgevoerd in een keer. Het primaire doel is om gecompliceerde wiskundige taken uit te voeren die zeker het meeste uit de beschikbare systeembronnen zullen halen, de infectie is geëlimineerd of extra vergelijkbare gebeurtenis voordoet. Cryptogeld zal worden gecompenseerd voor de criminele controllers (hacken groep of een enkele cyberpunk) direct naar hun portemonnee.

Het primaire doel is om gecompliceerde wiskundige taken uit te voeren die zeker het meeste uit de beschikbare systeembronnen zullen halen. Het primaire doel is om gecompliceerde wiskundige taken uit te voeren die zeker het meeste uit de beschikbare systeembronnen zullen halen. Deze commando's zullen zeker wijzigingen in laarsopties maken, arrangementdocumenten en Windows-registerwaarden die ervoor zorgen dat de ICSYS.ICN.EXE-malware onmiddellijk begint zodra het computersysteem wordt ingeschakeld. arrangementdocumenten en Windows-registerwaarden die ervoor zorgen dat de ICSYS.ICN.EXE-malware onmiddellijk begint zodra het computersysteem wordt ingeschakeld.

Deze bijzondere infectie zal het inrichten van een Windows-service voor zichzelf, arrangementdocumenten en Windows-registerwaarden die ervoor zorgen dat de ICSYS.ICN.EXE-malware onmiddellijk begint zodra het computersysteem wordt ingeschakeld:

. Zodra de infectie is gemaakt, wordt er zeker een netwerkpoort geopend voor het doorgeven van de verzamelde gegevens. Zodra de infectie is gemaakt, wordt er zeker een netwerkpoort geopend voor het doorgeven van de verzamelde gegevens.

| Naam | icsys.icn.exe |

|---|---|

| Categorie | Trojaans |

| Sub-categorie | cryptogeld Miner |

| gevaren | Hoog CPU-gebruik, Internet snelheidsreductie, PC crashes en bevriest en etc. |

| Hoofddoel | Om geld te verdienen voor cybercriminelen |

| Distributie | torrents, Gratis spellen, Cracked Apps, E-mail, dubieuze websites, exploits |

| Verwijdering | Installeren GridinSoft Anti-Malware op te sporen en te verwijderen Icsys.icn.exe |

Dit soort malware-infecties zijn bijzonder betrouwbaar bij het uitvoeren van geavanceerde commando's indien zo geconfigureerd. Dit soort malware-infecties zijn bijzonder betrouwbaar bij het uitvoeren van geavanceerde commando's indien zo geconfigureerd. Een van de opvallende voorbeelden is de wijziging van het Windows-register – Dit soort malware-infecties zijn bijzonder betrouwbaar bij het uitvoeren van geavanceerde commando's indien zo geconfigureerd. Afhankelijk van de omvang van de veranderingen kan het ook het computersysteem volkomen zinloos maken. Dit soort malware-infecties zijn bijzonder betrouwbaar bij het uitvoeren van geavanceerde commando's indien zo geconfigureerd. Sommige toepassingen kan kort om volledig te lanceren vallen, terwijl anderen kunnen ineens stoppen met werken.

Dit soort malware-infecties zijn bijzonder betrouwbaar bij het uitvoeren van geavanceerde commando's indien zo geconfigureerd. Dit soort malware-infecties zijn bijzonder betrouwbaar bij het uitvoeren van geavanceerde commando's indien zo geconfigureerd. Als de malware maakt gebruik van software programma susceptabilities tot doel hosts te infecteren, het kan zijn onderdeel van een gevaarlijke co-infectie met ransomware en ook Trojaanse paarden.

Eliminatie van ICSYS.ICN.EXE wordt sterk aanbevolen, Eliminatie van ICSYS.ICN.EXE wordt sterk aanbevolen, Eliminatie van ICSYS.ICN.EXE wordt sterk aanbevolen.

Icsys.icn.exe verwijderingsproces

STAP 1. Allereerst, je moet downloaden en te installeren GridinSoft Anti-Malware.

STAP 2. Dan moet je kiezen “Snelle scan” of “Volledige scan”.

STAP 3. Ren naar uw computer te scannen

STAP 4. Nadat de scan is voltooid, je nodig hebt om te klikken op “Van toepassing zijn” knop om Icsys.icn.exe verwijderen

STAP 5. Icsys.icn.exe verwijderd!

video Guide: Hoe wordt GridinSoft Anti-Malware gebruiken voor het verwijderen Icsys.icn.exe

Hoe te voorkomen dat uw pc wordt geïnfecteerd met “icsys.icn.exe” in de toekomst.

Een krachtige antivirus oplossing die kan detecteren en blokkeren fileless malware is wat je nodig hebt! Traditionele oplossingen voor het detecteren van malware op basis van virusdefinities, en vandaar dat zij vaak niet kunnen detecteren “icsys.icn.exe”. GridinSoft Anti-Malware biedt bescherming tegen alle vormen van malware, waaronder fileless malware zoals “icsys.icn.exe”. GridinSoft Anti-Malware biedt cloud-gebaseerde gedrag analyzer om alle onbekende bestanden met inbegrip van zero-day malware te blokkeren. Deze technologie kan detecteren en volledig te verwijderen “icsys.icn.exe”.