Een nieuw, echt schadelijke cryptocurrency miner-infectie is geïdentificeerd door veiligheidsonderzoekers. de malware, riep Brhost.exe kan doelslachtoffers infecteren door gebruik te maken van verschillende methoden. De essentie achter de Brhost.exe-mijnwerker is om cryptocurrency-mijnwerkerstaken op de computers van slachtoffers te gebruiken om Monero-symbolen op kosten van de slachtoffers te krijgen. Het resultaat van deze mijnwerker is de verhoogde energiekosten en als u hem voor langere tijd laat staan, kan Brhost.exe ook uw computeronderdelen beschadigen.

Brhost.exe: distributiemethoden

De Brhost.exe malware maakt gebruik 2 prominente technieken die worden gebruikt om computerdoelen te besmetten:

- Payload Levering via Prior Infecties. Als een oudere Brhost.exe-malware wordt vrijgegeven op de systemen van de getroffenen, kan deze zichzelf automatisch upgraden of een recentere variant downloaden. Dit is mogelijk via het geïntegreerde upgrade-commando dat de release verkrijgt. Dit wordt gedaan door te koppelen aan een specifieke vooraf gedefinieerde hacker gecontroleerde server die de malware code levert. Het gedownloade virus zal zeker de naam van een Windows-oplossing krijgen en in de “%systeem% temp” Gebied. Essentiële gebouwen en ook gegevens over de indeling van het lopende systeem worden gewijzigd om een aanhoudende en stille infectie mogelijk te maken.

- Software programma Kwetsbaarheid Exploits. De meest recente variant van de Brhost.exe-malware is gelokaliseerd om te worden veroorzaakt door enkele exploits, beroemde erkend te worden gebruikt in de ransomware aanslagen. De infecties worden gedaan door zich te richten geopend diensten via de TCP-poort. De aanvallen zijn geautomatiseerd door een hacker gecontroleerd kader die opkijkt als de poort open. Als aan deze voorwaarde is voldaan, wordt de oplossing gecontroleerd en worden details hierover opgehaald, bestaande uit alle variatie- en configuratie-informatie. Ventures en populaire gebruikersnaam en wachtwoordmixen kunnen worden gedaan. Wanneer de manipulatie wordt veroorzaakt tegen de kwetsbare code, wordt de miner samen met de achterdeur vrijgegeven. Dit zal zeker bieden een dubbele infectie.

Naast deze methoden kunnen ook verschillende andere benaderingen worden gebruikt. Mijnwerkers kunnen worden verspreid door phishing-e-mails die op een SPAM-achtige manier in het groot worden verzonden, en kunnen ook vertrouwen op social engineering-trucs om de patiënten te laten geloven dat ze een bericht hebben ontvangen van een gerenommeerde dienst of bedrijf. De infectiegegevens kunnen direct worden verbonden of in de lichaamscomponenten worden geplaatst in multimedia-inhoud of weblinks van berichten.

De overtreders kunnen bovendien kwaadaardige touchdown-webpagina's ontwikkelen die kunnen leiden tot download- en installatiepagina's van leveranciers, downloadportalen voor softwareprogramma's en andere vaak bezochte plaatsen. Wanneer ze domeinnamen gebruiken die vergelijkbaar zijn met echte adressen en ook beveiligingscertificaten gebruiken, kunnen de individuen worden overgehaald om contact met hen op te nemen. Soms zijn ze gewoon te openen kan de mijnwerker infectie activeren.

Een andere methode zou zeker zijn om gebruik te maken van payload-providers die kunnen worden verspreid met behulp van de bovengenoemde benaderingen of via netwerken voor het delen van documenten, BitTorrent is een van een van de meest geprefereerde. Het wordt vaak gebruikt om zowel gerenommeerde softwareapplicaties als documenten en piratenmateriaal te verspreiden. 2 van de meest populaire payload-providers zijn de volgende:

Andere methoden die door de slechteriken kunnen worden overwogen, zijn onder meer het gebruik van browserkapers - schadelijke plug-ins die geschikt zijn gemaakt met een van de meest populaire webbrowsers. Ze worden gepubliceerd in de relevante repositories met valse gebruikersevaluaties en ook met kwalificaties van ontwikkelaars. Vaak de beschrijvingen kunnen zijn screenshots, videoclips en mooie samenvattingen die uitstekende attribuutverbeteringen en ook prestatie-optimalisaties beloven. Desalniettemin zullen bij aflevering de gewoonten van de getroffen internetbrowsers zeker veranderen- klanten zullen merken dat ze worden omgeleid naar een door een hacker gecontroleerde touchdown-webpagina en dat hun instellingen mogelijk worden gewijzigd – de standaard startpagina, internet zoekmachine en ook gloednieuwe tabs pagina.

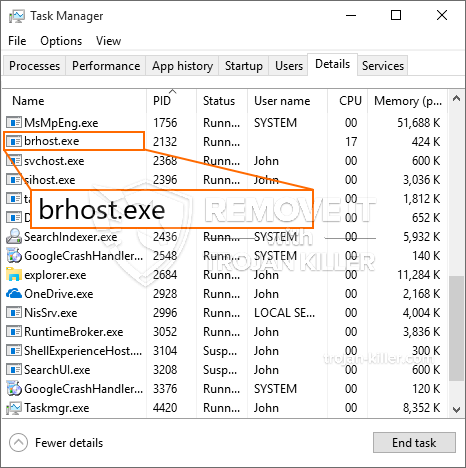

Brhost.exe: Analyse

De Brhost.exe-malware is een klassieke situatie van een cryptocurrency-mijnwerker die, afhankelijk van de configuratie, een breed scala aan gevaarlijke acties kan veroorzaken. Het primaire doel is om complexe wiskundige taken uit te voeren die zeker zullen profiteren van de aangeboden systeembronnen: processor, GPU, geheugen en ook de harde schijf ruimte. De manier waarop ze werken is door verbinding te maken met een unieke webserver genaamd mining pool van waaruit de vereiste code wordt gedownload. Zo snel als een van de taken is gedownload, wordt deze tegelijkertijd gestart, meerdere instanties kunnen worden uitgevoerd zodra. Wanneer een opgegeven taak is voltooid, zal er zeker een extra worden gedownload en op zijn locatie worden geïnstalleerd en de lus gaat door totdat het computersysteem wordt uitgeschakeld, de infectie is weggewerkt of er vindt een andere vergelijkbare gebeurtenis plaats. Cryptogeld zal zeker worden gecompenseerd naar de correctionele controllers (hacken groep of een eenzame hacker) rechtstreeks naar hun portemonnee.

Een onveilige eigenschap van deze groep malware is dat voorbeelden die vergelijkbaar zijn met deze alle systeembronnen kunnen nemen en ook het doelcomputersysteem virtueel onbruikbaar kunnen maken totdat de dreiging volledig is geëlimineerd. De meeste van hen hebben een consistente installatie waardoor ze echt moeilijk te verwijderen zijn. Deze commando's zullen de opstartopties aanpassen, configuratiebestanden en Windows-registerwaarden die ervoor zorgen dat de Brhost.exe-malware automatisch start zodra de computer wordt ingeschakeld. Toegankelijkheid tot recuperatievoedselselecties en keuzes kunnen worden geblokkeerd, waardoor tal van handbediende afhaaloverzichten praktisch waardeloos worden.

Deze specifieke infectie zal opstelling een Windows-service voor zichzelf, na de uitgevoerde beveiligingsanalyse zijn de volgende acties waargenomen:

. Tijdens de mijnwerkzaamheden kan de aangesloten malware verbinding maken met reeds draaiende Windows-oplossingen en geïnstalleerde applicaties van derden. Door dit te doen, merken de systeembeheerders mogelijk niet dat de bronkavels uit een andere procedure komen.

| Naam | Brhost.exe |

|---|---|

| Categorie | Trojaans |

| Sub-categorie | cryptogeld Miner |

| gevaren | Hoog CPU-gebruik, Internet snelheidsreductie, PC crashes en bevriest en etc. |

| Hoofddoel | Om geld te verdienen voor cybercriminelen |

| Distributie | torrents, Gratis spellen, Cracked Apps, E-mail, dubieuze websites, exploits |

| Verwijdering | Installeren GridinSoft Anti-Malware om Brhost.exe te detecteren en te verwijderen |

Dit soort malware-infecties zijn bijzonder efficiënt in het uitvoeren van geavanceerde commando's als ze zo zijn geconfigureerd. Ze zijn gebaseerd op een modulair raamwerk waardoor de criminele controllers alle soorten gevaarlijke acties kunnen orkestreren. Een van de opvallende voorbeelden is de wijziging van het Windows-register – modificatiereeksen die door het besturingssysteem zijn verbonden, kunnen ernstige verstoringen van de efficiëntie veroorzaken, evenals het onvermogen om toegang te krijgen tot Windows-oplossingen. Afhankelijk van de reeks wijzigingen kan het de computer ook volledig onbruikbaar maken. Aan de andere kant kan manipulatie van registerwaarden die behoren tot elk type geïnstalleerde applicaties van derden deze ondermijnen. Sommige toepassingen werken mogelijk niet meer om volledig te worden vrijgegeven, terwijl andere plotseling kunnen stoppen met werken.

Deze bepaalde mijnwerker in zijn huidige versie is geconcentreerd op het extraheren van de Monero-cryptocurrency met een aangepaste versie van de XMRig CPU-mijnengine. Als de campagnes daarna effectief blijken te zijn, kunnen toekomstige varianten van de Brhost.exe in de toekomst worden gelanceerd. Omdat de malware gebruik maakt van gevoeligheid van softwareprogramma's om doelhosts te infecteren, het kan een deel van een gevaarlijke co-infectie met ransomware zijn evenals Trojans.

Eliminatie van Brhost.exe wordt sterk aanbevolen, omdat u niet alleen het risico loopt op hoge elektriciteitskosten als deze aan uw COMPUTER werkt, maar de mijnwerker kan er ook verschillende andere ongewenste activiteiten op uitvoeren en zelfs uw pc permanent beschadigen.

Brhost.exe verwijderingsproces

STAP 1. Allereerst, je moet downloaden en te installeren GridinSoft Anti-Malware.

STAP 2. Dan moet je kiezen “Snelle scan” of “Volledige scan”.

STAP 3. Ren naar uw computer te scannen

STAP 4. Nadat de scan is voltooid, je nodig hebt om te klikken op “Van toepassing zijn” knop om Brhost.exe te verwijderen

STAP 5. Brhost.exe verwijderd!

video Guide: Hoe GridinSoft Anti-Malware te gebruiken voor het verwijderen van Brhost.exe

Hoe te voorkomen dat uw pc wordt geïnfecteerd met “Brhost.exe” in de toekomst.

Een krachtige antivirus oplossing die kan detecteren en blokkeren fileless malware is wat je nodig hebt! Traditionele oplossingen voor het detecteren van malware op basis van virusdefinities, en vandaar dat zij vaak niet kunnen detecteren “Brhost.exe”. GridinSoft Anti-Malware biedt bescherming tegen alle vormen van malware, waaronder fileless malware zoals “Brhost.exe”. GridinSoft Anti-Malware biedt cloud-gebaseerde gedrag analyzer om alle onbekende bestanden met inbegrip van zero-day malware te blokkeren. Deze technologie kan detecteren en volledig te verwijderen “Brhost.exe”.