NextCloud gebruikers geconfronteerd met een ernstig probleem. New NextCry ransomware aanvallen NextCloud cloud storage en vernietigt opgeslagen backups. Volgens beveiligingsexperts, de malware dringt systemen door middel van een recent ontdekte kwetsbaarheid in de PHP-FPM engine.

EENbout de dreiging gerapporteerd bezoekers van de BeginnersWeb forum, die op zoek waren naar een manier om de toegang van hun gegevens terug te krijgen.Als de gebruiker onder de bijnaam xact64 genoemde, Hij merkte een probleem tijdens de synchronisatie van de laptop met cloud storage.

Ik besefte meteen dat mijn server gehackt en die bestanden werd gecodeerd. Het eerste wat ik deed was de server naar beneden te trekken om de schade die werd gedaan beperken (enkel en alleen 50% mijn bestanden heb gecodeerd)”, - xact64 zei.

Achter zijn ogen, de juiste bestanden begon te veranderen om versleutelde kopieën. De gebruiker haastig verbroken, maar de helft van de inhoud werd geblokkeerd.

Onderzoekers die de malware bestudeerde noemde het NextCry – deze uitbreiding ontvangt versleutelde bestanden. Het programma is een Python-script gecompileerd tot een ELF uitvoerbaar bestand (dit formaat wordt gebruikt op UNIX-systemen).

Eenmaal op de computer van het slachtoffer, NextCry vindt de mapsynchronisatie met NextCloud storage, verwijdert de brongegevens mappen uit de machine en versleutelt de cloud kopie. Als gevolg, betreffende bestanden worden gedownload in plaats van de oorspronkelijke, zoals bij xact64.

ransomware expert Michael Gillespie Said NextCry verwerkt slachtoffer bestanden met behulp van een AES-algoritme.

“Na voltooiing van encryptie, het programma codeert ook de inhoud met behulp van de Base64 standaard, die niet typisch voor dergelijke malware”, – merkte ook op Michael Gillespie.

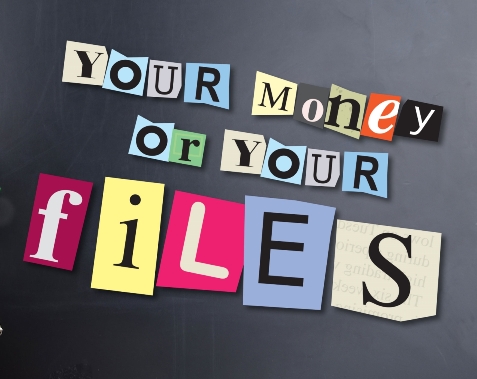

Voor het ontgrendelen van bestanden, criminelen vragen 0.025 BTC. Opgemerkt wordt dat de portefeuille die door de aanvallers is nog leeg.

Na onderzoek van de boodschappen van de getroffen gebruikers, BeginnersWeb deskundigen gesuggereerd dat NextCry exploiteert NextCloud's eigen kwetsbaarheid. Dit blijkt uit het feit dat de malware infecteert beschermd repositories met de nieuwste versie van de software.

Nader onderzoek liet de ontwikkelaars om de bron van de infectie te volgen om de kwetsbaarheid van de PHP-FPM engine, waarop sommige NGINX servers actief zijn. Volgens verslaggevers, aan het eind oktober, NextCloud vertegenwoordigers gewaarschuwd voor een RCE bug die aanwezig is in de basisconfiguratie van hun product. Deze oplossing is gebouwd op een kwetsbare versie van PHP-FPM.

verzachting

De ontwikkelaars zei dat de dreiging getroffen slechts een klein deel van de servers. Ze stuurden de beheerders een melding over de noodzaak om de PHP assemblage om v.7.3.11 / 7.2.24 updaten, aangezien op dit moment geen decoder voor NextCry, alleen een upgrade kan de gebruiker de gegevens te beschermen.