Onderzoekers van X-Force, IBM afdeling cybersecurity – gerapporteerd over malware spam-campigns, in frames waarvan criminelen sturen keylogger HawkEye op medewerkers van industriële ondernemingen e-mails wereldwijd.

Fof twee maanden aanvallers verspreid software onder medewerkers van bedrijven die werken in de logistiek, gezondheidszorg, marketing en landbouw.“In de cybercriminaliteit arena, financieel meest gemotiveerde bedreiging acteurs zijn gericht op bedrijven, omdat dat is waar ze meer winst kunnen maken dan aanvallen op individuele gebruikers. Bedrijven hebben meer gegevens, veel gebruikers op hetzelfde netwerk en grotere bankrekeningen dat criminelen prooi op. X-Force is niet verrast om te zien HawkEye operatoren de trend die enigszins is geworden van een cybercrime norm”te volgen, - verslag van X-Force specialisten.

Criminelen die geïnteresseerd zijn in vertrouwelijke gegevens en referenties die later gebruikt voor het stelen van accounts en aanvallen op zakelijke e-mails.

behalve, HawkEye kan malware programma's op geïnfecteerde apparaten uploaden.

Tijdens de maanden april en mei spam-campagnes aanvallers spread HawkEye Reborn versies 8.0 En 9.0 in brieven naar verluidt van banken en andere legitieme organisaties, Maar, volgens de onderzoekers, bijgevoegde foto's van lage kwaliteit en slecht opgemaakte tekst. In de bijlagen opgenomen brieven archief met malware file, eerder omgezet van PDF naar PNG, en later in LNK. Terwijl uitpakken begint het geheim keylogger, En, afleidende aandacht, weerspiegeld nep recept.

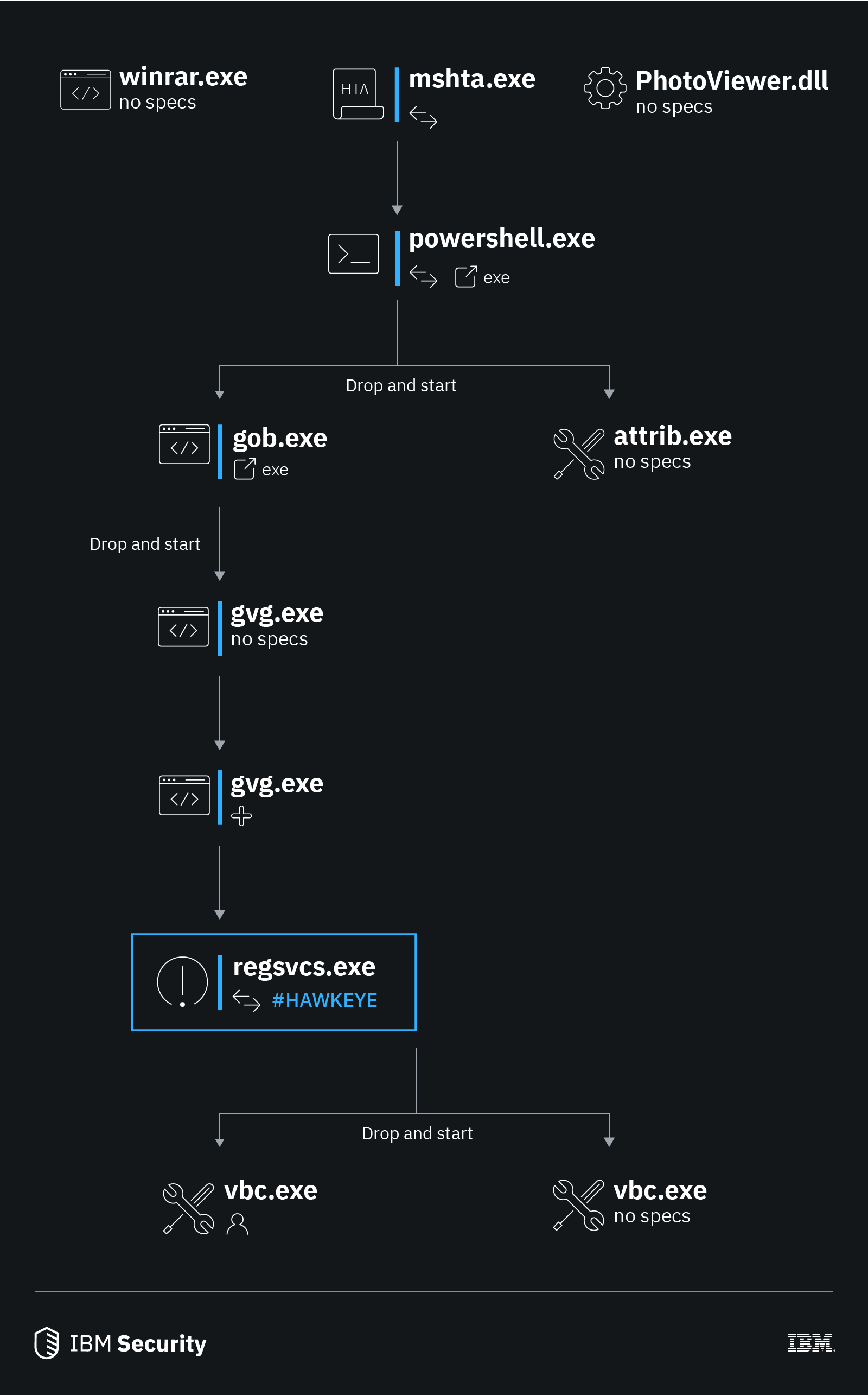

Voor het infecteren apparaten werden gebruikt meerdere uitvoerbare bestanden. ten eerste, mshta.exe die betrokken PowerShell-script voor de aansluiting op de zich op de aanvallers AWS C&C-server en geüpload extra onderdelen van een programma. ten tweede, was gvg.exe dat bevatte Autolt-scenario, die automatische start van een keylogger gezorgd na het opnieuw opstarten van het systeem.

In de afgelopen zes jaar, malware kreeg vermenigvuldigen extra modules die de mogelijkheden uit te breiden voor spionage en het stelen van informatie. versie Volgende keylogger's, HawkEye Reborn 9, kan informatie verzamelen uit verschillende applicaties en stuur het naar operators, via FTP, HTTP en SMTP.

Experts zeggen dat in december 2018 programma kwam naar andere eigenaar en nu is verspreid over Darknet forums via tussenpersonen.

“De recente eigenaar van de verandering en hernieuwde proces van HawkEye Reborn ontwikkeling aan te tonen dat deze dreiging zal ontwikkelen in de toekomst”, - merkte onderzoekers van Cisco Talos.

- Blokkeer kwaadaardige en verdachte IPs van interactie met hun gebruikers.

- Verwachten en waarschuwen voor trending aanvallen en onderwijzen zowel het management als de gebruikers op nieuwe formats en trucs.

- Word je bewust van de nieuwe aanvalstactieken, technieken en procedures (TTP's) om beter in te schatten zakelijke risico's voor de organisatie relevant cybercriminelen ontwikkelen hun arsenalen.