Informatiebeveiliging specialist Alex Lanstein ontdekte een originele vector voor de distributie van de RAT trojan. Criminelen geven links naar de RAT trojan in WebEx uitnodigingen.

Cybercriminals leveren malware door heroriëntering van het slachtoffer door een open omleiding van de Cisco-website om de geïnfecteerde pagina die gastheren de nep WebEx client, een online conferencing software.“Het gebruik geopend omleidingen toe legitimiteit om spam URL's en vergroot de kans dat slachtoffers op een URL klikt. Een open omleiding is wanneer een legitieme site maakt het mogelijk niet-geautoriseerde gebruikers in staat om URL's op die site om bezoekers omleiden naar andere sites die zij wensen”, - rapporten Alex Lanstein.

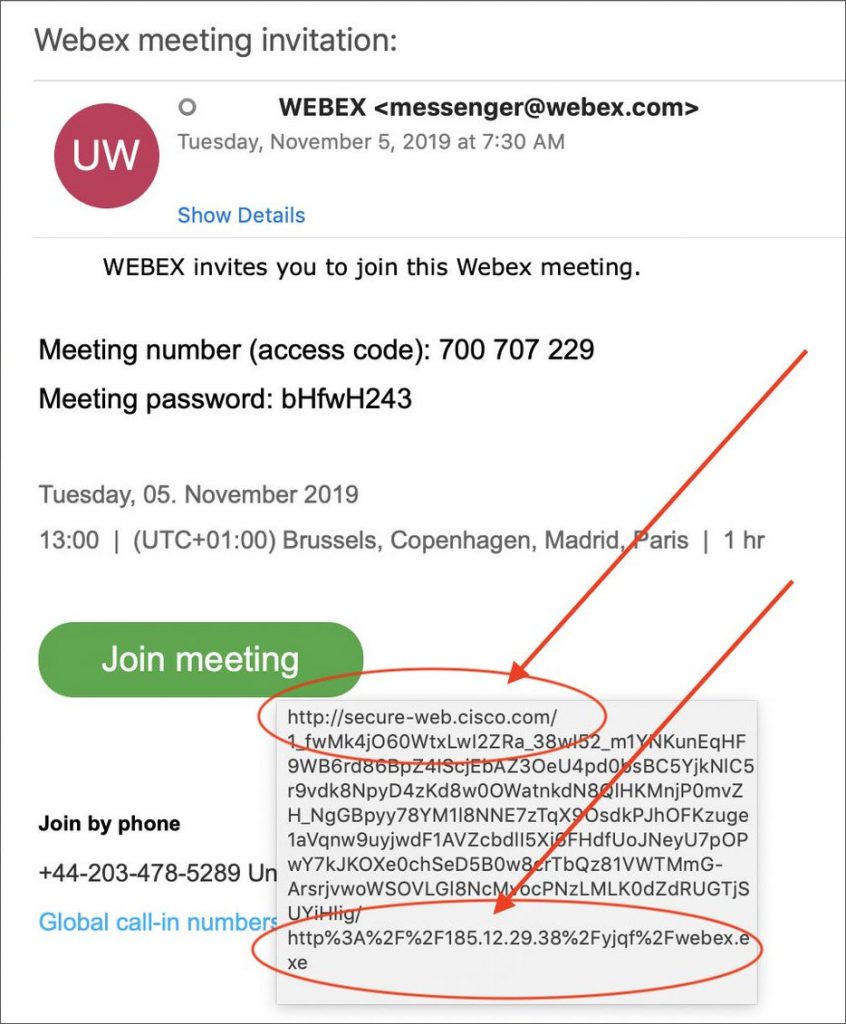

De aanval begint met een brief met een uitnodiging voor een WebEx conferentie. De officiële site van het systeem wordt aangeduid als afzender, en het verschijnen van het bericht overeenkomt met legitieme samples. De tekst bevat een link waar het slachtoffer naar verluidt kan deelnemen aan de conversatie.

Cybercriminelen gebruiken een open omleiding mechanisme dat u toelaat om een bezoeker aan een derde partij resource te sturen door middel van een legitieme site.

Ondanks het feit dat de koppeling van de nep uitnodiging omvat de officiële Cisco domein, in werkelijkheid het opent de pagina indringers.

“Als WebEx is eigendom van Cisco, het gebruik van deze URL kan gemakkelijk verleiden een gebruiker te laten denken dat de webex.exe is de legitieme WebEx client die vaak wordt geduwd op de gebruikers als ze deelnemen aan een vergadering”, - schrijft Alex Lanstein.

Het slachtoffer wordt aangeboden aan de webex.exe bestand te downloaden, vermoedelijk nodig zijn om de conferentie te starten, Echter, in plaats van het nut, de WarZone Trojan, die in staat is:

- uploaden, verwijderen en uitvoeren;

- intercept toetsenbordinvoer;

- activeren toegang op afstand diensten aan de machine;

- op afstand de controle van de camcorder;

- stelen opgeslagen wachtwoorden van Firefox en Chrome.

Specialisten kon niet nauwkeurig te bepalen of de achterdeur behoort tot een bepaalde familie. Sommige diensten identificeren als WarZone, anderen te identificeren het als de AveMariaRAT trojan. Het programma is ingebed in het MusNotificationUx systeem proces, die verantwoordelijk is voor pop-up meldingen van beschikbare Windows-updates. De malware maakt ook een sneltoets in de lijst opstarten om te blijven werken nadat de computer opnieuw is opgestart.

Lees ook: xHelper “undeletable” Trojan besmet 45,000 Android-apparaten

Volgens de statistieken van Spamhaus specialisten, in het derde kwartaal van dit jaar, de AveMariaRAT malware nam de voorlaatste plaats in de top 20 trojans in termen van het aantal commando servers – het heeft 19 controlecentra. Het grootste aantal van de middelen is in de Lokibot botnet, de auteurs van die hold 898 criminele netwerk nodes.

Aanbeveling:

Iemand die deze spam campagne heeft ontmoet en voerde de webex.exe moeten onmiddellijk hun computer op infecties te scannen. Slachtoffers moeten ook van uitgaan dat elke inloggegevens voor sites die ze bezoeken in het gedrang komen en de wachtwoorden moet onmiddellijk worden veranderd.

Deze spam campagne illustreert ook dat na het advies van het controleren van een e-mail URL voordat u misschien niet altijd genoeg zijn.