Een Zwitserse PRODAFT Threat Intelligence (PTI) Team heeft onlangs een rapport gepubliceerd over hun bevindingen die betrekking hebben op een van de meest beruchte cybercriminele bendes ter wereld. Het team slaagde erin om toegang te krijgen tot de infrastructuur van Conti en kreeg de echte IP-adressen van hun servers. Het rapport geeft inzicht in hoe de Conti ransomware-bende werkt, hoeveel doelen ze al hebben aangevallen en meer.

Conti ransomware liep datalekken op

“We zijn ervan overtuigd dat dit rapport zal dienen als een belangrijk medium om inzicht te krijgen in de interne werking van spraakmakende ransomware-groepen zoals Conti., vooral met het oog op het creëren van efficiëntere samenwerkings- en herstelstrategieën door alle bevoegde openbare en particuliere functionarissen,PRODAFT Bedreigingsinformatie (PTI) Team schreef op hun site met een pdf-bestand van een rapport bijgevoegd.

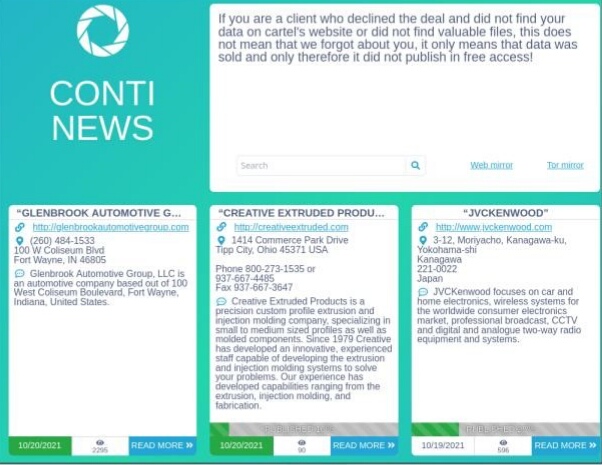

Conti staat vooral bekend als een meedogenloze cybercriminelenbende die lukraak ziekenhuizen zal aanvallen, politiediensten en hulpdiensten. Ze geven vaak geen decoderingssleutel aan slachtoffers, zelfs niet wanneer de betaling is gedaan. Deze specifieke ransomware-groep haalt vaak de krantenkoppen met zijn spraakmakende doelen en grote bedragen die ze vervolgens eisen.

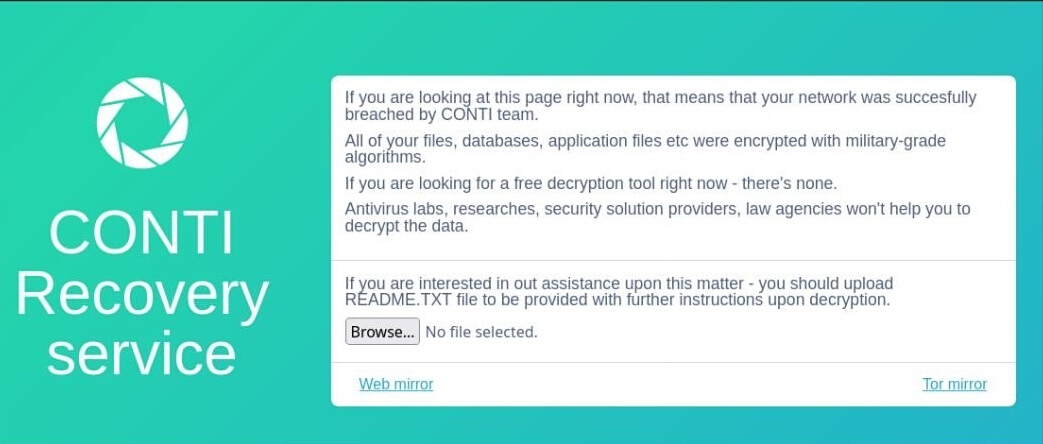

Accounts-ransomware ( a.k.a. Tovenaar Spin, Ryuk en Hermes) is een kwaadaardig programma dat voorkomt dat gebruikers toegang krijgen tot hun gegevens, tenzij de slachtoffers losgeld betalen. Conti scant automatisch netwerken op winstgevende doelen, breidt uit via het netwerk, en versleutelt elk apparaat en account dat het kan detecteren. In tegenstelling tot vergelijkbare ransomware-varianten, Conti ransomware werkt als een ransomware-as-a-service (RAAS) bedrijfsmodel. Dat betekent dat er ransomware-ontwikkelaars zijn die hun ransomware-technologieën verkopen of leasen aan gelieerde ondernemingen. De filialen gebruiken op hun beurt die technologie om ransomware-aanvallen.

De eerste keer dat de Conti ransomware-groep werd gedetecteerd in oktober 2019. Sindsdien is de bende geüpgraded naar een ransomware-variant die bekend staat als Conti v3.0. Omdat de groep werkt als een RaaS-partnermodel, werft ze actief nieuwe leden. Op 05.08.2021 het lijkt erop dat een van dergelijke filialen de teamgegevens van Conti heeft gelekt. Het heeft het trainingsmateriaal van de groep blootgelegd, gidsen, interne documenten en nog veel meer. Zoiets gebeurt in het gelieerde bedrijfsmodel. Een gebruiker genaamd m1Geelka uitte de beschuldiging dat de groep hen mishandelde met betrekking tot geld.

Cybercriminelenbende gebruikt up-to-date beveiligingsexploits

Conti ransomware evolueert voortdurend in zijn aanvalspatroon. Ze gebruiken up-to-date beveiligingsexploits zoals FortiGate en PrintNightmare, die bekende exploits zijn met reeds beschikbare officiële patches. Veel gebruikers hebben de patches nog steeds niet toegepast en de bende manipuleert dit feit met succes. Omdat Conti werkt als het RaaS-servicemodel, geeft het de bende een enorme flexibiliteit in het uitvoeren van een aanval. Conti`s filialen passen een breed scala aan methoden toe en onder hen::

Onder degenen, phishing is verreweg de meest voorkomende. Een andere veelgebruikte methode is het massaal scannen van kwetsbaarheden. Dat is het moment waarop geautomatiseerde bots openbare netwerken controleren op bekende kwetsbaarheden. Conti-filialen gebruiken ook hoogwaardige Malware-as-a-Service-technologieën zoals BazarLoader, trickbot en Emotet voor het verspreiden van Conti ransomware.

Het rapport eindigt met de gedetailleerde beschrijving van Conti`s Management Panel, statistieken over de activiteit van de groep en hoe de bende hun geldstroom beheert.