SECUREWORKS 녹이다 TrickBot 트로이 목마의 사업자는 SIM 스왑 공격을 해결하기로 결정하는 것처럼 보인다. 이것을하기 위해, TrickBot 운영자는 사용자를 훔치는’ 핀과 대형 이동 통신 사업자의 네트워크에 자신의 계정, 포함하여 스프린트, T-Mobile 및 Verizon Wireless의.

나는t는 기능을 가진 TrickBot는 별도의 변형 아니라고 강조; 이 트로이 목마의 모든 활성 버전은 업데이트를받은.더 자주 최근 몇 년 동안 SIM 스왑의 문제가 언급 된 것을 더 불러 오기. 이러한 사기 기법의 본질은 가해자가 SIM 카드의 제어 및 피해자의 수를 취한다는 것입니다 (대체적으로, 모바일 운영자의 대표 접촉과 사회 공학을 적용, 그러나 다른 시나리오가 가능합니다).

결과, 공격자는 전체 피해자의 수를 제어하고 연결되는 모든 서비스를 얻는다 (은행 계정을 포함하여, 이메일, 그리고 훨씬 더), 뿐만 아니라 일회성 암호와 같은, 이중 인증 코드, 등등.

"상황으로 인해 TrickBot가 액세스 서비스로서의 모델에 따라 작동한다는 사실에 크게 악화되고, 그건, 트로이 목마의 운영자는 다른 해킹 그룹이 TrickBot에 감염된 컴퓨터에 악성 코드를 게재 할 수. 이 덕분에, TrickBot의 저자는 이미 다른 범죄 단체와 연락처를 설립, 이것은 "빠르게 모바일 사용자에 대해 수집 된 데이터를 교환하거나 판매 할 수 있습니다, – SECUREWORKS 연구원을 말한다.

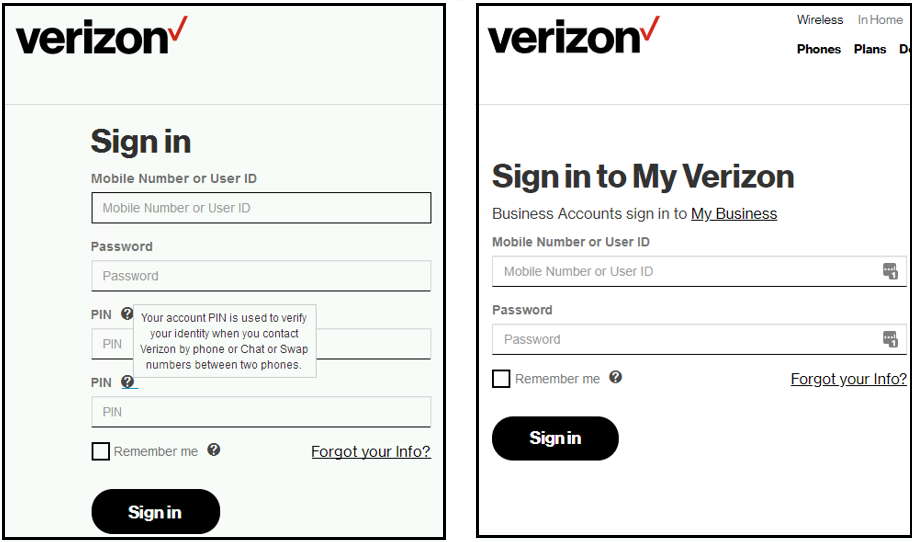

연구자에 따라, TrickBot 8 월에 Verizon Wireless의 로그인 페이지에 대한 트래픽을 차단하기 시작했다 5, 2019, 그것은 버라이존 표준 로그인 양식에 두 개의 새로운 PIN 필드를 추가하기 시작하면서. 이 수정은 쉽게 간과, 버라이존은 일반적으로 웹 사이트에 대한 PIN을 요청하지 않는 한.

T 모바일과 스프린트의 경우, 하는 TrickBot 8 월의 트래픽을 차단하기 시작했다 12 8 월 19, 모든 조금 다른 모습. 대신 PIN 코드를 입력하기위한 별도의 가짜 필드를 추가, 트로이 목마는 성공적으로 로그인 후 나타나는 별도의 페이지로이 분야 추가, 아래 그림과 같이.

또한 읽기: 은행 트로이 TrickBot의 새로운 버전은 Windows Defender를 "개막"

더 나쁜, 오늘 TrickBot은 가장 활동적인 위협 중 하나입니다. 따라서, 사용자는 SIM 스왑 공격의 피해자가되지 않는 경우에도, 그는 곧 다른 뭔가에 감염 될 수 있습니다, 예를 들면, 광부, 악성 코드, 브라우저에서 암호를 훔치는, 또는 랜섬.

완화:

SECUREWORKS 연구자들은 조직이 시간 기반 일회용 암호를 사용하는 것이 좋습니다 (TOTP) 다중 요소 인증 (MFA) 오히려 SMS MFA보다는 가능하면. 비슷하게, 전화 번호는 중요한 계정에 대한 암호 재설정 옵션으로 사용할 수 없습니다. 공격자를 필요로하는 신중한 사기 방지 조치를 모바일 계정에 PIN을 유지 활성화하면 의도 한 피해자에 대한 정보의 추가 조각을 소유하는.