암호 화폐 마이닝 및 신원 도용 봇넷 Smominru (또한 Ismo로 알려진) 믿을 수 없을만큼 빠르게 확산하기 시작했다.

에이로부터 연구자 ccording Guardicore 연구소 팀, 봇넷 가 감염 이상 90 천 컴퓨터 세계 매월."공격은을 사용하여 Windows 시스템을 타협 EternalBlue 이용 및 다양한 서비스에 대한 무차별, 를 포함하여 MS-SQL, RDP, 텔넷 및 더 많은. 그 후 감염 단계에서, 그것은 피해자의 자격 증명을 훔치는, "트로이 목마 모듈과 cryptominer를 설치하고 네트워크 내에서 전파, - Guardicore 연구소의 연구자들은 말한다.

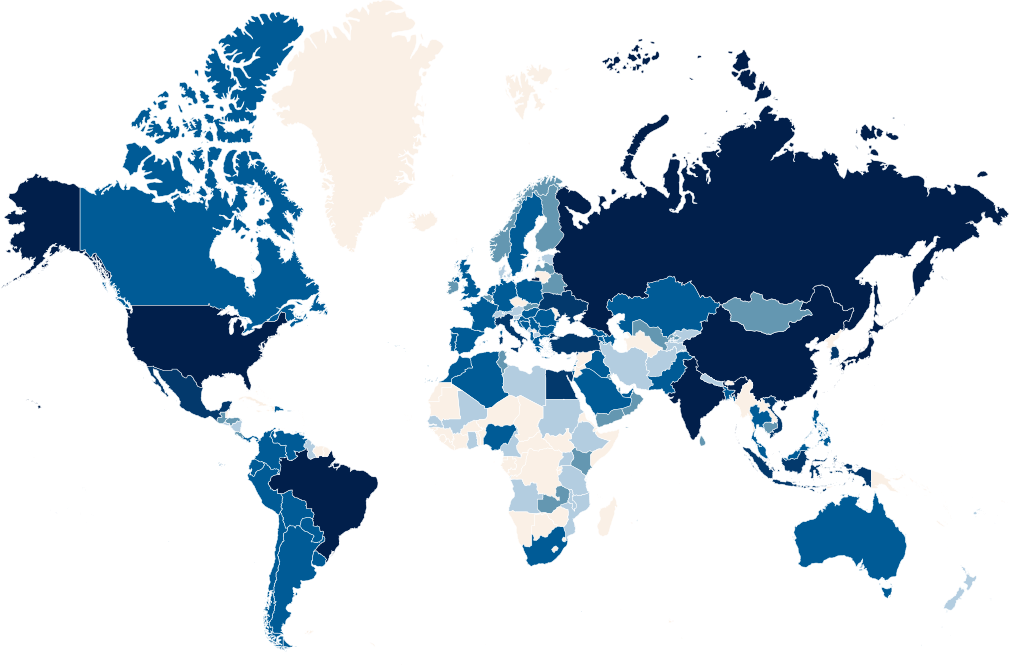

혼자 올해 8 월, 이상 4.9 천 네트워크는 악성 코드에 감염되었다. 이 캠페인은 미국의 대학에 영향을, 의료 기업, 심지어 사이버 보안 회사, 뿐만 아니라 중국 시스템과 같은, 대만, 러시아, 브라질.

대부분의 감염된 컴퓨터는 Windows를 실행할 7 및 Windows Server 2008 그리고 작은 서버는 1-4 CPU 코어, 의 결과로 그들 중 많은 사람들이 인해 광산 동안 과도한 CPU 부하에 사용할 수 없게 밝혀졌다.

이후 2017, Smominru 봇넷은 EternalBlue 악용하여 Windows 기반 시스템을 손상되었습니다, 미국 국가 안보국 (NSA)에 의해 생성, 하지만 나중에 사이버 범죄 그룹 그림자 브로커에 의해 공개. 이 웜은 다양한 Windows 서비스의 무력을 사용하여 취약한 시스템에 액세스 할 수 있도록 설계되었습니다, 를 포함하여 MS-SQL, RDP 및 텔넷.

또한 읽기: Emotet 봇넷은 다시 공격 사용자입니다

시스템에 한 번, Smominru는 트로이 목마 악성 코드와 암호 화폐 광부를 설치합니다, 네트워크 내에서 확산, 그리고 피해자의 기능을 사용합니다’ 컴퓨터 CPU는 Monero 광산 및 공격자 '지갑에 보내.

공격자는 공격의 여러 단계에서 컴퓨터에 많은 백도어를 만들. 다음은 새로 만든 사용자를 포함, 예약 된 일들, WMI 오브젝트, 및 서비스는 부팅시 시작하도록 구성. 연구원은 주요 사이버 범죄 중 하나에 액세스 관리’ 서버, 이는 피해자와 그들의 도난 자격 증명에 대한 정보를 저장.

"공격 로그는 각 감염된 시스템을 설명, 외부 및 내부 IP 주소를 포함한 정보, 운영 체제, 및 CPU 부하. 그 위에, 공격자는 실행중인 프로세스에 대한 정보를 수집하고 Mimikatz의 "도구를 사용하여 자격 증명을 훔치려, - 전문가들은.

Smominru의 이전 버전과는 달리, 새로운 버전은 또한 감염된 시스템에서 다른 사이버 범죄 그룹의 감염의 흔적을 제거합니다, 또한 블록의 TCP 포트 (SMB, RPC), 경쟁사의 침투를 방지.